2025年6月下旬、Ciscoは2つの重大なリモートコード実行の脆弱性を公表しました:CVE-2025-20281およびCVE-2025-20282 です。これらの脆弱性は、同社のISE(Identity Services Engine)およびISE-PIC(Passive Identity Connector)に影響します。どちらの脆弱性も最大 CVSS スコアは 10.0 であり、悪用された場合、リモートの認証されていない攻撃者に root 権限で任意のコードを実行される可能性があります。

どちらの脆弱性も重大なリスクをもたらしますが、CVE-2025-20282は、一般的に見過ごされがちな脅威のベクトルであるファイルアップロードに依存している点で特に注目に値します。

CVE-2025-20282 留意すべきポイント

CVE-2025-20282 は、Cisco ISE および ISE-PIC 3.4 に影響し、認証されていないリモートの攻撃者が、影響を受けるデバイスに任意のファイルをアップロードし、昇格した権限で実行することを可能にします。根本的な原因はアップロード処理中のファイル検証チェックの欠如によるものです。

シスコの勧告によれば

"悪用に成功すると、攻撃者は感染したシステムに悪意のあるファイルを保存し、任意のコードを実行したり、システムのルート権限を取得したりできる。"

CVE-2025-20282 は、不適切なAPI リクエストの検証に起因する CVE-2025-20281 とは異なり、不適切なファイル入力処理の典型的な例です。

OWASPのファイル・アップロード・ガイド、ファイルの検証を強調

OWASP File Upload Cheat Sheetは、ファイルをどのような環境にも入れる前に検証することの重要性を長い間強調してきました。Core 推奨事項は以下の通りです:

- ファイルの種類と拡張子の検証

- ファイル媒介型マルウェアのスキャン

- アップロード場所の制限

- CDR(コンテンツ武装解除と復興)の実装

CVE-2025-20282の場合、適切なファイル・バリデーションが実施されていなかったため、攻撃者は特権ディレクトリに悪意のあるファイルを置くことができ、基本的な安全対策を効果的に回避することができます。

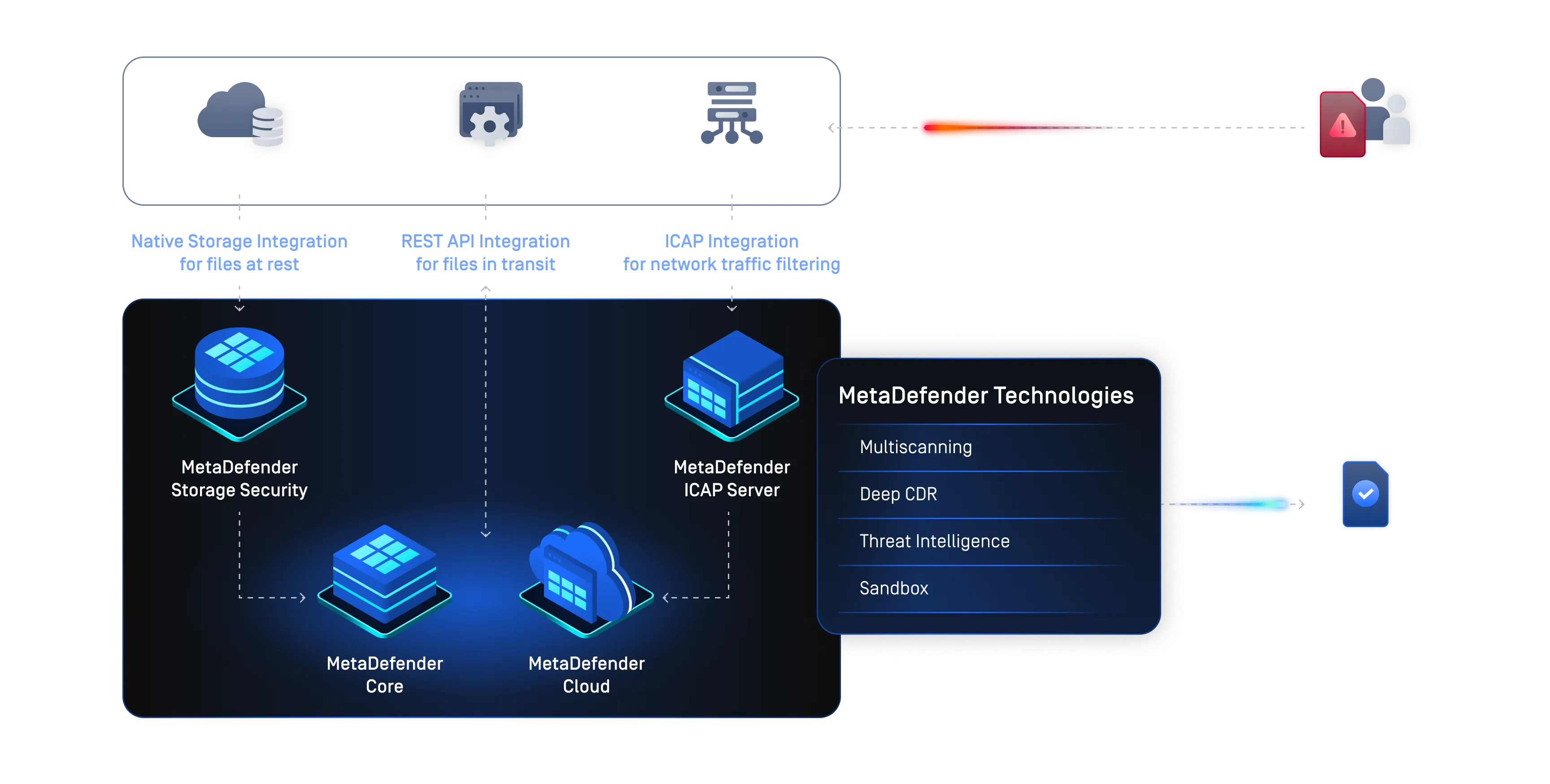

OPSWAT MetaDefender プラットフォームは、まさにこのようなリスクを阻止するために構築されています。

OPSWAT MetaDefender ファイルセキュリティのベストプラクティスの実施

MetaDefender for File Securityソリューションは、ファイルのアップロードや転送ポイントに戦略的に配置することで、悪意のあるファイルがターゲットシステムに到達する前に阻止し、CVE-2025-20282のようなゼロデイ脆弱性が悪用されるのを防ぎます。

MetaDefender for File Securityは、以下のような業界をリードする多層技術を搭載しています:

- Metascan™Multiscanning:30以上のマルウェア対策エンジンを使ってファイルをスキャン

- File Type Verification:拡張子に関係なく、真のファイルタイプを確認します。

- File-Based Vulnerability Assessment: インストール前にアプリケーションの脆弱性を検出

- SBOM:既知のCVEを持つコンポーネントを含むファイルとソースコードを特定する。

- ポリシーの実施:検査に失敗したファイルを自動的にブロックまたは隔離します。

ユースケース:ファイルアップロードのセキュリティ

MetaDefender for File Securityがファイルアップロードのワークフロー(Cisco ISEのウェブベースのインターフェースのような)の前に置かれると、それは確実になります:

- ファイルはスキャンされ、受理される前に検証されます。

- なりすましを防止するため、未知のファイルタイプや未承認のファイルタイプはブロックされます。

- 悪意のあるペイロードを検出し、削除します

- PII(個人を特定できる情報)や機密性の高いデータは、AIを搭載したモデルを使用して検出され、ブロックまたは再編集されます。

- セキュリティ・ポリシーが一貫して実施されます

OPSWAT 、ユーザーが手動でアップロードしたファイルであろうと、自動化されたシステム経由でアップロードされたファイルであろうと、CVE-2025-20282が悪用するギャップをなくし、システムがファイルを見る前に検証します。

パッチと予防

シスコ社は両方の脆弱性に対するパッチをリリースしています:

- cve-2025-20281:ISE 3.3 Patch 6 および 3.4 Patch 2 で修正された問題

- cve-2025-20282:ISE 3.4 Patch 2 で修正された問題

現在、積極的な悪用の証拠はないですが、リスクは依然として高いです。Cisco ISEを使用している組織は、直ちにパッチを適用し、ファイル・アップロードのワークフローが本当に安全であるかを検討すべきであると思われます。

CVSS10.0の脆弱性がファイル・アップロードの仕組みに関連している現在、マルウェアのスキャンだけでは不十分であることは明らかであり、ファイルの検証は譲れません。

ファイル・バリデーションはオプションではありません

CVE-2025-20282はCiscoだけの問題ではない。ファイル・アップロードを受け入れるあらゆるシステムが標的になる可能性があることを思い起こさせるものだ。

MetaDefender for File Securityのように、マルウェアスキャンとファイル拡張子検証を組み合わせたファイルアップロード防御レイヤーを実装することで、組織はこのギャップを埋めることができます:

- アップロード前のスキャン境界で悪意のあるファイルから保護

- 多層的なファイル分析:広範な脅威の検出と防止を提供

- ファイルレベルでのゼロトラスト実施:安全でないコンテンツが組織の環境に侵入するのを防ぎます

次のゼロデイ攻撃に対してインフラを強化したり、既知の脆弱性の悪用を防いだりするのであれば、ファイル・セキュリティから始めましょう。

OPSWAT MetaDefender for File Securityがファイルのアップロード、転送、保存のワークフローをどのように保護するか、またお客様の組織に合わせたソリューションをどのように提供するかについて、詳細をご覧ください。