はじめに

進化を続けるサイバーセキュリティの世界において、Industrial 制御システム(ICS)と運用技術(OT)ネットワークは重要な懸念事項の一つである。これらのシステムは、事業の継続に不可欠であるだけでなく、国家の重要なインフラストラクチャの不可欠な構成要素でもあります。OPSWAT MetaDefender Sandbox(Filescan Sandbox)チームは、ICS/OTのリスクを熱心に監視し、持続的で潜在的に大きな影響を与える活動を観察してきました。

現在の脅威の状況

最近のサイバーセキュリティの脅威のパターンを見てみると、憂慮すべき攻撃の傾向が見られる。国家に支援されたグループは、Sandworm(ロシア)やVolt Typhoon(中国)のようなICSに特化した攻撃を開始し、サイバー犯罪者は産業システムに対する影響の深刻さを認識している。また、サイバー犯罪者は、産業用システムに対する影響の深刻さを認識している。各セキュリティ部隊は、すべての産業部門に対するこれらの脅威の重要性を認識しており、ICSセキュリティを強化することを目的とした共同レポートやキャンペーンの発表につながっている。

根強い問題と提言

このようなリスクを軽減するための長年の推奨事項の一つは、システムの露出を減らすことである。しかし、露出したシステムの蔓延は、サイバーセキュリティの状況において依然として厄介な問題である。偵察と搾取の技術がより広く普及するにつれて、日和見攻撃の脅威はより大きくなり、洗練度の低い脅威行為者が重要なシステムに対して影響を与えることができるようになっています。9月の報告書では、憂慮すべき傾向が強調されている:OT/過去3年間に発生したサイバーセキュリティ・インシデント(ICS)は、1991年から2000年までに報告された件数を上回った。この統計だけでも、これらの環境のセキュリティを担当する人々が直面する課題が深刻化していることがわかる。

脅威からの防衛

フレームワークとアップデート

専門的な注意が必要であることを認識し、MITREはICSに特化したATT&CKマトリックスを開発した。これはセクター間のコミュニケーションに共通言語を提供するためであり、また、リスクと脅威に関する有意義なコミュニケーションを促進するため、そのマッピングを活用することで、代表的でないセクターに権限を与えるためである。比較的新しいこのマトリックスは、細心の注意を払って更新され続けており、最新版は先月リリースされたばかりである。

IT とOTの相互関連性

OPSWAT MetaDefender Sandbox チームは、これらのアップデートを常に把握しながら、IT とOTの間の本質的なつながりを強調している。なぜなら、IT 資産はトップだけでなく、パデュー・モデルのすべてのレベルに存在するからである。

IT 、OTの構成につながる。回答者は主に、マルウェアの脅威や攻撃者がIT のビジネスネットワークに侵入する ICS インシデントを懸念し、経験している。このような侵害により、ICS/OT環境へのアクセスや侵入が可能になることが多い。OT/ICSネットワークへの脅威の侵入につながるIT システムの侵害が最も高く、次いでエンジニアリングワークステーションと外部リモートサービスの侵害が続いた。

共通項悪意のあるファイル

ICS関連のサイバー攻撃のスペクトル全体にわたって、悪意のあるファイルの存在は、IT またはOTシステムである侵入のベクトルに関係なく、一貫した要因である。そこで、MetaDefender Sandbox のようなソリューションの出番となる。このようなツールは、組織のネットワークの定義された境界を通過するファイルを精査するように設計されており、エアギャップ環境内を含む最適なパフォーマンスを実現するために、さまざまなコンテキストに合わせて調整されています。

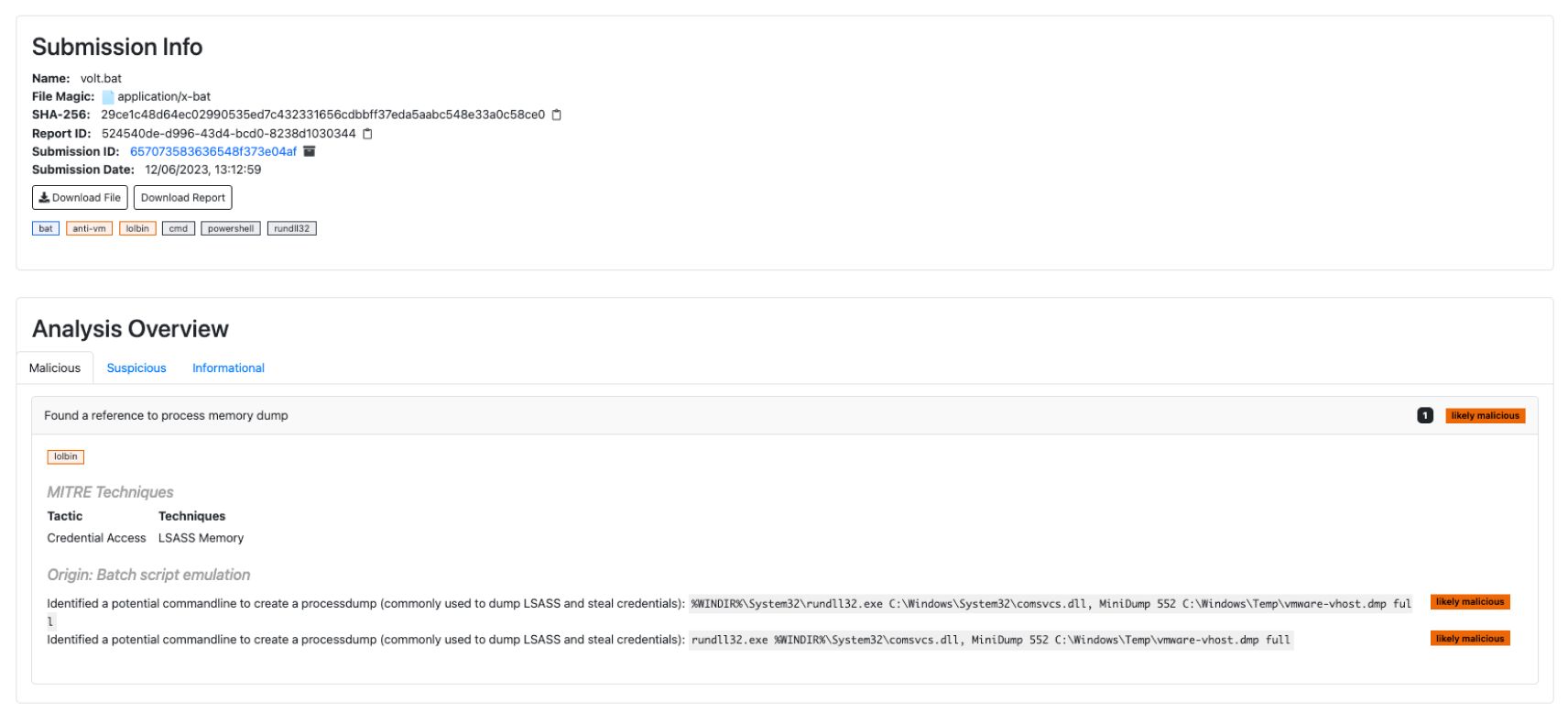

OPSWAT Adaptive Sandbox、社内のアナライザやYaraルールのような広く知られているものを使用して、脅威インジケータの異なるセットを組み合わせます。以前に言及したVolt TyphoonとSandwormの攻撃はどちらも、MetaDefender Sandbox 多くの指標を実装しているLiving-Off-the-Landバイナリ(LOLBINS)に大きく依存していました。しかし、最も初期の攻撃は、サンプルの利用可能性により、インジケータの組み合わせの良い例を提起しています。最初に報告されたペイロードは、base64でエンコードされたPowershellコマンドを含むバッチスクリプトであり、特にこのケースでは2つの興味深いインジケータをトリガします。

図1 ボルト・タイフーンのペイロードの分析

レポートリンク

先に示したインジケータの発生源はスクリプトのエミュレーションであり、そこでは他の関連インジケータも観察できます。次のスクリーンショットは、スクリプトのデコードされたbase64コンテンツからトリガーされる、より深刻度の高い別のインジケータを示しています。さらに、識別された両方の要素は、対応する MITRE ATT&CK テクニックにマッピングされています。

図2 ボルト・タイフーンのペイロードの分析

レポートリンク

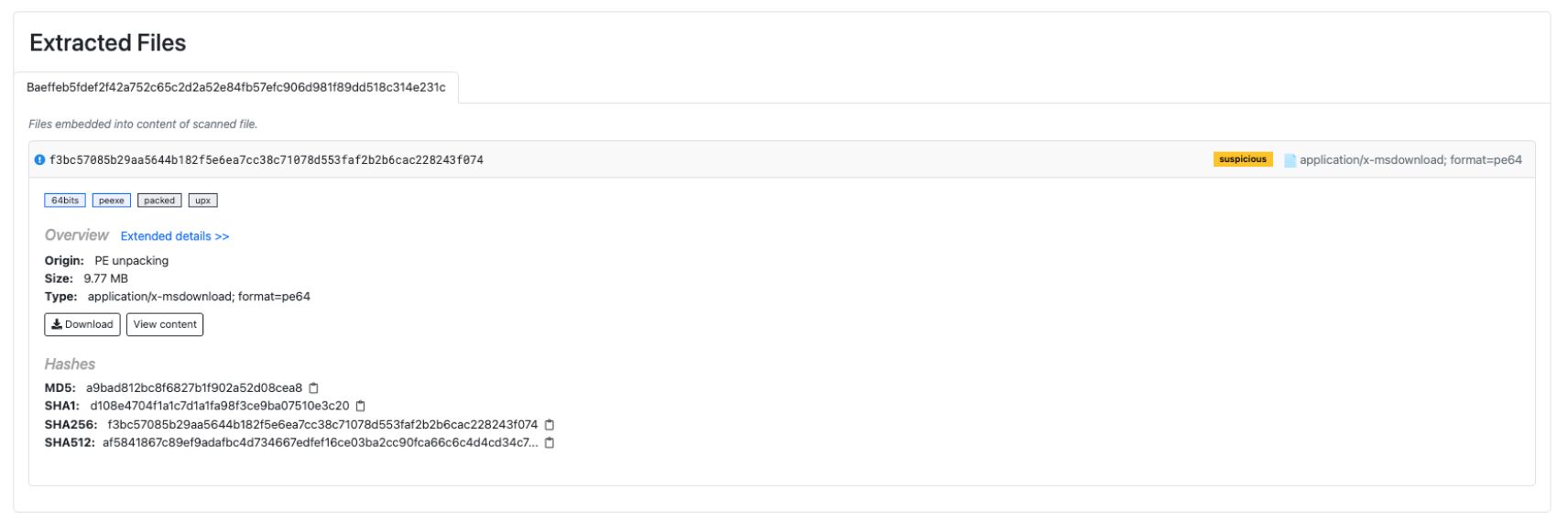

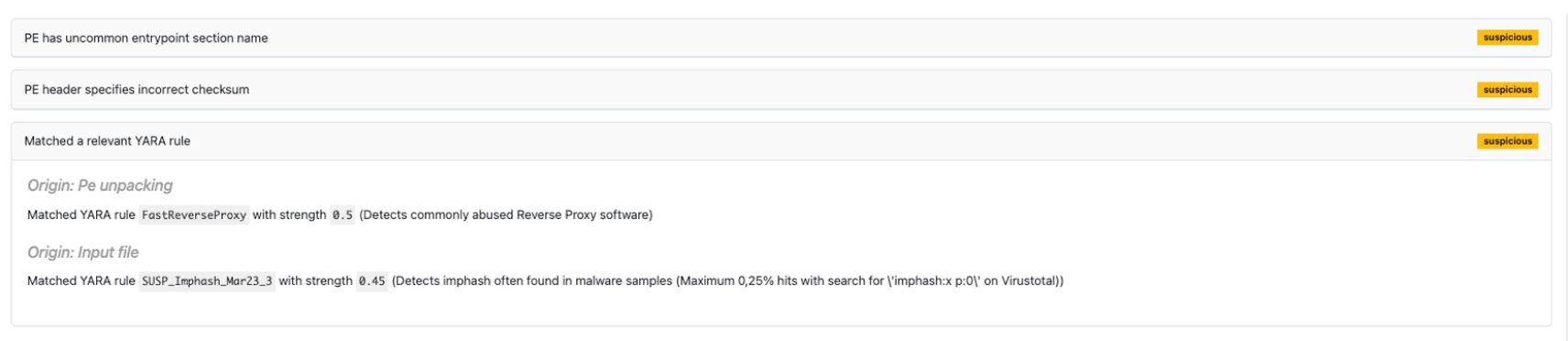

さらに、この同じ攻撃にはFast Reverse Proxyサンプルが使用されており、UPXパックされているにもかかわらず、MetaDefender Sandbox 、解凍されたファイルにいくつかの追加インジケータをマッチさせ、脅威を特定することができました。

図3 ボルト・タイフーンのFRPサンプルを開封

レポートリンク

図4 開梱されたサンプルがFRPであることを確認したYARA

レポートリンク

結論

脅威の状況が進化するにつれて、私たちの防御も進化しなければなりません。OPSWAT OT MetaDefender Sandbox チームは、このような新たな課題に対応するため、積極的に更新されたソリューションを提供することに専心しています。常に情報を入手し、備えを怠らず、安全を確保しましょう。