フィッシング攻撃は、重要インフラ組織(エネルギー、水、医療、交通などの重要なサービスを提供する組織)を標的とするサイバー犯罪者の主要な手口となっています。このような攻撃がより巧妙になるにつれて、これらの組織に対するリスクはエスカレートし、業務の中断、金銭的損失、評判の低下などが生じています。

本記事では、Osterman Research Reportの主な調査結果に基づき、重要インフラの保護におけるリアルタイムのアンチフィッシング・ソリューションの重要性について考察する。

重要インフラで深刻化するフィッシングの脅威

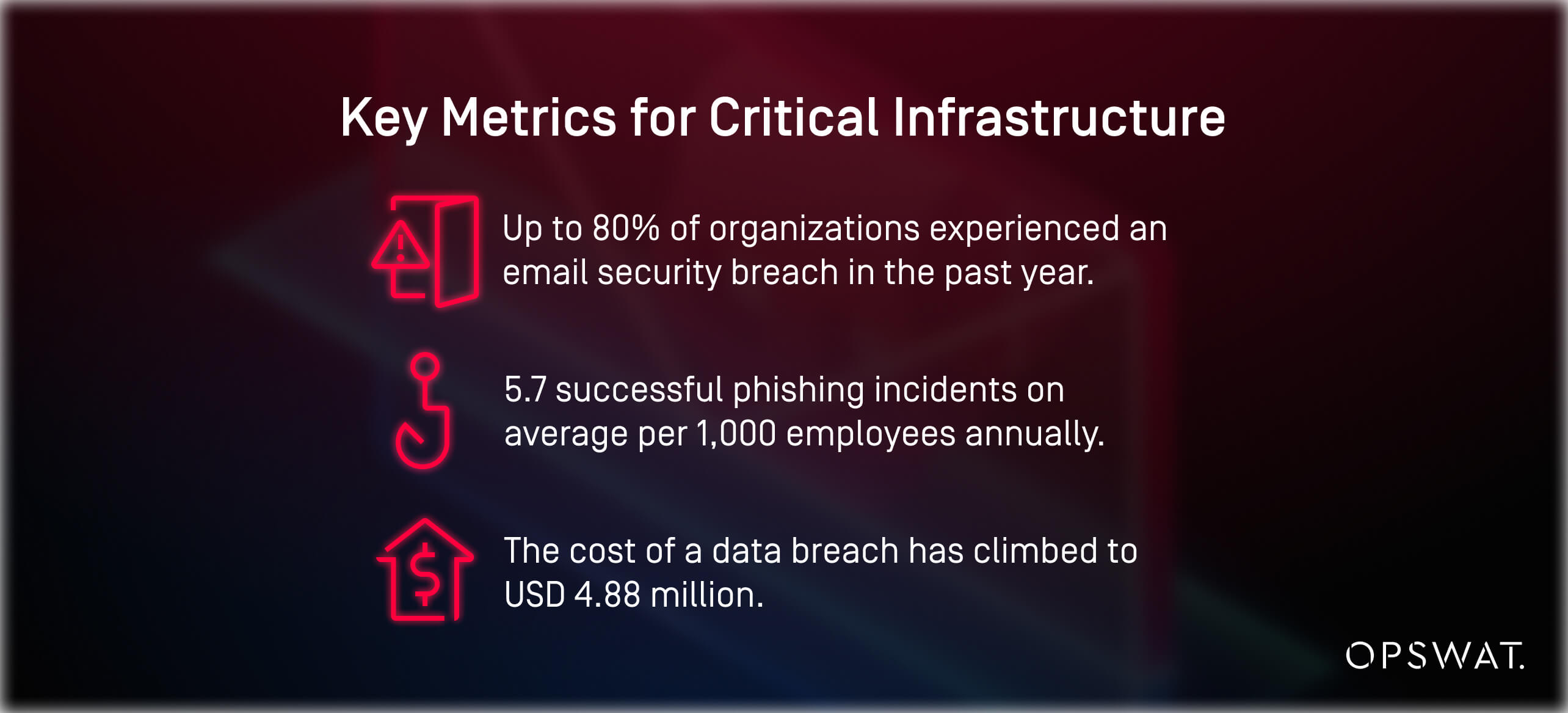

フィッシングは、重要インフラストラクチャー組織が管理するデータや業務の機密性の高さから、重要な脅威となっている。Osterman Researchのレポートによると、重要なインフラストラクチャに関わる組織の最大80%が、過去1年以内にEメールのセキュリティ侵害を経験している。このような侵害は、多くの場合、データの盗難、業務の中断、規制上の影響につながり、組織の運営、ブランドの評判、財務に深刻な影響を与える可能性があります。

実際、重要なインフラ部門では、従業員1,000人あたり年間平均5.7件のフィッシング事件が発生しており、アカウントの漏洩、データの流出、さらにはランサムウェア攻撃の可能性まで生じている。

CISOにとって、こうしたインシデントはセキュリティ上の懸念以上のものであり、直接的なビジネスリスクである。たった一度のフィッシング攻撃で、ダウンタイム、データ損失、法規制による罰則など、数百万ドルもの損失を被る可能性があります。データ侵害の平均コストは488万ドルに上り、フィッシング関連の侵害を阻止するのに261日かかっている。

そのため、重要なインフラストラクチャ組織は、フィッシング詐欺がエンドユーザーに到達する前に、リアルタイムでフィッシング詐欺を検知する必要があります。攻撃者がソーシャルエンジニアリングされたメッセージや洗練されたフィッシングキャンペーンなど、高度な手口を使うようになっているため、従来のEメールセキュリティソリューションでは今日の脅威に対処するには不十分です。

最近のフィッシング サイバーセキュリティ侵害

フィッシング攻撃は近年、重要なインフラ組織を危険にさらし続けており、運営や財務に多大な影響を及ぼしている。注目すべきインシデントを以下に挙げる:

- POCO RAT マルウェア(2024)は、スペイン語圏の鉱業会社を標的とし、業界特有の脆弱性を悪用しました。彼らは従業員を欺き、機密データを盗むために、合法的な業界コミュニケーションを模倣した電子メールのなりすましなど、フィッシングの手口を使用しました。

- オーストラリアの重要インフラは、フィッシング攻撃によるエスカレートした脅威に直面し続けており、最近のサイバー事件の25%は、電気、ガス、水道、教育、交通などの重要サービスを標的にしている。

- アンダリエル・グループとして知られる北朝鮮のサイバー・エスピオナージ(2024年)は、軍事機密と核機密を盗み出し、医療、エネルギー、エンジニアリング部門を標的にしたグローバル・キャンペーンを実行した。

- 北朝鮮のAPT(Advanced Persistent Threat:高度持続的脅威)グループ「Kimsuky」は、マルウェアやフィッシングを使用し、日本の組織を標的とした巧妙なサイバースパイ活動を継続している。彼らは、システムに侵入して機密情報を収集することを目的としたマルウェアを展開しています。

これらの侵害は、ゼロデイ攻撃や新たな攻撃、正規のアカウントから送信されるが侵害されたフィッシングメール、ソーシャルエンジニアリングや技術的な攻撃など、高度な脅威を阻止するために、組織が検出を強化する必要性を強調している。

フィッシング攻撃のビジネスへの影響

CISOにとって、フィッシング攻撃がもたらす影響は直接的なデータ損失だけにとどまらない。財務上、業務上、風評上のリスクは相当なものである。EgressEmail Security Guide 2024によると、フィッシング攻撃は、データ損失だけでなく、経済的、業務的、風評的なリスクも大きい:

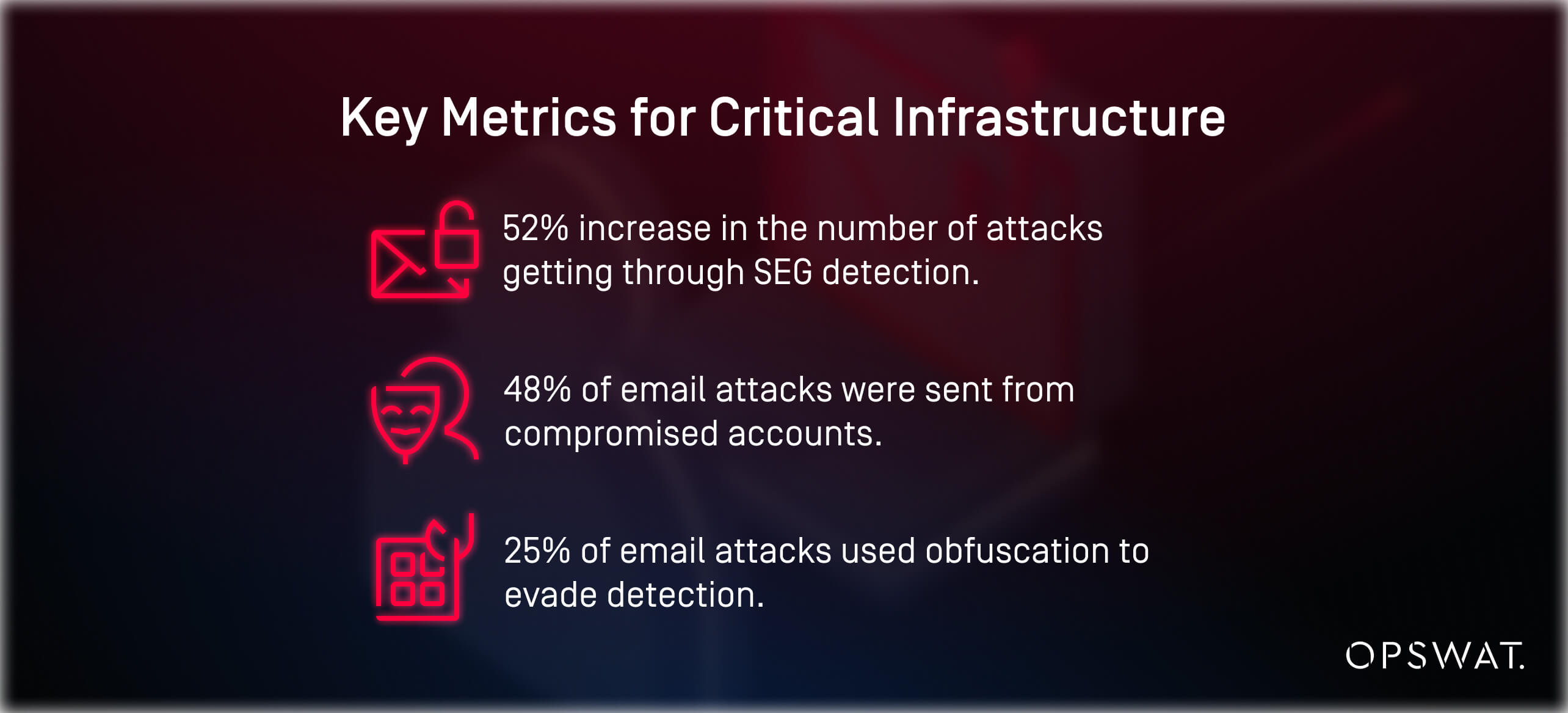

- SEGの検知を通過した攻撃の数は52%増加し、そのうちの68%がDMARC(SEGが使用する主要な検知機能)を含む認証チェックを通過した。

- 攻撃の48%は侵害されたアカウントから送信されており、レピュテーションに基づく検知をより簡単に回避できるようになっている。

- フィッシング・サイトは、ブロックリストに登録するよりも早く作成・再作成することができるため、ペイロードとして最も頻繁に使用された。

- メール攻撃の25%は、ファイル共有サイトへのハイパーリンクのハイジャック、htmlの密輸、キッシングなど、検知を逃れるための技術的な難読化手段を用いている。

このような高いリスクを考えると、リアルタイムのフィッシング検知は、侵害を防ぐためだけでなく、組織の収益と評判を守るためにも非常に重要である。

リアルタイムのフィッシング検知がもたらす違い

Verizon Data Breach Investigations Reportによると、フィッシングを含む情報漏えいの82%はヒューマンエラーによるものであることから、ユーザーが潜在的な脅威にさらされる前にリアルタイムで検知する必要がある。このことは、CISOにとって、脅威が害を及ぼす前に脅威を無力化するリアルタイム検知を実装することで、ユーザーの警戒心への依存を取り除く必要性を強調している。

Osterman Researchのレポートによると、フィッシングや関連するサイバー攻撃の脅威レベルは全地域で増加すると予想されており、80%以上の組織がフィッシング、データ流出、ゼロデイマルウェア攻撃が増加すると予測しています。このような脅威レベルの増加が予想されることから、進化する攻撃手法に対応できるリアルタイムのフィッシング対策ソリューションが急務となっている。

リアルタイム・フィッシング検知ソリューションは、クリックされた時点で悪意のあるリンクをブロックし、ユーザーがフィッシング・サイトにアクセスするのを防ぐクリック時間分析などの高度な機能を提供します。また、多層的な電子メール・コンテンツ・スキャンと行動分析によって疑わしいパターンを特定し、高度なDNSフィルタリングによって既知のフィッシング・ドメインへのアクセスをブロックします。

リアルタイムのフィッシング検知の重要な構成要素には、以下のものも含まれる:

URLフィルタリングとブロック

フィッシングメールには、認証情報や機密データを盗むことを目的とした悪意のあるサイトへのリンクが含まれていることがよくあります。リアルタイムURLフィルタリングにより、これらのリンクが検出されるとすぐにブロックされるため、フィッシング攻撃が成功する可能性が低くなります。

電子メールのコンテンツと添付ファイルのスキャン

高度なフィッシング対策ソリューションは、電子メールのコンテンツと添付ファイルをリアルタイムで分析し、不審な言語パターンや悪意のあるファイルが受信トレイに届く前にフラグを立てます。これにより、見慣れた電子メールや公式のように見える電子メールに対するユーザーの信頼を悪用する脅威を阻止します。

ディープコンテンツの解除と再構築(CDR)

OPSWAT Deep CDR テクノロジーは、ファイル内に隠された潜在的な脅威を解除することで、悪意のある添付ファイルのリスクに対処します。この技術は、180以上のファイルタイプを分析・再構築し、添付ファイルに埋め込まれた最も複雑な脅威も確実に無力化します。

リアルタイムAdaptive Sandbox

OPSWATサンドボックス・ソリューションは、マルウェア解析を従来のサンドボックスの10倍の速さで数秒以内に実施し、危険な添付ファイルやリンクがネットワークに影響を与える前に特定し、ブロックします。この技術は、標準的な防御を回避するゼロデイ攻撃を防ぐ上で特に有用です。

フィッシング攻撃に対する耐性の確保

フィッシング攻撃は、重要なインフラストラクチャー組織にとって、深刻な財務的、規制的、風評被害をもたらす可能性のある、持続的かつ拡大しつつある脅威である。Osterman Researchのレポートは、フィッシングが依然として最大の懸念事項であり、脅威のレベルは世界中で増加すると予想されていることを強調しています。CISOにとって、このことは従来の防御を超えたリアルタイムのフィッシング検知ソリューションを優先する必要性を強調している。