検知エンジニアリングは、組織環境内の潜在的なセキュリティ脅威を特定するための検知方法を設計、実装、維持することに焦点を当てたサイバーセキュリティの分野です。単にアラートを設定するだけでなく、脅威の行動を理解し、IOC(侵害の指標)を特定し、過剰な誤検知を発生させることなく悪意のある活動を正確に特定する検知ロジックを開発するための戦略的アプローチが含まれます。検知エンジニアリングは、組織の脅威検知能力を強化し、全体的なセキュリティ態勢を改善するために不可欠です。

正確な検知ロジックを開発し、検知メカニズムを継続的に改良することで、検知エンジニアはインシデントのTTD(検知までの時間)とTTR(対応までの時間)を短縮することができます。このプロアクティブなアプローチにより、セキュリティチームはアラートに迅速に対応し、潜在的な侵害を防ぐことができます。

検出工学のキーコンセプト

- 検出ロジック:これは、観察された行動やIOCに基づいて悪意のある活動を特定するために開発された特定のルール、クエリ、分析を指します。効果的な検出ロジックは、組織の環境に合わせてカスタマイズされ、ネットワーク・トラフィック、エンドポイント・ログ、その他のサービスなど、さまざまなデータ・ソースを考慮します。

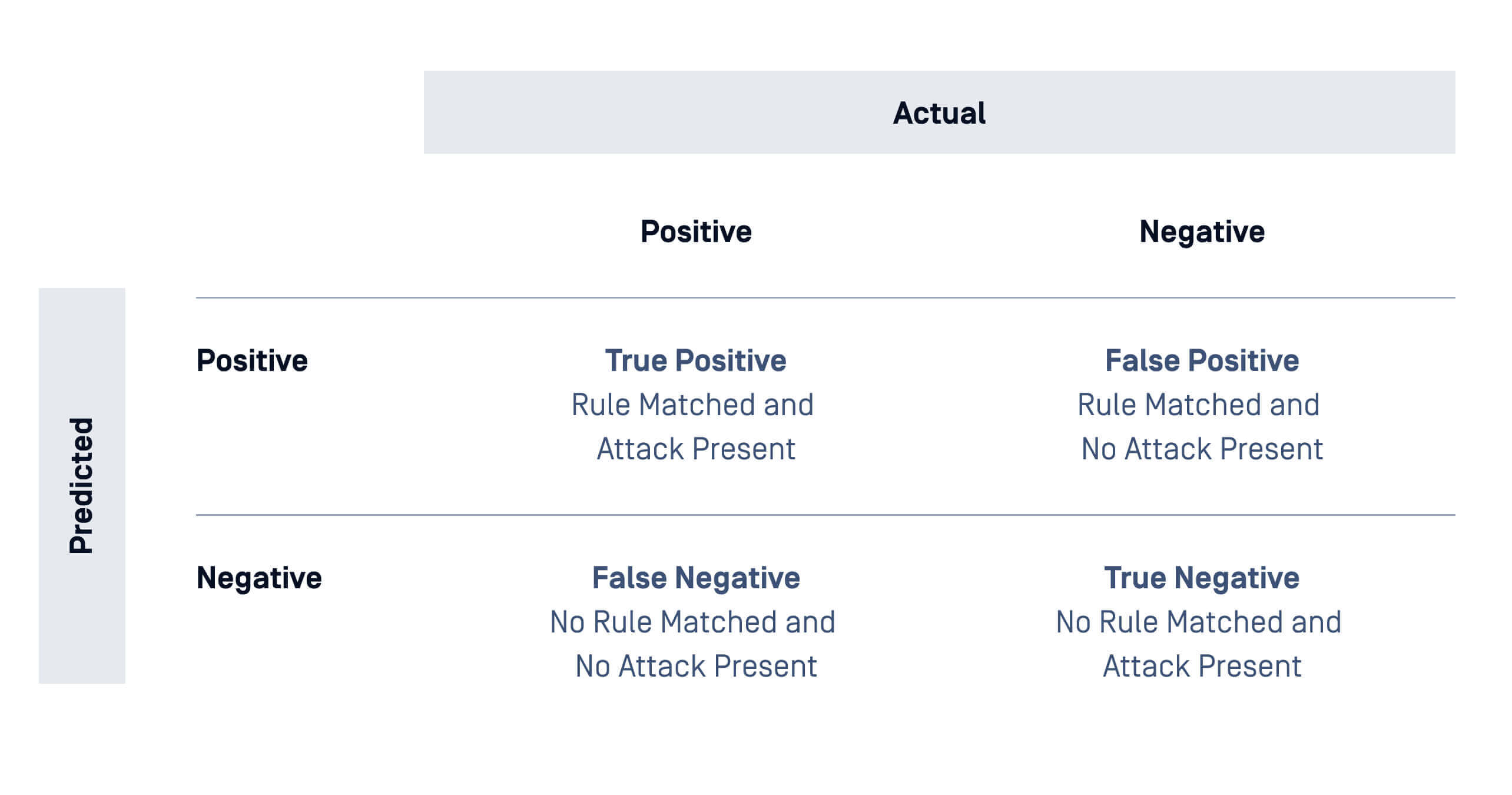

- 偽陽性と偽陰性:誤検出は、良性のアクションが誤って悪意のあるものとしてフラグ付けされた場合に発生し、誤検出は、悪意のあるアクションが検出されなかった場合に発生します。検出エンジニアリングは、正確で実用的なアラートを保証するために、これらのエラーを最小限に抑えることを目的としています。

- 行動分析:IOCのみに依存する静的検知手法とは異なり、行動分析では、異常なログイン時間やデータ流出の試みなど、脅威を示す可能性のある異常な行動パターンを監視する。このアプローチは、新奇で進化する脅威の検出に役立ちますが、「正常な」動作の定義済みベースラインが必要です。

- 脅威ハンティング:脅威ハンティングとは、ネットワークやシステムを検索して不審な活動を特定し、脅威を検知するプロアクティブなアプローチです。ディテクション・エンジニアは、ハンティングの仮説作成を支援し、脅威ハンティング・チームと協力して検出ロジックを検証し、自動化されたシステムが見逃す可能性のある隠れた脅威を発見し、より改善された分析を開発します。

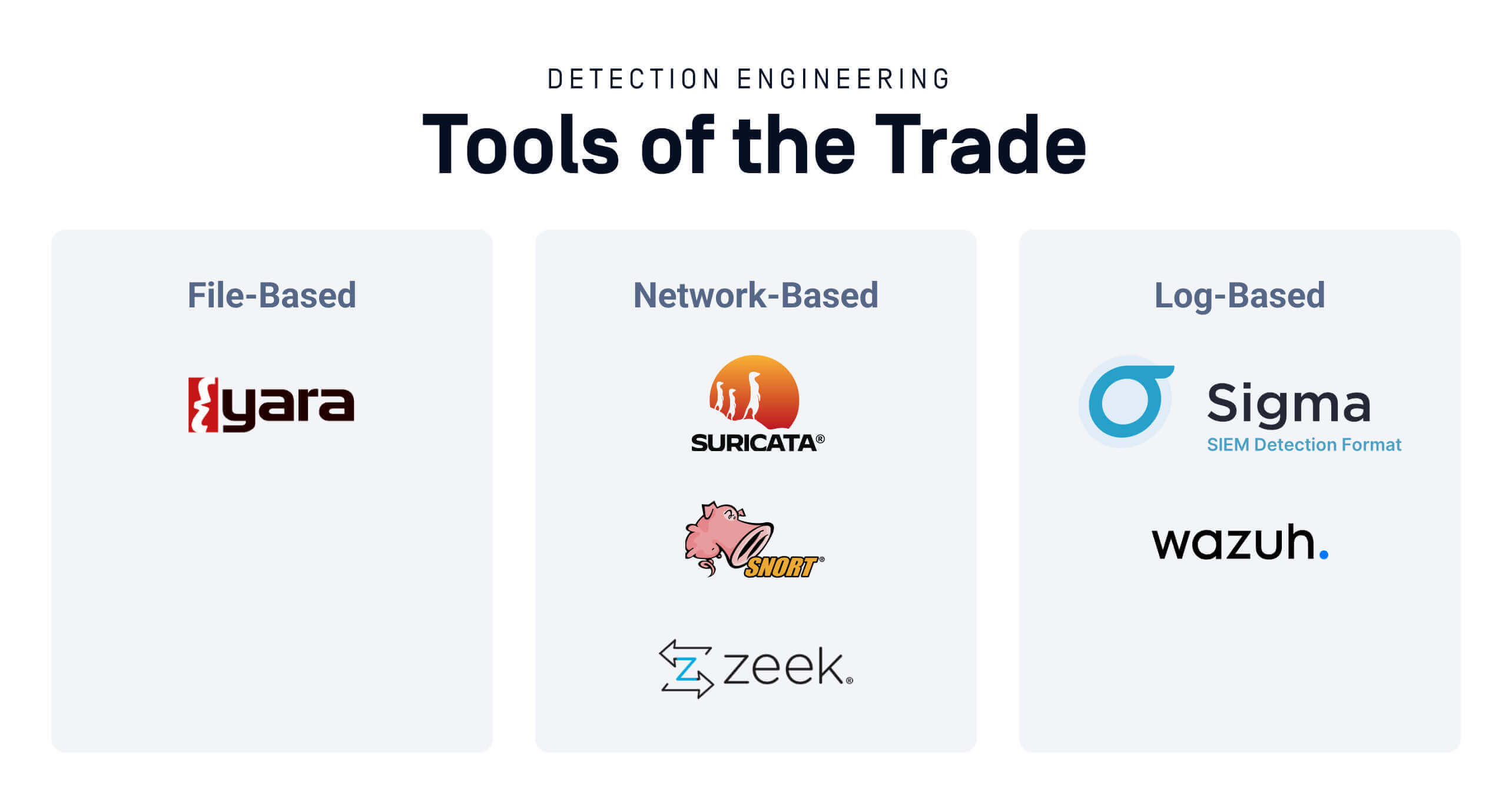

商売道具

検知エンジニアは、脅威を発見し対応するために様々なツールや標準を使用する。特定のツールは、ファイル分析、ネットワーク分析、ログ分析など、さまざまな機能に最適化されています。

- ファイルベース: これらのツールは、ファイルのパターン、シグネチャ、または動作に基づいて、マルウェアや疑わしい活動を識別するように設計されています。

- YARAは、ファイルやプロセスのパターンに基づいてマルウェアを識別・分類するために、検知エンジニアが使用するツールです。YARAのルールは、一致するものを定義する文字列と条件で構成され、脅威を特定するための強力なリソースとなります。

- ネットワークベース: これらのツールは、ネットワーク・トラフィックを監視し、疑わしい活動や侵入の試みを検出する。

- Suricataリアルタイムでネットワーク・トラフィックを分析するオープン・ソースのネットワーク侵入検知・防止システム(IDS/IPS )。既知のネットワーク動作やパターンに基づいて攻撃を検出するなど、シグネチャベースのルールを使用して脅威を特定する。また、ネットワーク・セッションのデコードと分析も可能で、ネットワーク・フライト・レコーダーのような役割を果たし、ネットワーク上のすべてのアクティビティの監査記録を生成する。

- Snort:Snortは、ネットワーク・トラフィックを検査し、既知の攻撃シグネチャに基づいて脅威を識別するためにルールを使用する、もう1つの人気のあるオープンソースのIDS /IPS ツールです。

- Zeekオープンソースのネットワーク分析・監査エンジンであり、多数の関連ネットワークプロトコルを識別し、デコードし、監査記録を生成する機能を持つ。Zeekは、ネットワークプロトコル解析のための完全なドメイン固有言語を提供し、また、ネットワーク解析のタスクに脅威インテリジェンスを適用するためのインターフェースだけでなく、プラグイン開発のための多くのフレームワークも提供します。

- ログベース: これらのツールは、システムまたはアプリケーションのログを分析し、セキュリティ・インシデントを示す可能性のある異常なパターンを検出するもので、多くの場合、連携して使用される。

よくある問題

規模とリソース

検知エンジニアは、あらゆる種類の脅威から組織を保護したいと考えるかもしれないが、エンジニアはリソースとマンパワーの両方に制約されている。あらゆる脅威から組織を守ることはできないため、検知エンジニアリングの取り組みを組織固有の環境に合わせる必要がある。そのためには、組織が最も脆弱な攻撃ベクトルに焦点を絞ったアプローチを洗練させる必要がある。

ここでは、組織の業界、製品、ITシステム、さらには地政学的リスクまで考慮する必要がある。密接に関連する分野であるサイバー脅威インテリジェンスは、これらのコンテキストを定義するのに役立つ。一般的なアプローチの一つは、組織の業種に焦点を当てることである。例えば、米国を拠点とするマーケティング会社とアジアのエネルギー会社では、直面する脅威が異なる。

偽陽性の低減

検知エンジニアが直面する固有の困難は、アナリストを偽陽性で圧倒することなく脅威を検知する検知方法を定義することである。以下は、この概念を示す有用なチャートである:

潜在的なエラー率は、検出ルールを慎重に開発し、複雑な環境でこれらのルールを厳密にテストすることによって低減することができる。ルールは、既知の脅威だけでなく、エッジケースや良性の例に対しても吟味されるべきである。

例えば、Microsoft Word文書内の悪意のあるマクロを検索する検出ルールは、悪意のあるマクロを一貫して検出し、正常な文書では誤検出を発生させないようにする。

命名規則

脅威が特定され、検出ルールが定義され、テストされると、SOCチームがネットワークを監視するために使用するツールに統合され、他のセキュリティ・チームと共有されることが多くなります。これらのルールを正確に命名し、記述することは、特に検出する指標が複雑であったり、不明瞭であったりする場合には、困難な場合があります。ここでは標準化が重要であり、組織は、大規模な検出ライブラリの管理を容易にするために、整理とラベリングに役立つ標準を特定することができます。

結びの言葉

検出エンジニアリングは、現代のサイバーセキュリティの礎であり、脅威を効果的に特定し対応するためのフレームワークを提供します。SOCチームが新たな脅威を検出して対応するために必要な情報を提供することで、検出エンジニアリングは堅牢なセキュリティ防御を維持するために不可欠な分野であり続ける。

OPSWATのMetaDefender InSightsThreat Intelligence が、サイバー攻撃の防止に関して、お客様の組織にどのような重要なアドバンテージをもたらすか、今すぐ専門家にご相談ください。