Software サプライチェーンの安全確保という課題

SDLC におけるSupply Chain リスク

開発の高速化は、セキュリティよりもスピードを優先する。自動化されたCI/CDパイプラインは、環境全体に脆弱性を迅速に伝播させる可能性がある。チームの規模が拡大するにつれて、部門を超えたコラボレーションが行われるようになり、こうしたリスクを可視化することはさらに難しくなっている。

脆弱なソースコードとコンテナ

サードパーティのオープンソースソフトウェアへの依存は、SDLC(ソフトウェア開発ライフサイクル)のあらゆる段階で脆弱性をもたらす。最新のマイクロサービスアーキテクチャはまた、すべてのコンテナレイヤーにわたって悪用の機会を生み出す。

コンプライアンスのための資源配分

コンプライアンス(SOC 2、ISO 27001、NIST など)への関心が高まり、より透明性と管理性が求められる。セキュリティとコンプライアンスへの取り組みと運用上のニーズとのバランスを取るには、より多くのリソースが必要となる。

ハードコードされた秘密の暴露

機密情報はコードに埋め込まれたり、リポジトリに保護されずに残されたりすることがよくあります。公開されたハードコードされた認証情報は、攻撃者に容易に悪用される機会を提供し、機密情報の漏洩やコードリポジトリへの不正アクセスにつながります。

継続的モニタリングの複雑さ

ソフトウェア・コンポーネントを手作業で追跡することは、時間とリソースを消費する。適切なツールがなければ、企業はサプライチェーンにおける新たなリスクの監視に苦労することになります。検知の遅れは、攻撃の影響を増幅させる可能性があります。

なぜOPSWATか?

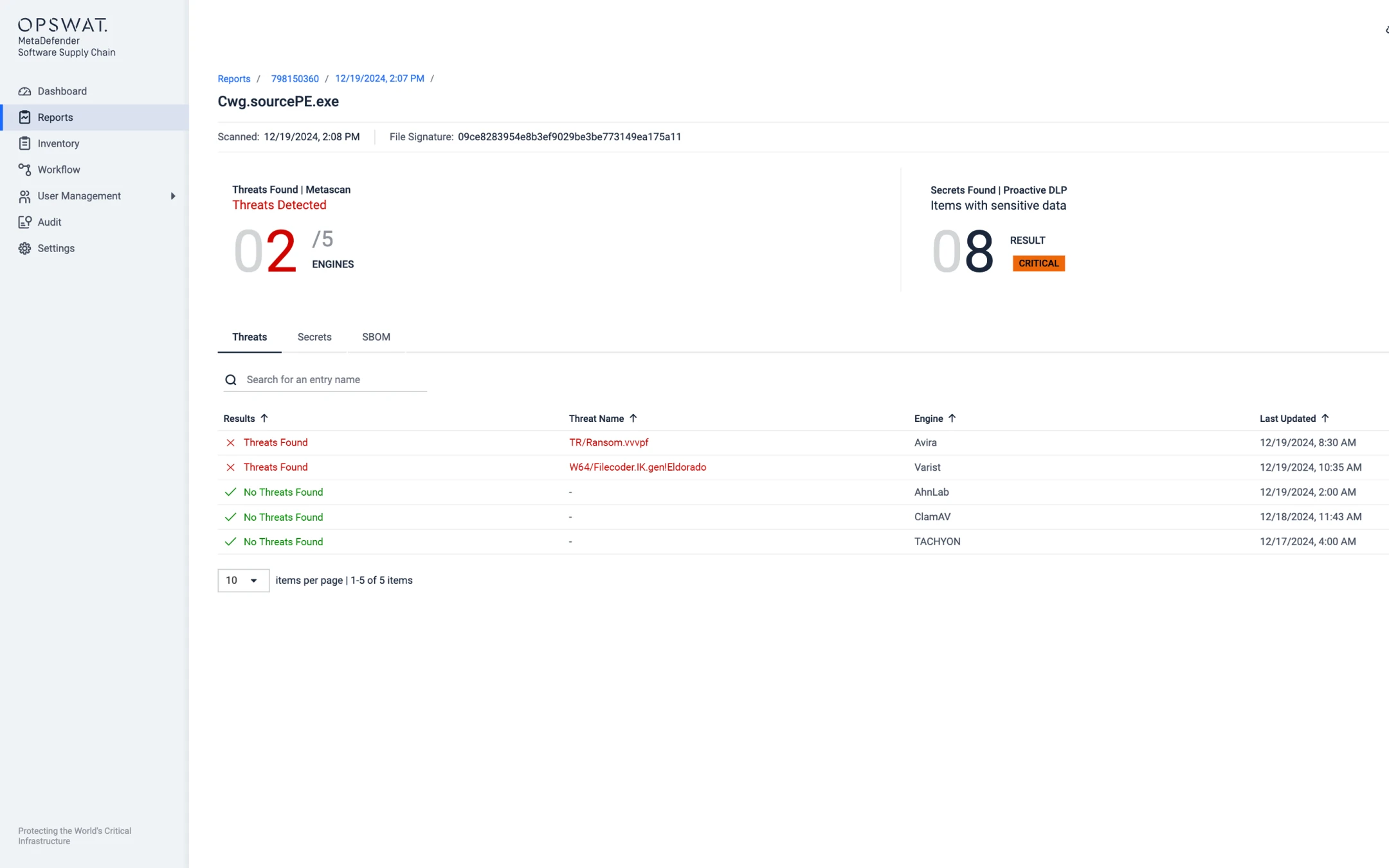

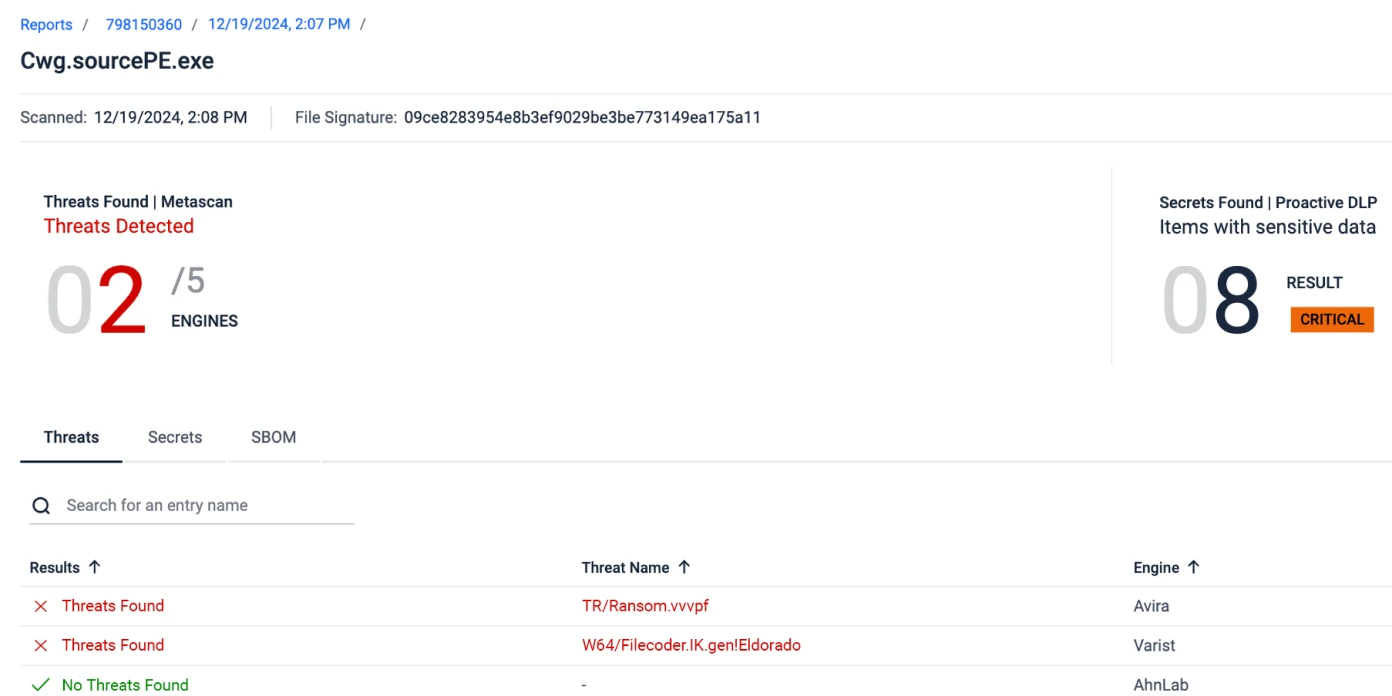

多層的な 脅威対策

脆弱性とソフトウェアの依存関係を検出マルチスキャンにより、サプライチェーンをマルウェアから保護します。SBOM(ソフトウェア部品表)を作成し、ソフトウェアコンポーネントを継続的に追跡します。

Software 透明性コンプライアンス

Proactive DLP™により、ソースコードに含まれる個人情報や機密情報を検出します。SBOMを使用してソフトウェアコンポーネントのインベントリを自動化し、ソフトウェアの完全性を維持することで、SOC2やISO 27001などの規制への準拠を支援します。

ソースコードとContainer セキュリティ

Secure 特定のアクションによってスケジュールまたはトリガーできる柔軟なワークフローで、ソースコードとコンテナイメージの両方を管理できます。CI/CDパイプラインにシームレスにフィットする統合ソリューションでメンテナンスコストを削減します。

簡単な操作とメンテナンス

既存の CI/CD ツールやサードパーティベンダーのソリューションに簡単に統合できる。ロールを管理し、電子メールアラートやプルリクエスト承認などの修復ステップを自動化して、セキュリティ管理を合理化します。

プレミアム・サポート

OPSWAT は、お客様の特定のニーズに合わせた迅速で信頼性の高いサポートを保証するエンタープライズレベルのサポートを提供しています。

500万ドル

脆弱性データベース

10+

プログラミング言語

99%+

メタスキャンによる検出率

シンプルな統合

チームがソースコードリポジトリ、コンテナレジストリ、バイナリサービス、またはそれらのツールの組み合わせを使用しているかどうかに関わらず、MetaDefender Software Supply Chain SDLC全体を通して安全性を確保するために、一般的なプラットフォームとのネイティブな統合を提供します。

包括的で多層的なディフェンス

Metascan™ Multiscanning

30以上の商用マルウェア対策エンジンを搭載したMetascanのテクノロジーは、検出率を高め、ワークステーション、コンテナ、ソースコードへのマルウェア感染を効果的に防ぎます。

- SDLC の早い段階でマルウェアを検出します。

- 特にオープンソースソフトウェアにおいて、悪意のあるパッケージ(npm、PyPIなど)を防ぐ。

- フレキシブルに選べるAVエンジンパッケージ。

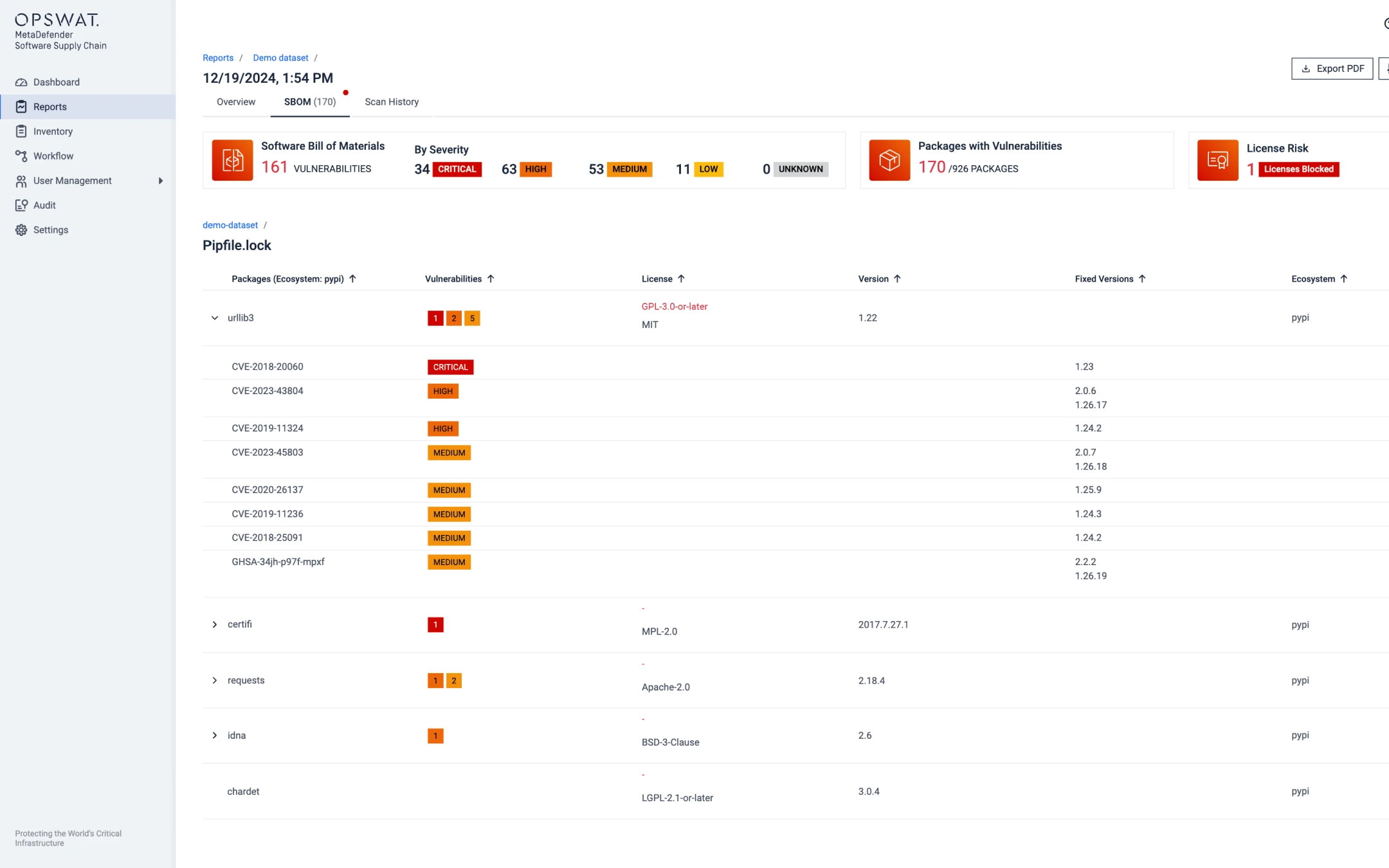

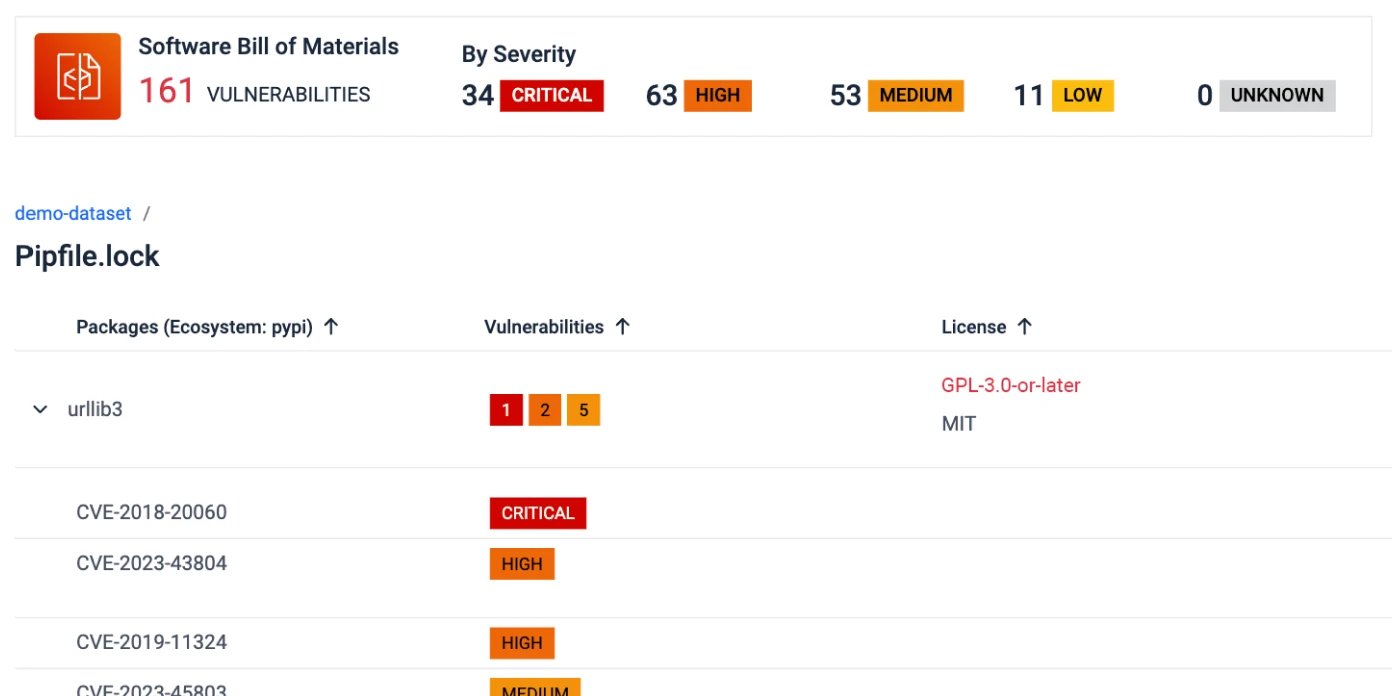

SBOM生成

MetaDefender SBOMは開発者にソフトウェア・コンポーネントのインベントリを提供し、開発スピードを妨げることなく脆弱性や脅威の検出を可能にする。

- 10以上のプログラミング言語をサポートし、ソフトウェアコンポーネントと依存関係の重要な更新とパッチを監視します。

- 標準化されたSBOM:SPDXやCycloneDXなどのフォーマットを使用して、SBOMの生成と共有を容易にします。

- OSSライセンスを検証し、リスクの高いライセンスを避ける。

- セキュリティおよびGRC(ガバナンス、リスク、コンプライアンス)チーム向けにリアルタイムレポートを作成。

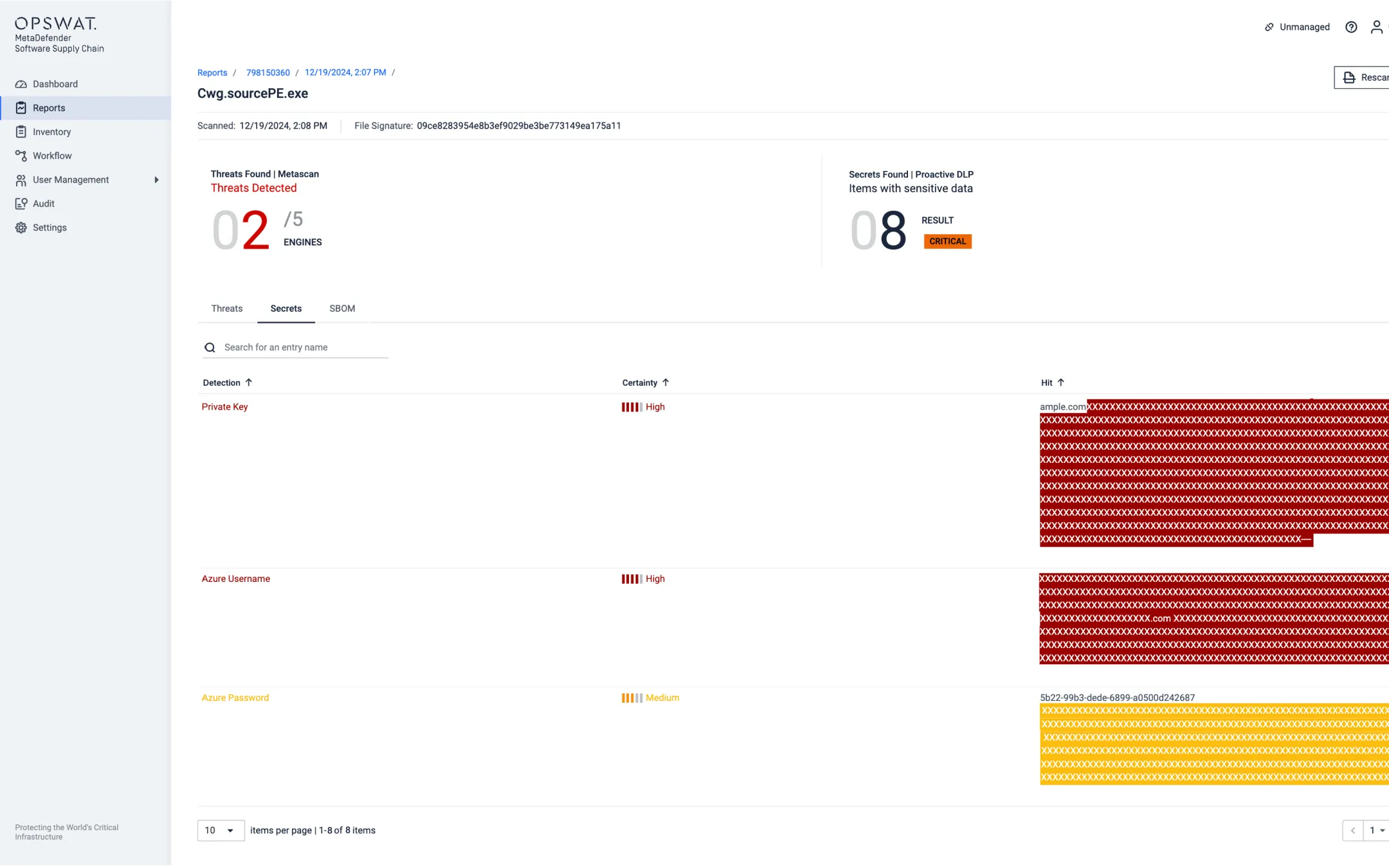

Proactive DLP™

Proactive DLP テクノロジーは、ソースコードに残された機密情報を検出します。データ保護の義務に準拠し、SDLCを不要な個人情報漏洩から守ります。

- ユーザー名、パスワード、アクセストークン、シークレット、認証ID、API キー、プライベートキー。

- AWS、GCP、Azure、IBMのクレデンシャル。

- PostgreSQLとMySQLの認証情報。

Secureコンプライアンスに準拠し、スケーラブルなSoftware 安心して構築できます。

ぜひ導入企業の実績をご覧ください

「私たちは開発段階からすべてをMetaDefenderでスキャンすることで、自らがサプライチェーンリスクの発生源とならないよう徹底しています。」

予測型アリンAI

OPSWAT次世代静的AIエンジンにより、悪意のある動作を実行前に検知・防止します。MetaDefender 全体で精度とシームレスな統合を最適化。