政府システムに対するAIを活用した脅威

人工知能(AI)は、サイバーセキュリティの領域に脇役としてではなく、中心的な役割として参入し、攻撃者がどのように活動し、防御者がどのように対応すべきかを再定義しています。音声をクローン化したフィッシング詐欺からディープフェイクを利用した詐欺に至るまで、AIは、敵対者に前例のない現実感と広範な影響力を持って、なりすまし、侵入し、混乱を引き起こす手段を与えてしまいました。

政府機関や重要なインフラストラクチャーが最も危険です。IBM X-ForceThreat Intelligence Indexで言及されているように、Salt Typhoon(国家と連携した脅威行為者)は、2024年にエネルギー、ヘルスケア、および機密性の高い政府機関業務を標的に、盗んだ認証情報とステルス戦術を使用して、複数の国の通信システムに侵入しました。

最近では、CrowdStrikeのソフトウェア・インシデントが、政府機関や空港を含む各セクターの主要なITシステムを混乱させ、誤ったアップデートが広く配備されたエンドポイント・セキュリティ・インフラストラクチャに影響を与えた。意図的な攻撃ではなかったものの、公共機関のデジタル環境の脆弱性と、相互接続されたネットワーク全体で障害が連鎖する可能性を露呈した。

相互接続されたサプライチェーン、レガシーシステム、地政学的なプレッシャーポイントなど、公共部門は、巧妙な攻撃者と日和見的な攻撃者の両方にとって理想的な標的となっています。一方で、コンプライアンス上の負担や人材不足は、十分なリソースを持つ機関とそうでない機関のリスクギャップを広げています。

AIはフィッシングやなりすましを増幅させるだけではない。ファイルベースの攻撃を自動化し、パーソナライズすることもできる。現在、一般的な手口には以下のようなものがある:

- PDF、Office文書、アーカイブへのポリモーフィック・マルウェアの埋め込み

- ウイルス対策ツールを回避するために適応する合成ペイロードを生成する

- GenAIを使用して、正当なファイルタイプに悪意のあるコードを難読化する。

敵がシステムへの侵入からシステム間のファイル交換の悪用へとシフトする中、もはやアクセスを制御するだけでは不十分だ。ネットワーク侵入とは異なり、ファイル交換はしばしば検査ツールをバイパスし、良性であると想定されるため、AIが生成したペイロードの理想的な配信メカニズムとなっています。政府は、特に監査や追跡が制限されているために可視性が低い場合、機関、ベンダー、重要なネットワーク間でファイルを検証、サニタイズ、追跡する必要があります。

政府が直面するサイバー上の複雑性

人工知能はサイバー攻撃の規模と巧妙さの両方を加速させており、多くの政府システムが依然として依存している断片的でレガシーな防御を圧倒している。脆弱性を悪用するために技術的な正確さを必要とした以前の脅威とは異なり、今日の攻撃はますます自動化され、文脈を認識し、グローバルに分散している。AIは現在、攻撃のタイムラインを短縮し、サイバー戦場の両側で意思決定を加速させる戦力として機能している。

世界経済フォーラム(World Economic Forum)によると、サイバーセキュリティのリーダーの66%は、AIが来年、セキュリティ業務に最も大きな影響を及ぼすと考えている。しかし、AIツールを導入する前に、そのセキュリティを評価するための対策を実施している組織は37%に過ぎない。その結果、多くの政府が、光速に近いスピードで行動する敵対者に対する備えが不十分なまま、急速に変化するリスクを抱えることになる。

デジタルトランスフォーメーションが進むにつれ、レガシーシステム、サードパーティプラットフォーム、パブリックポータル、政府機関間のファイル交換などで構成される複雑なネットワークが構築されるようになった。これらのシステムの多くは、データがどのように流れ、どのように使用されているかをリアルタイムで可視化することができません。攻撃者は、エアギャップされたシステムとさまざまな部門を橋渡しするワークフロー、クレデンシャル、ファイル転送を標的にすることで、これを悪用する。

GenAIは今、こんなことに使われている:

- マルウェアの書き込みと変異

- ゼロデイ攻撃コードの生成

- アダプティブ・フィッシングやなりすましによる認証情報の窃取

- フィッシングやソーシャル・エンジニアリングのコンテンツを大規模に作成する

こうしたリスクは、地政学的圧力や国境を越えた依存関係によって増幅されている。WEF によれば、政府機関のうち、サイバー耐性を確信しているのはわずか 14%である。この数字は、民間セクターのベンチマークに大きく遅れをとっている。

4 主要リスク要因

1.AIの導入:安全な導入方法を上回る

2.インフラの老朽化:最新の検知・制御メカニズムに対応できない。

3.エクスポージャーの増加:国境を越えたデータの流れとグローバル・サプライチェーンを通じて

4.細分化されたコンプライアンス義務:すでに限られた資源を引き伸ばす

クレデンシャル盗難とインサイダーリスク

クレデンシャルの盗難は、攻撃者がAIを強化したフィッシングや情報窃取を使用して公共機関のネットワーク全体のアカウントを侵害するため、ブルートフォース戦術を抜いて、主要なアクセス方法となっている。

IBMによると、IDベースの攻撃はインシデントの30%を占めている。これらの攻撃は、AIが作成した電子メールや、スタッフを騙して認証情報を渡すように設計されたディープフェイクから始まることが多い。いったん内部に侵入すると、攻撃者は有効なアカウントを使用して、特にセグメンテーションが限定的なシステムや監査証跡が弱いシステムでは、検知されずにデータにアクセスする。

プロアクティブなメールレイヤの防御は、特に生産性の制約によりファイルのサニタイズが制限されている場合に、これらの攻撃が受信トレイに到達する前に阻止するために重要です。MetaDefender Email Security™は、Deep CDR™が無効になっている場合でも、反復的なMultiscanning 添付ファイルを分析し、アクティブなコンポーネントを含むファイルを保護することで、これをサポートします。これにより、添付ファイル内のマクロや埋め込まれたコードが、組織をリスクにさらすことなく安全に使用できるようになります。

公的機関は、レガシーなIDシステム、ハイブリッドなワークフォース、頻繁な外部とのファイル交換などにより、サイバー脅威にさらされている。インサイダーの脅威も進化している。Ponemon Instituteの「2025 Cost of Insider Risks Report」によると、「出し抜かれた」インサイダー(ソーシャル・エンジニアリングによって侵害されたインサイダー)は、現在、インサイダー・インシデント全体の20%を占め、インシデント1件当たりのコストは779,797ドルと最も高くなっています。管理、人事、サポートの職務は、機密コンテンツに日常的にアクセスするため、特に標的となります。

AIが生成した注目すべきリスクパターンには以下のようなものがある:

- 不正行為を承認するために役人になりすましたディープフェイク

- 漏洩した個人端末、政府の認証情報を暴露

- 管理されていないファイル移動による、検知されないデータ流出

| AI駆動ツール | 何をするのか |

|---|---|

| DeepfaceLab & FaceSwap | 認証手続きを迂回したり、幹部になりすましたりするために、リアルなビデオを作成する。 |

| FraudGPTとWormGPT | 説得力のあるフィッシングメール、法的文書、コミュニケーションを大規模に構築 |

| ブラックメーラーV3 | 企業や個人のデータをスクレイピングし、恐喝や脅迫を信用させる |

| イービル・プロキシ & ロビン・バンクス | バンキング、クラウドサービス、企業プラットフォーム向けのフィッシングサイトやログインポータルを自動生成します。 |

| イレブンラボ & Voicemy.ai | フィッシング、詐欺電話、認証回避のためのクローン音声 |

| ソーシャル・エンジニアリング・ボット | カスタマーサポートになりすまし、ユーザーを騙して機密情報やMFAコードを共有させる。 |

サイバー防衛の盲点

公共機関のサイバーセキュリティ・プログラムは、ネットワーク・アクセス、アイデンティティ管理、エンドポイント防御を優先することが多い。しかし、重要なレイヤーの1つは、人、部署、システム、ゾーン間でのファイルの移動方法であり、依然として保護が不十分なままです。

サイバー防衛におけるこの盲点は、正規の認証情報やAIによって作成されたペイロードを使用する攻撃者によってますます悪用されている。いったん敵が足掛かりを得ると、単独で行動することはほとんどありません。マルウェア・ツールキット、アクセス・ブローカー、あるいは恐喝パートナーを巻き込んだ、より広範なキャンペーンの一環であることが多いのです。また、レガシーなファイルフローでは検査、サニタイズ、制御ができないことを悪用し、日常的なドキュメントに悪意のあるコンテンツを埋め込むことで、横方向に移動します。

多くのファイルフローには、フォーマットの検証、脅威の埋め込み除去、コンテキストを考慮したアクセスルールが欠けている。AIはこのリスクを増幅させるだけだ。PDFやOffice文書に含まれるポリモーフィック・マルウェアは、配信時に変異し、ウイルス対策エンジンを回避する可能性があります。

AIが作成した生成スクリプトやディープフェイクは、意図を偽装したり、信頼できる関係者になりすましたりするために使用されます。このような脅威を含むファイルは、部署間、クロスドメインワークフロー、またはパートナーネットワーク間で検証されず、ログにも記録されないまま移動することが多い。2025年6月、パラグアイでは、複数の政府機関から流出した740万件の市民記録が、ダークウェブ上のZIPファイルやトレントファイルを通じて拡散されるという事件が発生しました。攻撃者は740万ドルの身代金を要求し、公共部門全体の無防備なファイルシステムを悪用して国家全体を恐喝しました。

Ponemon社によると、現在、クレデンシャル侵害事例の半数以上が、AIが生成したコンテンツに関与しているという。これらのペイロードは、従来のユーザー保護を迂回し、多くの機関がファイル交換を管理され、セキュリティが強化されたプロセスとして扱っていないという事実を悪用しています。ファイル・レイヤでの可視化と制御がなければ、セグメント化されたネットワークやエア・ギャップ・システムでさえ、日常的な文書やアーカイブのように見えるものによって侵入される可能性がある。

検証されていないファイル交換は、省庁をまたいだランサムウェアの伝播、文書アーカイブを介した機密データの流出、ソフトウェアのサプライチェーンに注入されたマルウェアなど、すでに重大なインシデントに結びついている。これらは理論上のリスクではない。断片化されたワークフローと統一された転送ガバナンスの不在を悪用した、能動的な攻撃ベクトルなのだ。

安全でないレガシー・ファイル処理方法

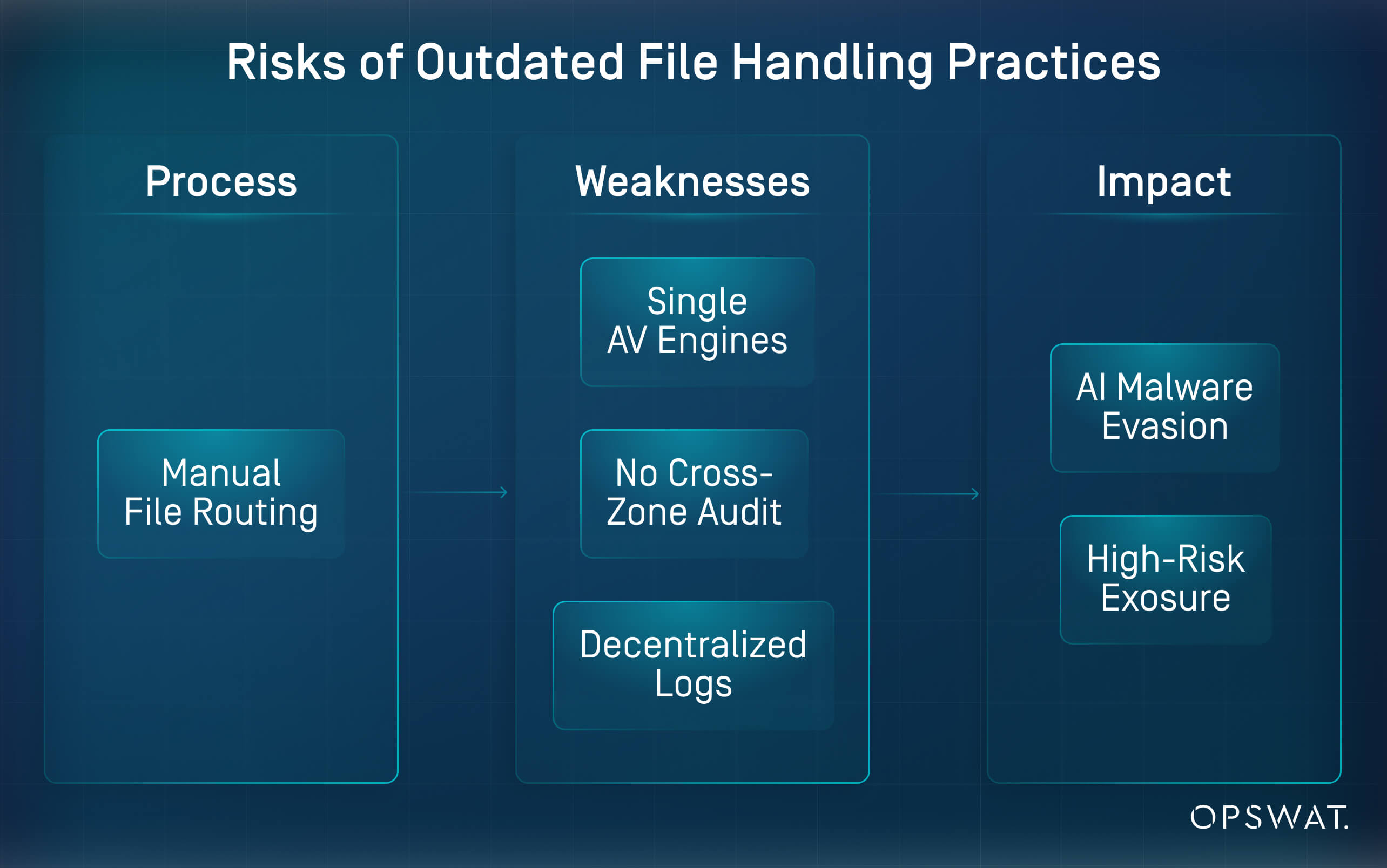

多くの政府機関は、電子メールの添付ファイル、共有ドライブ、USB、アドホックFTPサーバーなど、時代遅れのファイル処理方法にいまだに依存しています。これらの方法では、今日のAI主導のリスクに対抗するために必要な、ファイルレベルの可視化、脅威の検査、ポリシーの実施ができません。

手動でルーティングされたファイルは、ヒューマンエラーや一貫性のない実施になりがちです。一元的な監視がなければ、何が転送されたのか、誰がアクセスしたのか、基本的なウイルス対策スキャン以上のスキャンが行われたのかを知ることは難しい。このような盲点は、配信時に変異したり、なりすましフォーマットで自身を隠したり、難読化を使ってスキャナーを回避したりすることができるAIが生成したマルウェアに容易に悪用される。

一般的な制限は以下の通り:

- シングルレイヤーのシグネチャベースのAVエンジンによるスキャンでは、ヒューリスティック分析、機械学習、サンドボックスベースの分析ができないため、ポリモーフィックやAIによって作成されたマルウェアを見逃してしまう。

- 分割されたセキュリティ・ゾーンで、ファイルの動作やオリジンを共有できない

- 調査を遅らせ、コンプライアンスを損なう分散された監査証跡

これらの脆弱性は、ITとOTの統合、請負業者によるアクセス、省庁横断的なワークフローなどのハイブリッド環境で増幅される。部門間やセキュリティ・ドメイン間でのファイルの移動は検証されていないことが多く、価値の高いシステムに持続的なリスクをもたらします。

サプライチェーンのやり取りは、さらに問題を複雑にしている。サードパーティのベンダーやインテグレーターとの日常的なファイル交換は、一般にアクセス可能なSFTPポータルや保護されていないドキュメントドロップボックスなど、無認可のツールや単純なアップロードポータルを介して、最小限の検査で処理されることが多い。

請求書、設定アップデート、ドキュメンテーションはすべて、当事者が気づかないうちに脅威が埋め込まれている可能性があります。最近の多くの事件では、信頼できるサプライヤーからの定期的なファイル更新によって、バックドア、ランサムウェア、またはクレデンシャルを盗むマルウェアが政府のネットワークに侵入しています。

善意のパートナーであっても、ファイルが連邦政府のシステムに到達する前に脅威を検知するために必要な多層的なセキュリティ管理が欠けている場合がある。また、外部のファイルフローに対する可視性が低い場合、こうした侵害が発見されるまでに数週間も放置される可能性があります。

多層的な脅威防御とファイルフローに対するポリシーベースの制御がなければ、レガシーワークフローは、特に市民ID、ヘルスケアデータ、または運用技術を管理するシステムにおいて、敵の侵入口として機能します。これらの方法では、AIが生成したポリモーフィックなマルウェアや、従来の検知を回避するように設計されたソーシャルエンジニアリングされたペイロードなど、今日の脅威モデルの要求を満たすことはできません。

セキュリティ・ファーストのMFT ファイル転送のリスクを軽減

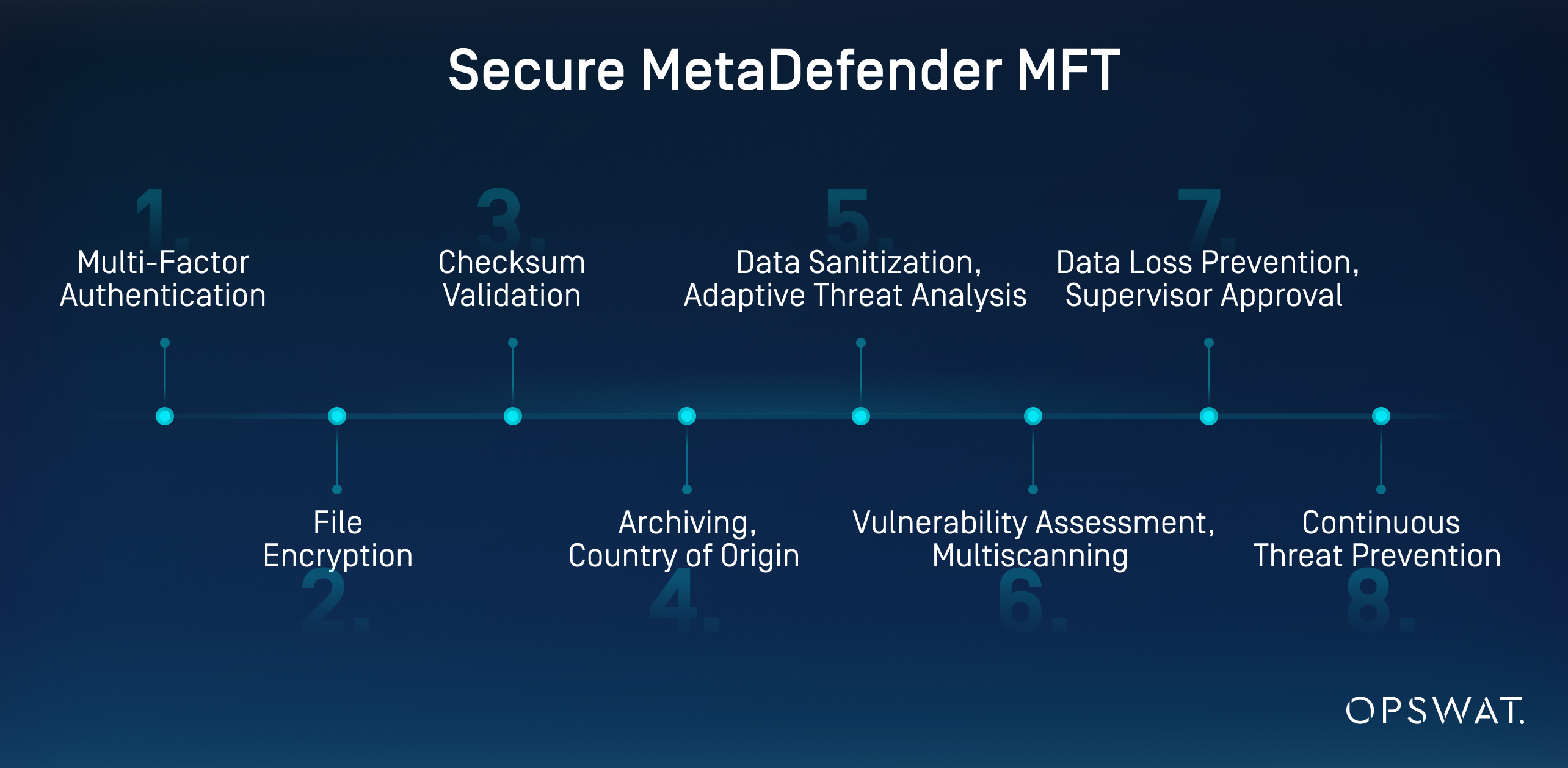

政府が必要としているのは、安全なストレージやアクセス制御だけではありません。セキュアなファイル転送ソリューションが必要なのです。Managed File Transfer (MFT)は、システム、ユーザー、ドメイン間でポリシーベースのファイル転送を実施することで、この問題に対処します。また、プロアクティブなファイルのサニタイズと検査を適用し、実行前に脅威をブロックします。

30年前は、単にファイルを移動させることに焦点が当てられていた。やがてそれは、安全な転送の必要性へと発展し、転送中や保管中のファイルを暗号化するようになりました。今日、私たちはさらに広い視野を持ち、ファイルのライフサイクル全体と、信頼、ポリシー、リスクという広い文脈を考慮しています。

電子メールの添付ファイルを一度だけスキャンしたり、ポリシーの適用に欠けるSFTPサーバーなどの従来の方法とは異なり、MFT 、コンテンツが宛先に到達する前にコンテンツを検査し、サニタイズする多層脅威防御を適用します。

複数のAVエンジンが回避的なマルウェアを検出し、CDR(コンテンツ解除・再構築)テクノロジーがファイルから埋め込まれた脅威を除去し、AI支援によるエミュレーションベースのサンドボックス分析がゼロデイ・エクスプロイトを検出します。これらのレイヤーが連携し、信頼できる環境に入る前に、すべてのファイルを検証、無力化、管理します。

詳細はこちら。

1.ソースでのファイルの検証

- ファイルタイプの検証により、ファイルが本来のものであることを確認し、なりすましや偽装フォーマットのリスクを低減します。

- アーカイブ抽出は、ZIPやRARアーカイブのような圧縮ファイル内のネストされたコンテンツを検査します。

- 原産国の検出により、地政学的な規制を強化したり、フラグを立てた地域からのリスクの高いアップロードをブロックすることができます。

2.ファイルの信頼性と完全性の保護

- チェックサム検証により、転送中にファイルが改ざんされていないことを検証し、不正な変更を検出し、Chain-of-Custodyの完全性を維持します。

3.エンド・ツー・エンドの暗号化

- HTTPS暗号化により、転送セッション中に移動中のデータを保護

- AES-256暗号化により、承認待ちまたは配信待ちのキューまたはアーカイブされたファイルを含む、静止状態のデータを保護します。

これらのMFT 機能により、オペレーションの完全性が強化される:

- ポリシーベースの転送により、ファイルは厳格なルーティングと承認ワークフローに従います。

- 役割ベースのアクセス制御により、機密コンテンツの不正な露出を防止

- 詳細なログと監査証跡がコンプライアンスと調査をサポートします。

攻撃を防止することは不可欠ですが、本当の価値は、詳細なレポート、つまりファイルに何が、いつ、なぜ起こったのかを証明できることにあります。このレベルの可視性こそが、安全なファイル移動の至宝なのです。

これらの機能は、ファイルが部門間、請負業者間、または高セキュリティ領域間の境界を越えるような公共部門環境において特に価値があります。MFT、ファイルと転送プロセスの両方にセキュリティが適用されるため、内部ユーザーからであれ外部パートナーからであれ、隠れた脅威が信頼できるチャネルをすり抜けるリスクを低減できます。

MetaDefender Managed File Transfer MFT)が政府のセキュリティ要件を満たす

MetaDefender Managed File Transfer MFT)™は、セキュリティが後付けでは不可能な環境向けに構築されています。政府機関がユーザー間、ネットワーク間、システム間でファイルを安全に移動することを可能にし、コンテンツ、プロセス、ポリシーの各レベルでセキュリティを徹底します。

基本的なファイルゲートウェイや従来の転送ツールとは異なり、MetaDefender Managed File Transfer MFT)は、ポリシーで強制されるファイル転送ソリューションであり、組み込みの多層的な脅威防止機能と監査可能性を備えています。これには、Metascan™Multiscanning、Deep CDR™、Proactive DLP™、MetaDefender とのネイティブ統合が含まれており、MetaDefender によって駆動されています。

ジェレミー・フォンは次のように説明する。「ほとんどのMFT ソリューションには、まだ統合されたマルウェア対策がありません。私たちのソリューションには、複数のAVエンジンによるマルチスキャン、コンテンツの解除と再構築、データ損失防止、そしてすべてのファイルが安全でコンプライアンスに準拠したものであることを保証する追加レイヤーが含まれています。これらのテクノロジーは、ドキュメント、アーカイブ、実行可能コンテンツに埋め込まれた脅威を含め、配信前に無力化するために連携します。

MetaDefender Managed File Transfer MFT)の4つの主な利点:

- 承認、ルーティング、実施を自動化するポリシーベースのワークフロー

- レガシーシステムと近代化されたインフラの両方を完全なポリシー施行でサポート

- エアギャップおよびクロスドメイン環境向けに設計

- すべての転送イベントの完全な監査証跡を持つロールベースのアクセス制御

機関間データ交換、サプライヤーとの連携、安全な市民サービス提供のいずれにおいても、MetaDefender Managed File Transfer MFT)は日常業務にファイルレベルの可視性と多層的な保護をもたらします。政府機関のIT環境の複雑さに適合しつつ、セキュリティとコンプライアンスの水準を引き上げるよう設計されています。

サイバーレジリエンスのためのSecure ファイル移動

AIを駆使した脅威は加速しており、政府はもはやファイル処理を管理業務として扱う余裕はない。ファイルは単なるデータではない。ファイルはAIによって悪用可能なペイロードであり、管理されないまま放置されると、境界を越え、信頼になりすまし、検知を回避する。転送レイヤーの可視化と制御がなければ、十分に防御されたシステムでさえ、日常的なアクティビティに見えるものによって侵害される可能性がある。

MetaDefender Managed File Transfer MFT)は、現代の政府業務にセキュリティを最優先とした基盤を提供します。ポリシーの適用、コンテンツの検査、ファイル転送プロセスの完全性管理を通じて、今日の公共部門におけるサイバーセキュリティの重大な盲点を解消します。

AIが脅威の状況を再構築し続ける中、ファイル移動は脆弱性ではなく、意図的で管理された機能となる必要があります。MetaDefender Managed File Transfer MFT)MetaDefender 、政府機関が自信と制御をもってファイル移動を保護することを支援します。MetaDefender Managed File Transfer MFT) が組織のセキュリティ強化にどのように役立つか、今すぐ専門家にご相談ください。