現代のサイバーセキュリティにおいて、セキュリティを最優先とするManaged File Transfer を定義する要素とは何か?

MFT マネージドファイル転送)ソリューションは、積極的な脅威防止、継続的な可視性、設計段階からのコンプライアンス対応機能を基盤から設計されています。 単なる転送中のファイル暗号化を超え、あらゆるファイル、ユーザー、ワークフロー、環境を潜在的な攻撃対象と捉えます。セキュリティMFT 、ファイルベース攻撃、侵害されたID、サプライチェーンへの侵入、監視されていないワークフローを悪用して機密システムへのアクセスを得る現代の攻撃者からの脅威MFT

MFT、ファイルセキュリティではなくファイル配信の自動化を目的とした運用ツールとして誕生しました。MFT 、信頼性、スケジュール管理、スクリプト機能、システム間接続性に重点を置いています。セキュリティ機能は通常、基本暗号化、オプションのマルウェア対策スキャン、外部DLP統合といった後付け機能によって追加されます。

進化するAIベースの脅威と複雑化するコンプライアンス要件により、組織は従来のモデルに依存できなくなりました。ファイル経由の脅威から防御し、規制要件を満たすために構築されたプラットフォームが必要です。

セキュリティを最優先とするMFT MFTとMFT 画す主要な原則

セキュリティを最優先とするMFT 、従来のアプローチと差別化する一連の基本原則によって定義MFT :

- プロアクティブな脅威防止– 複数のマルウェア対策エンジンを同時に使用(マルチスキャン)、サンドボックス化、ファイルタイプの検証、配信前のコンテンツ検査を実施します。

- ゼロトラストアーキテクチャ– 全てのユーザー、デバイス、ファイルが侵害されている可能性があると仮定し、継続的に検証する。

- コンプライアンス・バイ・デザイン– 監査制御、ポリシー適用、暗号化、ガバナンスをワークフロー自体に組み込みます。

- 自動化とセキュリティ統合– セキュリティ制御は手動介入なしに全ワークフローに自動的に適用されます。

MFT 、ファイルセキュリティは通常アドオンとして組み込まれています。従来のプラットフォームは暗号化やアクセス制御を提供する場合もありますが、これらの機能は多くの場合オプションモジュールであるか、効果を発揮するには追加ツールが必要となります。

コンプライアンス基準がセキュリティ優先MFTへの移行をどのように形作ってきたか

規制枠組みは、企業がセキュリティを最優先とするソリューションへ移行する上で決定的な役割を果たしてきた。NIST、ISO 27001、GDPR、HIPAA、PCI-DSSなどの基準は、以下の点に関して厳格な要件を課している:

- 静止時と輸送時の暗号化

- 検証済みアクセス制御

- 完全かつ変更不可能な監査ログ

- 政策実施の証拠

- データの居住地と保持に関する保証

- 適時な違反報告

- 完全性検証とリスク監視

MFT 、コンプライアンス要件への対応に苦労することが多い。データガバナンス、監査の完全性、継続的モニタリングの要件を満たすのに苦労する可能性がある。セキュリティを最優先MFT 、規制対象業界向けに特別に設計された組み込み制御機能により、これらのギャップを解消する。

MFT における一般的な脆弱性

レガシーおよび従来のMFT 、組織を深刻なセキュリティリスクに晒すことが頻繁にあります。一般的な脆弱性には以下が含まれます:

- 暗号化されていない、または一貫性のない暗号化による転送、特に内部ワークフロー中におけるもの

- パスワードのみに依存する脆弱な認証メカニズム、あるいは時代遅れのロールモデル

- リアルタイム監視が限定的または存在しないため、不審な活動のエスカレーションを防止できない

- 手動によるパッチ適用と更新により、システムがゼロデイ攻撃や古いCVEに晒された状態となる

- アクセス制御の不備により、過剰な権限が付与される

- マルウェアスキャンやファイルのサニタイズが行われないため、ファイルを介した脅威が未検査のまま通過する

- 不完全な監査ログ、調査妨害、コンプライアンス監査の不合格

現実の侵害事例は、不完全なセキュリティ対策のリスクを実証している。 例えば、Emsisoftの侵害追跡データによれば、2023年のMOVEit Transfer脆弱性(CVE-2023-34362)は2,000以上の組織に影響を与え、7,700万件の記録を流出させた。これらの事例は、MFT 攻撃者に重要なシステムへの無音侵入を可能にすることを示している。

セキュリティ機能の比較:セキュリティ優先型MFT 従来型MFT

セキュリティを最優先とするMFT とMFT 、表面的にはよく似ているように見えます。いずれもシステム間、パートナー間、あるいはユーザー間のファイル転送を可能にします。しかしその裏側では、アーキテクチャの差異は極めて大きいのです。

以下の表は、各アプローチが組み込みのセキュリティとオプションのアドオンをどのように扱うかを示しています。

MFT 、どのセキュリティ機能が組み込み機能であり、どの機能がアドオン機能なのか?

| 能力 | セキュリティ最優先MFT | 伝統MFTMFT |

|---|---|---|

| マルウェアスキャン | 内蔵マルチスキャン&ファイルサニタイズ(CDR) | 通常は追加されるか、あるいは存在しない |

| DLP管理 | 統合された、自動化された、ポリシーベースの | しばしば外部または手動で |

| 暗号化 | 義務付けられ、強制される | 任意または一貫性なく適用される |

| ゼロトラストアクセス | 継続的検証と最小権限 | 基本的な境界ベースのアクセス |

| Threat Intelligence | ネイティブ、リアルタイム | 稀で外部の |

| 監査ログ記録 | 不変、細粒度、常時稼働 | 部分的または手動で設定された |

| 自動化されたポリシー実施 | Core | スクリプトまたは管理者の作業が必要 |

| ファイル検証 | 深いファイルタイプ検証 | 限定的または存在しない |

| インシデント対応フック | ネイティブのSIEM/SOC統合 | オプションのコネクタ |

MFT 、本質的にセキュリティプラットフォームではなく、基本的な保護を実現するには追加製品を必要とする自動化ツールである。

セキュリティファースト型MFTと従来型MFTでは、ユーザーアクセス制御と監視にどのような違いがあるか?

セキュリティ最優先MFT 、ゼロトラストに準拠したきめ細かいアクセス制御とリアルタイム監視MFT 、内部者リスクと外部脅威を最小限にMFT 。ユーザーには必要な権限のみが制限され、すべての操作は継続的に検証されます。

MFT 、静的な権限設定、限定的なRBAC(ロールベースアクセス制御)モデル、断続的な監視に依存しています。アクセスログを記録することはあっても、異常なユーザー行動や不正アクセスパターンを検知することはほとんどありません。

セキュリティを最優先とする制御には以下が含まれます:

- ポリシー駆動型ロールベースアクセス制御

- MFA/アイデンティティ統合

- 継続的なセッション検証

- 行動分析

- リアルタイム監視ダッシュボード

これらの機能により、アカウント侵害によるデータ窃取や業務中断が発生する可能性が低減されます。

MFT 、どのようにして積極的な脅威防止MFT ?

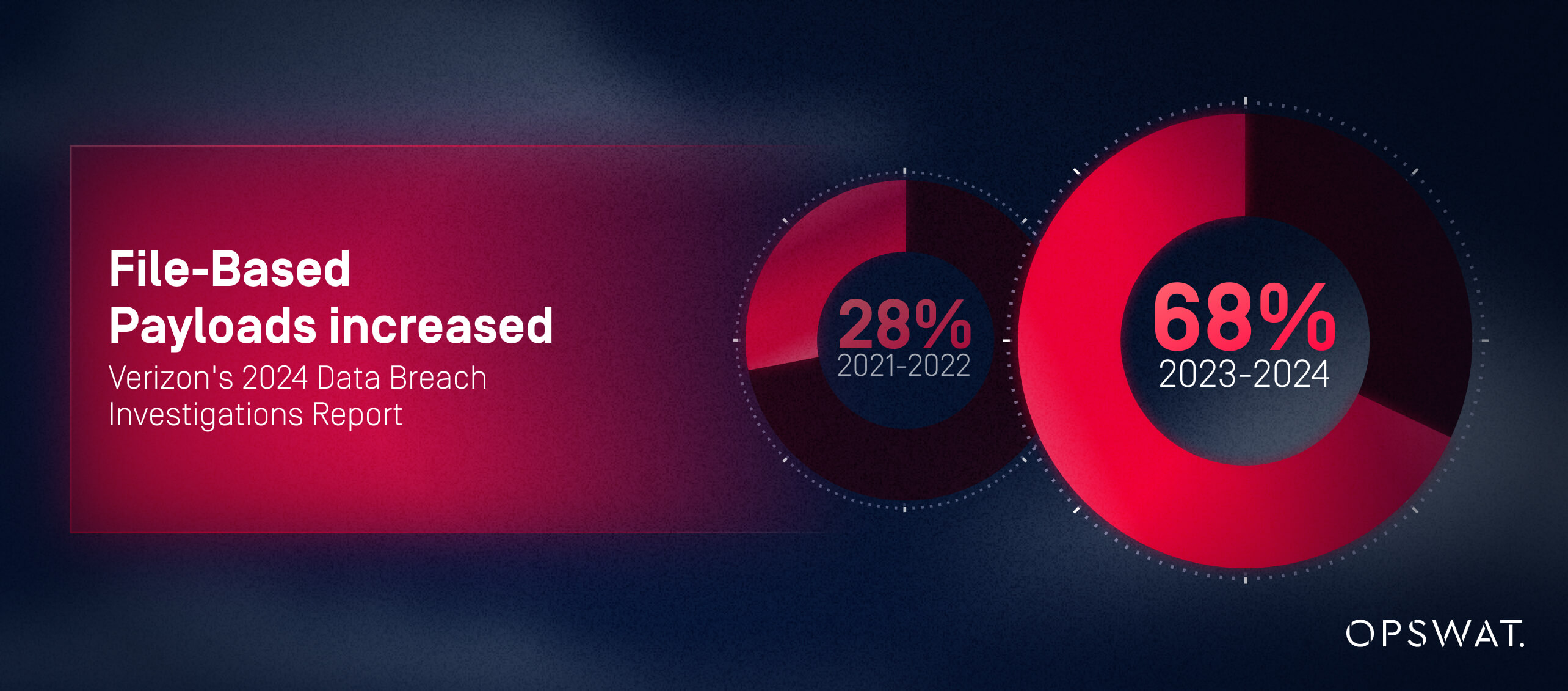

セキュリティ最優先MFT 、ファイルが目的地に到達する前に脅威をMFT 。 ベライゾンの「2024年データ侵害調査報告書」によると、2023-2024年の攻撃の68%が文書・PDF・画像・圧縮ファイル内に埋め込まれたファイルベースのペイロードを利用しており、2020-2021年比で40%増加しています。これらの攻撃ベクトルは特にファイル転送システムを標的とします。MFT これらのファイルを検査しませんが、セキュリティファーストMFT 。

積極的な脅威防止の例としては以下が挙げられる:

- 自動化されたマルウェアのマルチスキャン

- CDR(コンテンツ無害化と再構築) – 悪意のあるアクティブコンテンツの除去

- 未知のファイルのサンドボックス化

- 脅威インテリジェンスに基づくリスクスコアリング

- ポリシーベースの隔離またはブロック

セキュリティファーストMFT 規制コンプライアンスと監査対応をMFT する方法

コンプライアンスの複雑性は、現代企業にとって最大の課題の一つです。セキュリティを最優先MFT 、ガバナンス、検証、監査可能な制御を転送ワークフローに直接組み込むことで、コンプライアンスMFT 。

MFT 、コンプライアンスの責任は管理者にMFT 、多くの場合、手動設定、パッチ適用、スクリプト作成、断片的な文書化を通じて対応される。

セキュリティ最優先MFTGDPR、HIPAA、PCI-DSS、業界標準への準拠を実現

セキュリティを最優先とするMFT は、設計上、主要な規制要件を満たします:

- 転送中および保存時の暗号化(GDPR第32条、HIPAA §164.312(a)(2)(iv)、PCI-DSS要件4)

- アクセスとデータ移動を監視するための不変の監査証跡(GDPR第30条、HIPAA §164.312(b)、SOX法第404条)

- データ居住地の遵守(GDPR第44条~第50条、各国のデータ保護法)

- 最小権限原則に沿ったアクセス制御(NIST SP 800-53 AC-6、ISO 27001 A.9.2.3)

- 潜在的な違反に対するリアルタイムアラート(GDPR第33条 - 72時間以内の通知要件)

- データの完全性を維持するためのSecure (HIPAA §164.312(c)(1)、PCI-DSS 要件11.5)

これらの組み込み制御機能はコンプライアンス上のギャップを削減し、規制当局が要求する検証可能な証拠を提供します。

監査負担の軽減と証拠収集の効率化

従来のMFT 、不十分なログ記録、一貫性のない制御、またはデータの欠落により数週間を要することがあります。セキュリティを最優先とするMFT 、以下の機能を提供することでこの負担を解消します:

- 自動生成された監査報告書

- 完全な転送可視性を備えた集中型ログ

- 事前設定済みコンプライアンスマッピングとテンプレート

- フォレンジック再構築のためのイベントレベルメタデータ

これにより監査疲労が軽減され、証拠収集が加速され、規制当局の信頼が向上します。

セキュリティを最優先とするMFT 、進化する規制環境下で継続的なコンプライアンスMFT 方法

セキュリティを最優先MFT 、ポリシー駆動型制御、自動更新、設定可能なガバナンスフレームワークを通じて、進化する規制基準に迅速に対応します。これらの機能によりコンプライアンス対応は将来を見据えたものとなり、組織は継続的な準拠を実証できます。これはMFT 維持がMFT 。

リスク軽減とインシデント対応:セキュリティ優先MFT 侵害リスクをMFT 理由

現代のセキュリティプログラムは、侵害を迅速かつ効果的に軽減する能力によって成功を測る。セキュリティファーストMFT 検知と対応の両方をMFT 改善し、侵害の影響を軽減するとともにフォレンジック調査の成果を強化する。

MFT 、迅速な対応に必要な可視性、インテリジェンス、自動化がMFT 不足している。

セキュリティファーストMFT 脅威検知と脅威対応をいかにMFT

セキュリティを最優先とするプラットフォームは以下を実現します:

- 不審なファイル活動に対するリアルタイムアラート

- 悪意のあるファイルを隔離またはブロックする自動トリガー

- SIEMおよびSOCワークフローとの統合による迅速なエスカレーション

- ユーザーおよびファイルの挙動に基づく異常検知

ポネモン研究所の2024年内部脅威コスト報告書によると、MFT 手動監視にMFT 、平均検知遅延は24~72時間である。これにより、脅威をリアルタイム(5分未満)で検知するセキュリティファーストソリューションと比較して、侵害の暴露時間が300%増加する。検知ウィンドウの拡大は、横方向の移動やデータ流出が抑制されずに進行することを許容する。

高度な監査証跡による法医学調査の支援

インシデント対応は高精度の可視性に依存します。MFT :

- 不変のタイムスタンプ付きログ

- ファイル整合性検証

- 完全なユーザー活動履歴

- 転送レベルのメタデータ(送信元、送信先、適用されたポリシー)

これらの機能は、迅速な根本原因分析と正当性を主張できる規制報告を支援します。

MFT最も一般的なセキュリティ上の弱点の解消

レガシーMFT 組織に以下のリスクMFT :

- 古くなった、またはパッチが適用されていない暗号ライブラリ

脆弱なアイデンティティまたはアクセスモデル

- パートナーまたはサードパーティ統合における盲点

- ネットワーク間における未検査のファイル移動

セキュリティ最優先のMFT 、統合された脅威防止、継続的な監視、組み込みのガバナンスフレームワークにより、これらの欠点をすべてMFT 。

セキュリティManaged File Transferへの移行における運用上およびリソース上の考慮事項

従来のMFTからセキュリティ優先MFT への移行には周到な計画MFT 、運用コストの削減、侵害リスクの低減、コンプライアンス効率の向上という形で大きな利益をもたらします。

従来のMFTからセキュリティファーストMFTへ移行するための主要なステップは何ですか?

構造化された移行ロードマップには以下が含まれます:

- 評価– インベントリワークフロー、パートナー、暗号化依存関係、およびコンプライアンスギャップ。

- 設計– ゼロトラストポリシー、セキュリティ制御、およびアーキテクチャ要件を定義する。

- パイロット –制御されたロールアウトでワークフローを検証する。

- 段階的導入 –部門横断的かつ高価値ワークロードへの拡大。

- ガバナンスの整合性– ポリシー、役割、コンプライアンス関連文書の更新。

セキュリティファーストMFT 既存のITインフラMFT 統合する

セキュリティを最優先とするMFT 、以下の場合にシームレスにMFT :

- アイデンティティガバナンス(IAM/MFA)は集中管理される

- SIEMプラットフォームはMFT 消費する

- DLPツールはコンテンツガバナンスを強制する

- Cloud オンプレミスのファイルリポジトリは安全に同期されます

- APIと自動化フレームワークはワークフローのオーケストレーションをサポートします

サイロ化されたシステムやレガシー依存といった一般的な課題は、段階的な導入とコネクタベースの統合によって軽減できます。

セキュリティ優先型MFTの総所有コストとROIの評価

セキュリティを最優先とするMFT 初期投資が高くなるMFT 一方、そのROIは以下によって推進されます:

- 違反発生の可能性および関連コストの削減

- 監査業務量の減少

- 自動化による運用コストの削減

- 手動のセキュリティ層の削減

- 稼働時間の向上とワークフローの安定性

規制対象産業においては、これらの節約効果は甚大であり、多くの場合、初年度内に初期投資額を上回る。

意思決定フレームワーク:セキュリティ優先MFT へアップグレードするタイミングと理由

企業は監査不合格、業務の複雑化、脅威活動の増加を経験した後、アップグレードの必要性を認識することが多い。意思決定フレームワークは、リーダーがタイミングと戦略的正当性を判断するのに役立つ。

セキュリティファーストMFTが必要であることを示す主要なトリガー

一般的な誘因には以下が含まれます:

- セキュリティまたはコンプライアンス監査の不合格

- ランサムウェアおよびファイル媒介型マルウェアの攻撃が増加している

- ファイル移動の可視性の欠如

- 手動またはスクリプトベースのプロセスへの過度の依存

- データ居住地または越境コンプライアンス上の課題

- 近代化を必要とするデジタルトランスフォーメーションの取り組み

複数のトリガーが該当する場合、その組織はセキュリティ優先MFTの有力候補となる。

セキュリティを最優先MFT の評価と選定におけるベストプラクティス

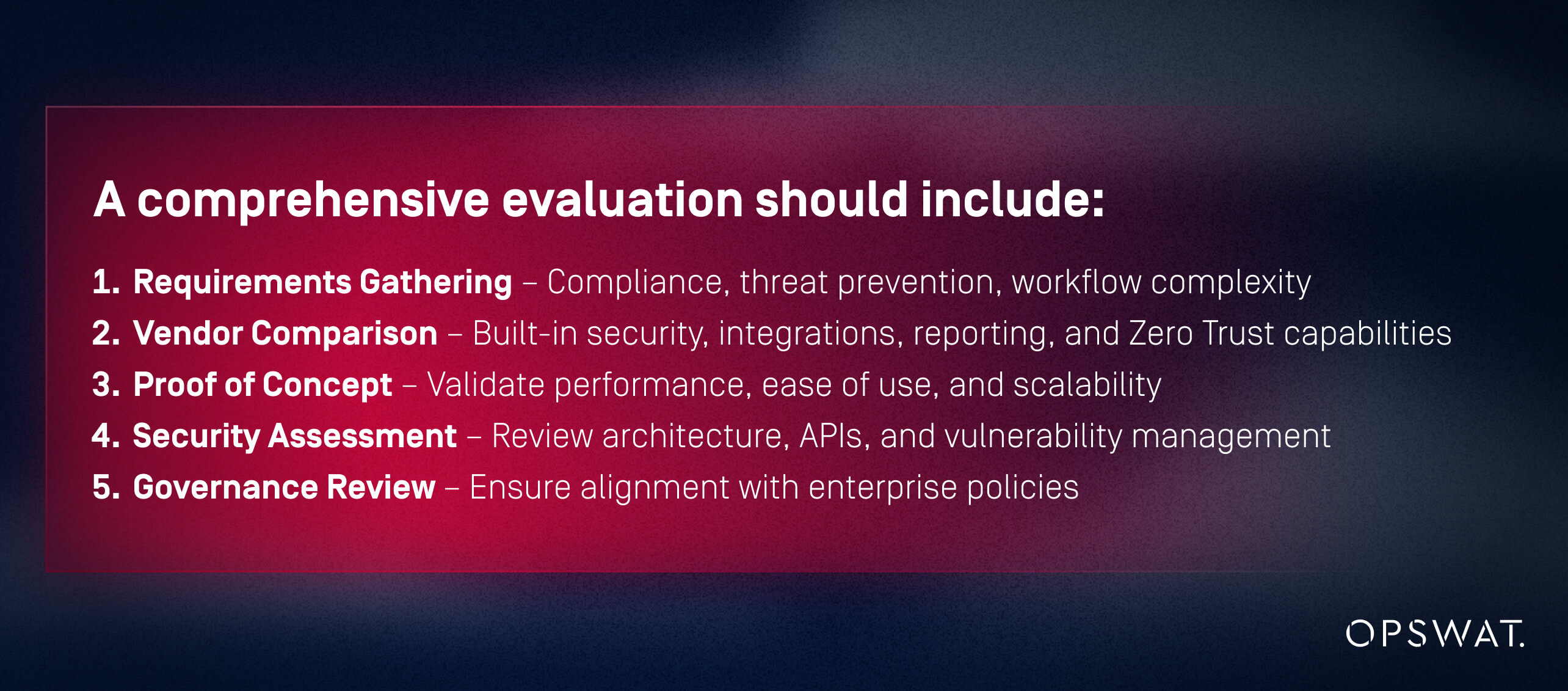

包括的な評価には以下を含めるべきである:

- 要件収集– コンプライアンス、脅威防止、ワークフローの複雑性

- ベンダー比較– 組み込みセキュリティ、統合機能、レポート機能、およびゼロトラスト機能

- 概念実証– 性能、使いやすさ、スケーラビリティの検証

- セキュリティ評価– アーキテクチャ、API、および脆弱性管理のレビュー

- ガバナンスレビュー– 企業ポリシーとの整合性を確保する

ベンダーに尋ねるべき質問:

- セキュリティ制御はネイティブですか、それともアドオンですか?

- 脅威はどのように検知され、無力化されるのか?

- コンプライアンスマッピングを実演していただけますか?

- ゼロトラストの施行をどのように支援しますか?

危険信号には、外部マルウェア対策スキャンへの依存、不完全なログ、時代遅れのアーキテクチャ、または限定的な統合機能が含まれる。

なぜOPSWAT セキュリティ最優先のManaged File TransferでOPSWAT

OPSWAT 、セキュリティを最優先MFT 基準をMFT OPSWAT :

- 統合マルチスキャン、CDR、サンドボックス、ファイルタイプ検証

- 最小権限と継続的検証を備えたゼロトラストアーキテクチャ

- 設計段階でのコンプライアンス管理

- 不変の監査ログとSIEM対応テレメトリ

- 高性能でハイブリッド対応のデプロイメントモデル

- 重要インフラおよび規制産業における実証済み成果

これらの機能はMFT 弱点を直接解決しMFT 組織が安全に近代化を実現することを可能にします。

次のステップ:セキュリティ評価またはデモOPSWAT 関わる方法

CISOおよびITリーダーは次のステップを踏み出すことができます:

- カスタマイズされたセキュリティ評価の依頼

- コンプライアンスチェックリストのダウンロード

- MetaDefender MFT のスケジュール設定

- OPSWAT、移行準備状況を評価する

セキュリティを最優先とするMFT 戦略的変革MFT 。OPSWAT これを実行するために必要なアーキテクチャの深みと実証済みのセキュリティOPSWAT 。

よくある質問

セキュリティを最優先MFT MFT区別するセキュリティ機能とは何か?

セキュリティ最優先MFT 、4つの中核的アーキテクチャMFT MFT :組み込み型脅威防止(マルチスキャン、サンドボックス、CDR)、継続的検証を伴う細粒度アクセス制御、ゼロトラスト設計原則、完全かつ不変の監査ログです。MFT 、これらは中核機能ではなくオプションの追加機能として提供されるのがMFT

セキュリティを最優先とするMFT 、どのように脅威をより効果的にMFT するのか?

統合型マルチスキャン、サンドボックス、CDR、およびリアルタイム監視を通じて。

従来のMFTからセキュリティ優先のMFTへ移行する際、どのような課題が生じるか?

レガシー依存関係、ワークフローマッピング、IAM統合、ポリシー整合性。

自動化された脅威インテリジェンスは、どのように侵害リスクを低減するのか?

ポリシーを継続的に更新し、新たな脅威パターンを即座に検知することで。

ROIの違いは何ですか?

セキュリティを最優先とするMFT 、運用オーバーヘッド、コンプライアンスリスク、インシデントコストをMFT 。

セキュリティを最優先とするMFT は、どのようにインシデント対応をMFT ?

不変のログ、細粒度のメタデータ、迅速な調査のための自動アラートを備えています。

御社はMFTで保護されていますか?

サイバー脅威が進化し、規制要件が厳格化するにつれ、従来型MFT とMFT 差はMFT 。レガシーシステムでは、現代のファイル経由の脅威、内部者リスク、複雑化するコンプライアンス要件に対処できません。MFT 、侵害の防止、コンプライアンスの迅速化、深い運用可視性を実現する、根本的に強固なモデルMFT 。

現代の企業は、事後対応型や部分的な保護策ではもはや不十分です。セキュリティを最優先するアプローチを採用することで、組織はリスクを低減し、信頼を強化し、エコシステム全体にわたる安全でコンプライアンスに準拠した、回復力のあるファイル移動を確保します。