USB 攻撃の状況

USB のような周辺機器やリムーバブル・メディアは、個人にとっても組織にとっても不可欠なツールである。しかし、その人気は、サイバー犯罪者の一般的な標的にもなっています。長年にわたり、悪意ある行為者は、USB デバイスの脆弱性を利用して複雑なサイバー攻撃を行い、データの完全性とシステム・セキュリティの侵害につながってきた。このようなリスクに対する認識が高まっているにもかかわらず、多くのユーザーは、一見無害に見えるUSB デバイスがもたらす潜在的な危険に依然として気づいていない。実際、これらのデバイスは一見無害に見えても、ひとたびデバイスにアクセスすると、キーボードやマウスなどの周辺機器として機能し、デバイスのセキュリティを危険にさらす可能性がある。

2010年、イランの核施設を標的に、USB ドライブを利用した画期的なサイバー攻撃として Stuxnet が登場した。この攻撃は、感染したUSB ドライブを通じて実行され、Stuxnet が ICS(産業用制御システム)に侵入し、特にウラン濃縮プロセスを妨害する役割を担う PLC(プログラマブル・ロジック・コントローラ)を標的とすることを可能にしました。この事件は、USB デバイスによる攻撃が破壊的な影響を及ぼすことを強調し、重要インフラを保護するための包括的なサイバーセキュリティ対策の必要性を強調しました。

USB ベースの攻撃の種類

USB セキュリティの文脈では、以前の攻撃は主に、USB デバイス・ストレージ、オートプレイUSB ドライブ関連のマルウェア、悪意を持って変更されたUSB ドライバに関連する脆弱性を悪用することに重点を置いており、多くの場合、特権昇格のためのバッファ・オーバーフロー攻撃を引き起こしていました。しかし、最近の傾向では、キーストローク/マウスクリックを利用したインジェクション攻撃や、マイクロコントローラの再プログラミングにシフトしています。これらの攻撃は、ファームウェアが巧妙に変更された、キーボードやコンピュータのマウスに偽装されたUSB 以外の HID(ヒューマン・インターフェース・デバイス)を通して実行されます。さらに、USB デバイスは、悪意のあるUSB をUSB イーサネット・アダプターとして模倣することで、ネットワーク・トラフィックをキャプチャするために使用することもできます。これにより、USB ・デバイスはDHCPサーバーとして機能し、悪意のあるDNSを経由してトラフィックをルーティングしたり、悪意のあるデフォルト・ゲートウェイをホストに提示したりすることができる。

他の戦術に加えて、攻撃者はUSB ベースの攻撃において、ファームウェア・アップデートとUSB ドライバも使用する。ホストが、修正されたファームウェアを持つUSB デバイス上で悪意のあるファームウェア・アップデートを開始した場合、攻撃者はUSB デバイスを再プログラムし、それを使ってホストを侵害することができる。USB ドライバ攻撃の場合、攻撃者はホストを騙して悪意のあるドライバをダウンロードさせ、被害者のシス テム上でコード実行を可能にしたり、バッファオーバーフローの脆弱性を悪用する可能性があります。

USB イスラエルのベン・グリオン大学ネゲヴ校の研究者たちは、USB ベースの攻撃を4つの主要なカテゴリーに分類した:プログラマブル・マイクロコントローラ、悪意のある再プログラムされたペリフェラル、再プログラムされていないペリフェラル、電気的なものである。

電気ベースのUSB 攻撃の文脈では、USB キラーが重要な懸念事項である。この悪意のあるデバイスは、接続されると強力な電気ショックを与え、ホストのコンポーネントに不可逆的な損傷を与える可能性がある。

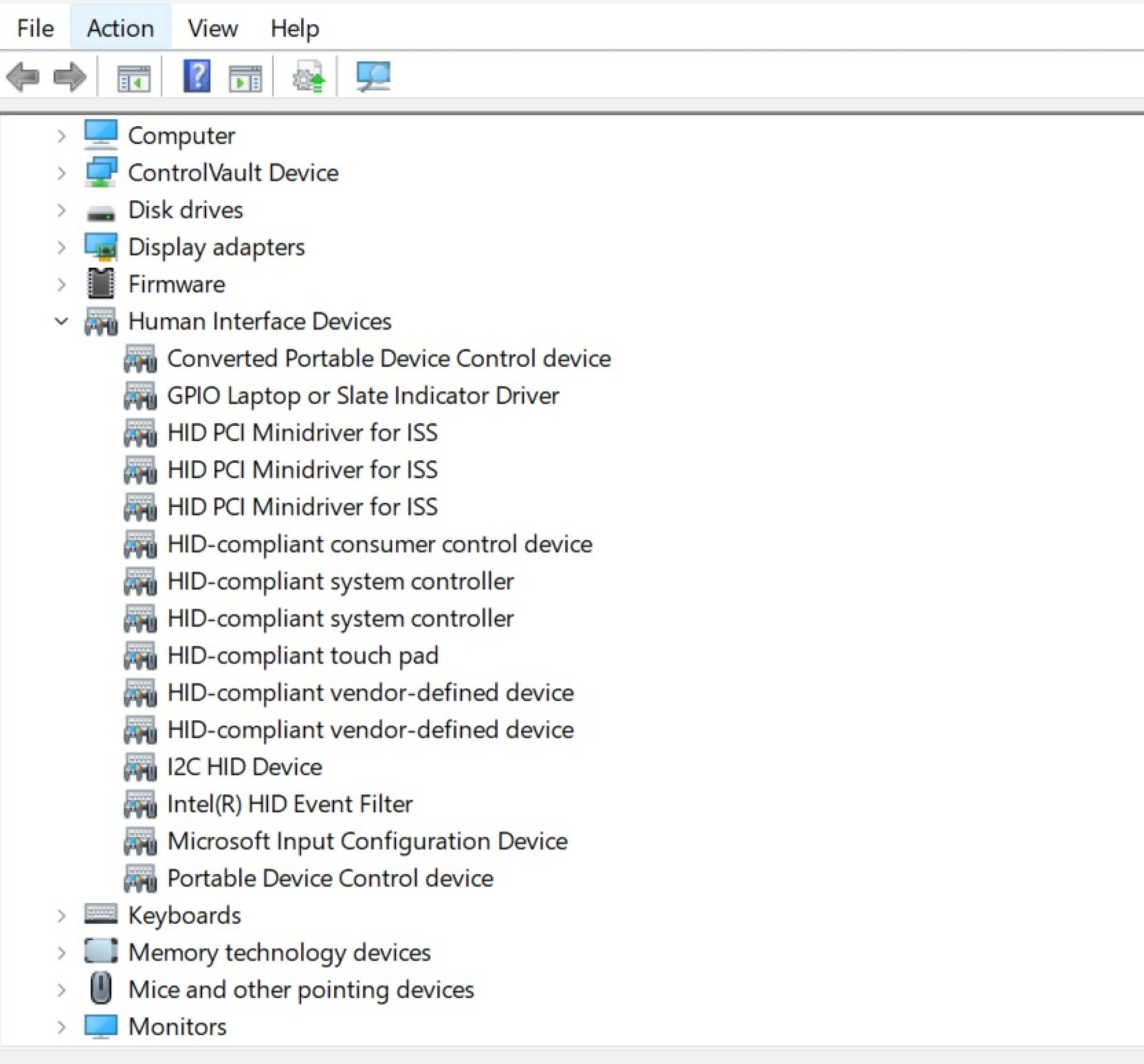

USB HIDプロトコル

ホストは、デバイス列挙と呼ばれるプロセスを実行することによって、接続されているUSB デバイスのタイプを識別する。このプロセスの間、ホストはUSB デバイスと通信し、その能力と機能に関する情報を取得します。この情報には、キーボード、マウス、アダプタ、その他の HID などのタイプを識別する、デバイスのUSB クラスコードが含まれます。

USB HIDプロトコルは、キーボード、コンピュータマウス、その他の入力デバイスなどの周辺機器とホストコンピュータ間の通信のための標準化されたアプローチとして機能します。一連のルールと仕様を設定することで、このプロトコルはこれらのデバイスとコンピュータ間のスムーズなデータ交換を保証し、ユーザーが効果的な方法でソフトウェア・アプリケーションとやり取りできるようにします。

HIDプロトコルを介して、デバイスはキーを押した、マウスを動かした、ボタンをクリックしたなどのユーザー入力に関する情報を含むデータパケットを送信し、ホストオペレーティングシステムによって解釈されます。このプロトコルは、さまざまな入力デバイスとコンピュータシステム間の互換性と相互運用性を確保する上で重要な役割を果たしており、現代のコンピューティングの基本要素となっています。

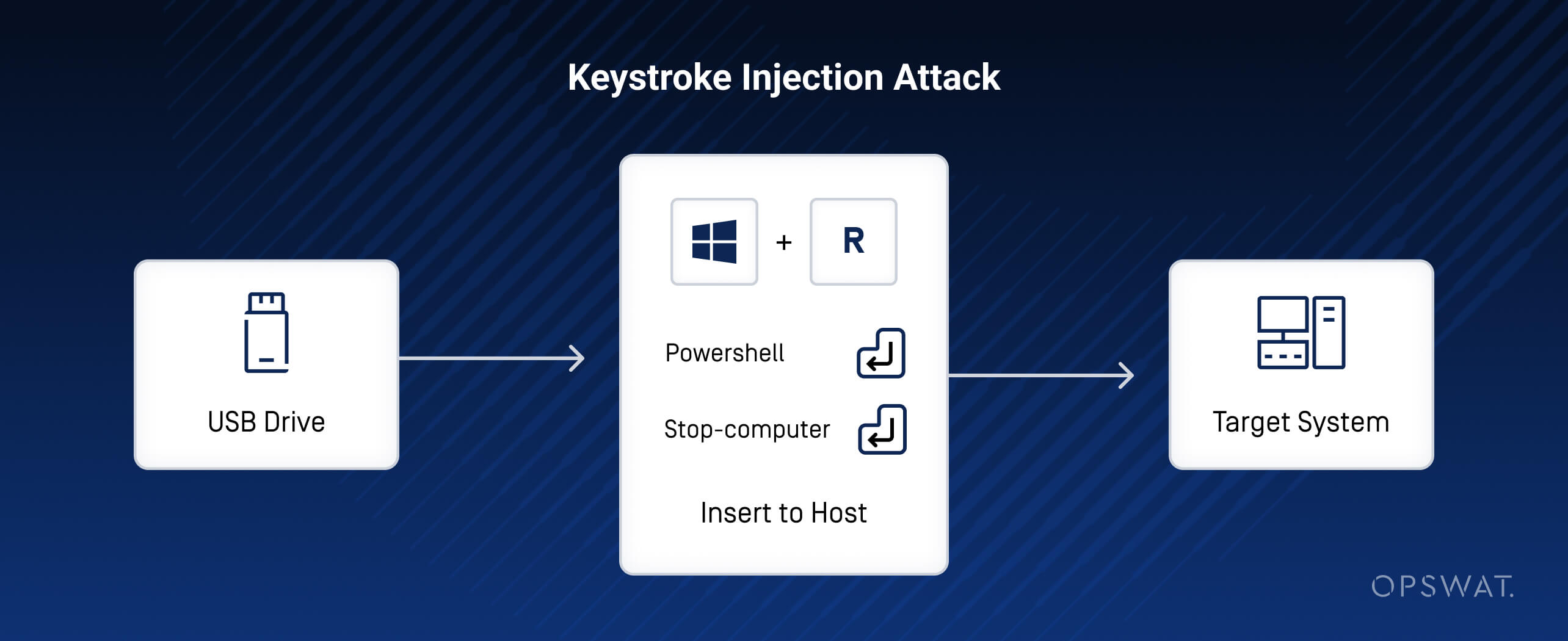

キー入力インジェクション攻撃

USB 攻撃の特定のタイプであるキーストローク インジェクション攻撃は、USB デバイスを操作して、ターゲットとなるシステムに不正なキーストロークを挿入します。キーストローク インジェクション攻撃は、HID プロトコルを活用して悪意のあるキーストロークを標的のシステムに注入し、従来のセキュリティ対策や GPO、ファイアウォール、アンチウイルス プログラム、さらには Windows Defender などの複数のセキュリティ層をバイパスして、システムを不正なアクションに対して脆弱な状態にします。この攻撃は、自身をUSB HIDキーボードとして見せかけ、キーボードショートカットやコマンドを「入力」することで、ユーザーの介入なしにシームレスなコード実行を実現します。キー入力は、被害者からは見えないほど素早く行われ、瞬く間に実行されます。

USB Rubber Duckyを使ったキー入力インジェクション攻撃のシミュレーション

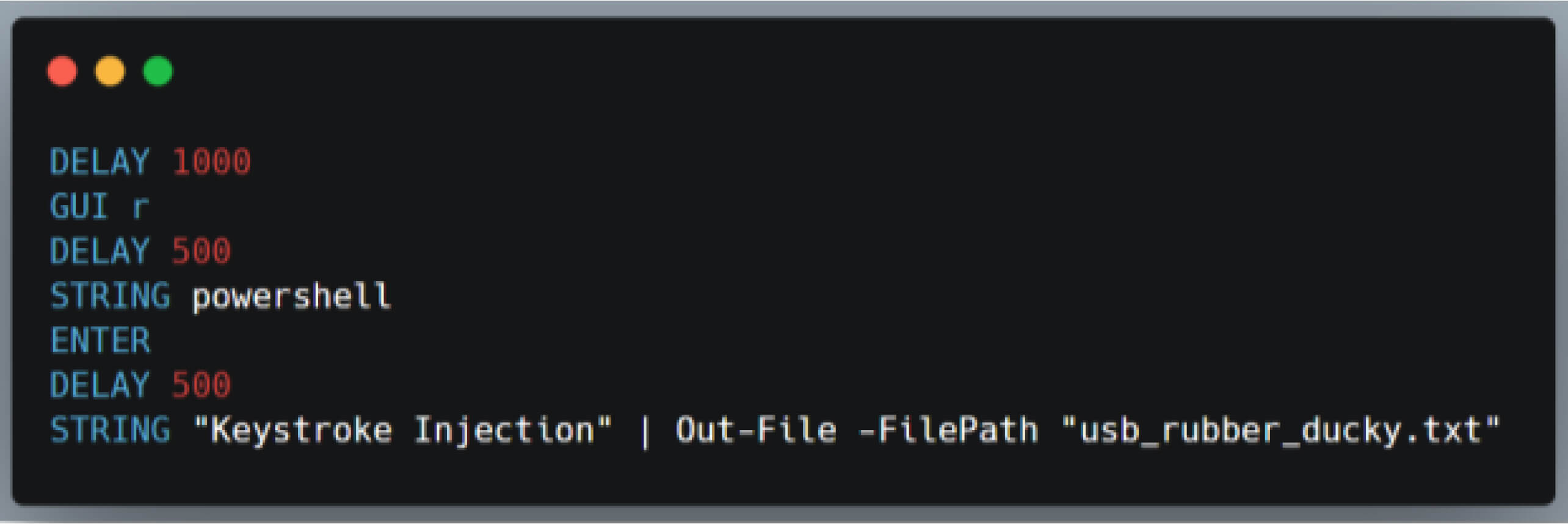

USB ラバー・ダッキー」は、2010年にHak5によって開発された、キー入力用の強力なペン・テスト・ツールである。標準的なUSB ドライブに似たデザインの小型USB デバイスだが、キーボードとして機能する。コンピュータに接続すると、ラバーダッキーはあらかじめプログラムされたキー入力を瞬時に高速で入力し、ユーザーの介入なしにコマンドやスクリプトを実行できる。この機能により、侵入テストや USB攻撃のシミュレーションなど、さまざまなサイバーセキュリティの用途に使える万能ツールとなっている。

USB Rubber Duckyを使用するには、ペイロードを設計し、バイナリファイルに変換した後、デバイスにロードする必要があります。これらの手順が完了すると、悪意のあるユーザーはキーボードをエミュレートすることで、被害者のデバイス上でアクションを実行できるようになります。

USB Rubber Duckyはプログラミング言語としてDuckyScriptを使用しており、ペイロードはこの構文で記述されます。以下はDuckyScriptのペイロードで、悪意のあるUSB デバイスが挿入されると、「Keystroke injection」というテキストを含む「usb_rubber_ducky.txt」というファイルが被害者のデバイスに書き込まれます。

USB ドライブをラップトップに差し込むという無邪気な行為を想像してみてください。この秘密の攻撃は、密かに多数のサービスを開き、その後あなたのデバイスを乗っ取り、あなたのデバイスのセキュリティを危険にさらし、あなたの機密データを危険にさらす可能性がある。一見無害に見えるUSB デバイスに潜在的な危険が潜んでいることを認識するのは、実に不安なことだ。この脅威の深刻さを理解するために、以下のビデオを検証してみよう。

緩和

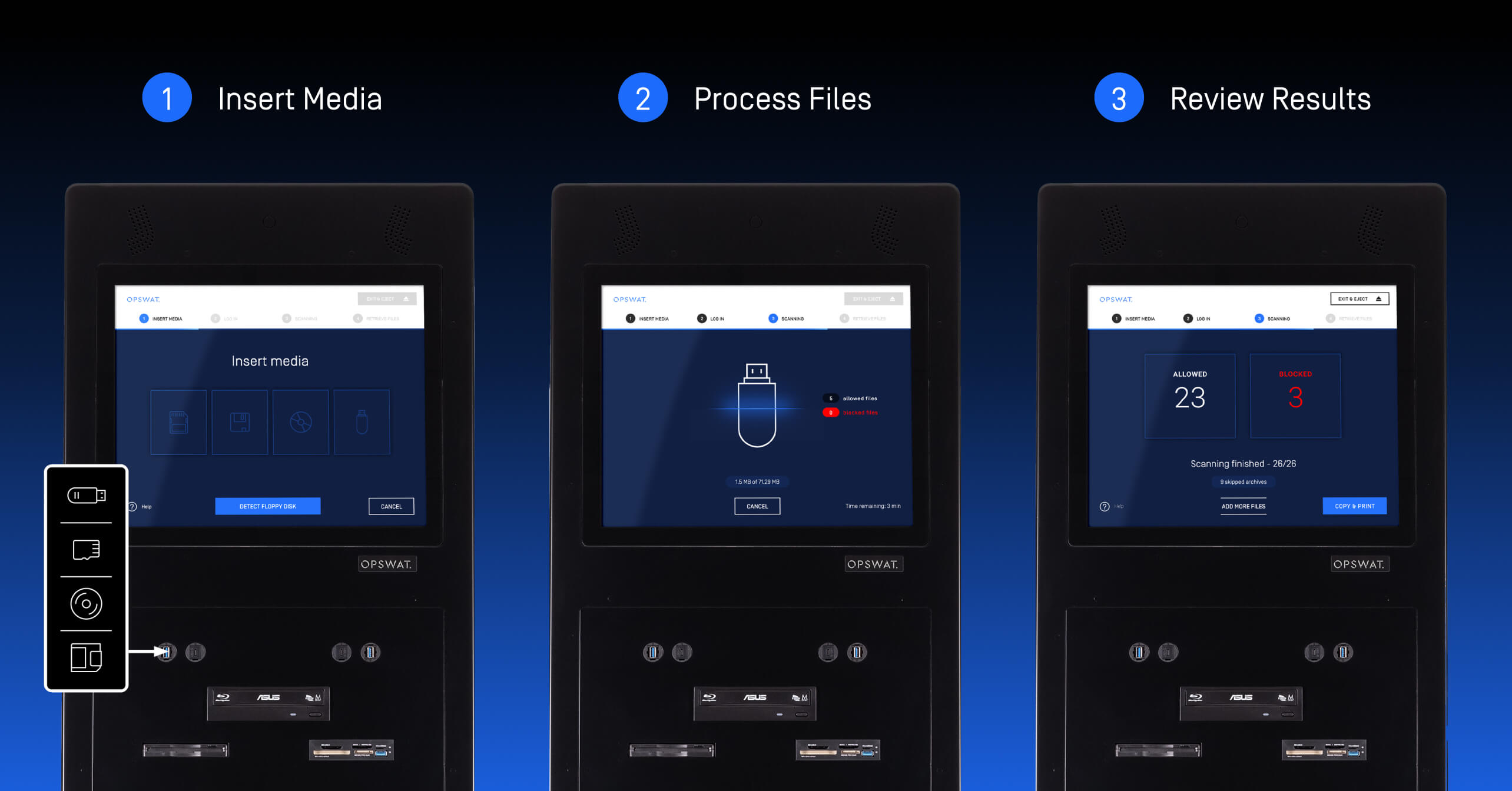

OPSWAT では、「Trust no file.トラスト・ノー・ファイル。トラスト・ノー・デバイス™」の理念を掲げ、ゼロ・トラスト・ソリューションと特許取得済みの市場をリードするテクノロジーを、お客様の重要なインフラストラクチャのあらゆるレベルに展開することに注力しています。工場現場からクラウドまで、世界中のお客様の課題を解決することで、ネットワーク、データ、デバイスのセキュリティを確保します。当社は、周辺機器やリムーバブル・メディアが重要なシステムにもたらすサイバーセキュリティ・リスクを理解しています。これに対処するため、当社はMetaDefender Kiosk を開発しました。これは高度な周辺機器とリムーバブルメディアのサニタイズステーションで、USB デバイスからの多くの攻撃を防ぐのに役立ちます。

MetaDefender Kiosk は、組織に出入りするデータの流れを制御することで、お客様の資産を保護します。OPSWAT USB デバイス、DVD、SDカード、フラッシュドライブ、フロッピーディスクなどのMedia 、Kiosk 。スキャンが完了すると、Kiosk 詳細なレポートが生成されます。

MetaDefender Kiosk 組み込みのハードニング対策により、Kiosk USB 攻撃に対する耐性が大幅に強化されている。

以下のビデオは、MetaDefender Kiosk 、特にラバー・ダッキー(USB )を使用したUSB-ベースの攻撃から保護するための有効性を示している。

MetaDefender Kiosk が、周辺機器やリムーバブルメディアが媒介する脅威を防止する上で重要な利点である理由をご覧ください。

Loc Nguyen はOPSWAT のシニア・ペネトレーション・テスターである。彼はOPSWATの製品のセキュリティを積極的に強化し、顧客に届く前に潜在的なサイバー脅威から製品を守る。さらに、OPSWAT のフェローシップ・プログラムで、同僚や学生たちにサイバーセキュリティの専門知識を積極的に教えている。