ペネトレーション・テストとは?

一般にペンテストや倫理的ハッキングとして知られる侵入テストは 、システムやネットワークに対する実際のサイバー攻撃をシミュレートするプロアクティブなセキュリティ対策です。悪意のあるハッカーとは異なり、侵入テスト担当者は、実際の脅威行為者に悪用される前にセキュリティの弱点を特定するために、認可された境界内で作業を行います。

この重要なセキュリティ評価は、包括的なサイバーセキュリティ戦略の基礎となるものです。コントロールされた模擬攻撃を実施することで、企業は自社のセキュリティ態勢を評価し、既存のセキュリティ管理の有効性を検証することができます。このプロセスは、そうしなければ本物のセキュリティ侵害が発生するまで隠されたままになるかもしれない脆弱性を発見するのに役立ちます。

ペネトレーションテストは、セキュリティ評価と監査という幅広い文脈の中で、他のセキュリティのベストプラクティスと連携して、サイバー脅威に対する強固な防御を構築します。ペネトレーション・テストは、脅威検出戦略に関する実用的な洞察を組織に提供し、重要なインフラにおける潜在的なセキュリティ・ギャップを特定するのに役立ちます。

侵入テストと脆弱性評価の比較

どちらも重要なセキュリティ対策ではあるが、侵入テストと脆弱性評価は目的が異なる:

- 脆弱性評価では、既知の脆弱性をスキャンし、優先順位をつけた問題リストを提供する。

- 侵入テストは、脆弱性を積極的に悪用し、侵害の影響と現在の防御の有効性を評価します。

組織は通常、定期的なセキュリティ監視のために脆弱性評価を利用し、セキュリティ強化の取り組みをより深く検証するために侵入テストを実施する。

なぜペネトレーション・テストが重要なのか?

ペネトレーション・テストは、攻撃者に悪用される前に脆弱性を発見します。侵入テストは、サイバー攻撃をシミュレートすることでセキュリティ管理の有効性を検証し、データ侵害のリスクを低減すると同時に、規制コンプライアンスをサポートします。このプロアクティブなアプローチにより、企業は顧客やパートナーとの信頼を維持することができます。

現代のサイバー脅威はますます巧妙化しており、企業はプロアクティブなセキュリティ対策を採用することが不可欠となっています。ペネトレーション・テストは、ウェブ・アプリケーションからネットワーク・インフラストラクチャまで、攻撃対象領域全体の脆弱性を発見するのに役立ちます。

ペンテストの主な利点

脆弱性の早期発見は、定期的な侵入テストの最も重要な利点の一つである。セキュリティ・ギャップが悪用される前に特定することで、組織は、コストのかかるセキュリティ侵害を防止する脆弱性修正戦略を実施することができる。

セキュリティ態勢の改善は、技術的な改善にとどまらないもう一つの重要なメリットである。組織が定期的に侵入テストを実施することで、自社のセキュリティ態勢をより深く理解できるようになり、セキュリティへの投資や優先順位について、より多くの情報に基づいた意思決定を行うことができるようになる。

インシデント対応の準備態勢を強化することで、セキュリティ・インシデントが発生したときに、迅速かつ効果的に対応できる体制を整えることができる。ペネトレーション・テストは、潜在的な攻撃経路を明らかにし、セキュリティ・チームが脅威がシステムを通じてどのように伝播するかを理解するのに役立つため、より包括的な対応計画が立てやすくなります。

侵入テストの仕組みアプローチと方法論

ペネトレーションテストは、潜在的な攻撃ベクトルを包括的にカバーできるように、構造化された方法論に従って実施されます。以下の3つの主要なアプローチは、それぞれ異なる視点からセキュリティの状況を把握し、潜在的な脆弱性について独自の洞察を提供します:

- ブラックボックス:システムに関する予備知識がない。

- ホワイトボックス: ソースコードとドキュメントへのフルアクセス。

- グレーボックス: 内部脅威をシミュレートした部分的な知識。

各フェーズは前のフェーズを基礎としており、個々の脆弱性と潜在的な攻撃の連鎖の両方を明らかにする包括的なセキュリティギャップ分析を作成する。

模擬攻撃とセキュリティ・コントロールのテスト

模擬攻撃は、効果的な侵入テストの中核を形成し、実際の脅威を反映した条件下でセキュリティ対策をテストする現実的なシナリオを提供します。これらの制御された攻撃は、貴社のセキュリティ対策が実際の攻撃手法に耐えられるかどうかを検証するのに役立ちます。

セキュリティ・コントロール・テストは、単純な脆弱性スキャンにとどまらず、防御策の有効性を評価します。このプロセスでは、認証のバイパス、特権の昇格、ネットワークを横方向に移動する試みなど、さまざまな攻撃シナリオに対するセキュリティ・インフラストラクチャの対応度を検証します。アプリケーション・セキュリティのベスト・プラクティスについては、こちらをご覧ください。

規制遵守とリスク管理

侵入テストは、以下のようなデータ保護やサイバーセキュリティの基準への準拠を実証する上で重要な役割を果たす:

- PCI DSS(ペイメントカード業界データセキュリティ基準)

- ISO/IEC 27001

- NISTガイドライン

リスクアセスメントとリスク軽減は、より広範なリスクマネジメントの枠組みにおける侵入テストの中核的な機能である。脆弱性を特定し、その潜在的な影響を実証することによって、侵入テストは、情報に基づいたリスク管理の意思決定に必要なデータを提供する。 データ漏洩防止への貢献は、誇張しすぎることはありません。定期的に侵入テストを実施している組織は、コストのかかるセキュリティ・インシデントに見舞われるリスクを大幅に低減することができます。

コンプライアンス要件への対応

ペネトレーションテストは、PCI DSS、HIPAA、SOX など、さまざまなコンプライアンス基準の要件となっています。各基準には、テストの頻度、範囲、方法論に関する具体的な要件があり、組織はコンプライアンス上の義務を理解することが不可欠です。

規制当局や利害関係者に対してデューディリジェンスを実証するには、単にテストを実施するだけでは不十分である。組織は、適切な文書を維持し、推奨される是正措置を実施し、セキュリティ態勢の継続的な改善を示さなければならない。

誰がペネトレーション・テストを実施するのか?

組織には、侵入テストを実施するためのいくつかの選択肢があり、それぞれに明確な利点と考慮事項がある。社内のセキュリティチームは、組織のシステムとプロセスに関する深い知識をもたらし、サードパーティのプロバイダーは、専門的な知識と客観的な視点を提供します。

出自に関係なく、高度な技術を持つ侵入テスターは、知識、経験、認定資格を兼ね備えている。これらの資格は、倫理的ハッキング、脆弱性評価、およびレポート作成における熟練度を証明するものです。

ペンテストプロバイダーの選択

ペンテストパートナーの候補を評価する際には、以下を考慮してください:

- 経験と専門知識:業界や類似技術(Webアプリケーション、ネットワーク、クラウド、IoT、OTなど)で実績のあるプロバイダーを探す。プロバイダーのチームは、現在の脅威や攻撃手法に精通している必要があります。

- 方法論とアプローチ: 評判の良いプロバイダーは、確立された透明性の高い方法論(PTES や OWASP テスティングガイドなど)に従い、自動化ツールと広範な手動テストを組み合わせている。複雑な脆弱性やビジネスロジックの欠陥を見逃してしまうことが多いため、自動化されたスキャンのみに依存している会社は避けるべきである。

- 報告と改善支援:最終報告書は、所見、リスクレベル、現実的な改善ステップを詳述し、明確かつ簡潔で実用的でなければならない。修正内容を確認するための再テストなど、テスト後のサポートを提供するプロバイダーを探しましょう。

- 参考文献と評判:顧客の紹介を求め、オンライン・レビューや業界認定(例 えば、あなたの地域で該当する場合はCREST)をチェックする。高い評判は、一貫した品質と倫理的行動を示している。

- コミュニケーションとプロフェッショナリズム:プロバイダーはスコーピングからレポーティングに至るまで、エンゲージメントを通じて効果的にコミュニケーションを図り、お客様の機密データに関する守秘義務を厳守する必要があります。

プロバイダーの方法論と報告方法も同様に重要な検討事項である。OWASP テスティングガイドや NIST ガイドラインのような確立されたフレームワークに従い、明確な是正勧告を含む包括的なレポートを提供するプロバイダーを探しましょう。

侵入テストの長所と短所

侵入テストの利点と限界の両方を理解することは、組織がセキュリティテストプログラムについて十分な情報を得た上で意思決定を行い、結果に対する適切な期待値を設定するのに役立つ。

| メリット | 制限事項 |

|---|---|

| プロアクティブ・リスク軽減 | コストと時間 |

| セキュリティ・コントロールの検証 | 限定スコープ |

| コンプライアンス | 通常業務への支障の可能性 |

総合的なセキュリティ戦略の一環としてのペンテスト

そのユニークな利点と固有の限界を考慮すると、侵入テストは単独のソリューションとしてではなく、より広範で全体的なサイバーセキュリティ戦略の重要な要素として捉えるべきである。価値を最大化するために、侵入テストを以下のものと統合する:

- 定期的な脆弱性評価

- セキュリティ意識向上トレーニング

- インシデント対応計画

組織は、OWASP Top Ten Web Application Security RisksとOPSWAT による10 Best Practices for File Upload Protectionを使用して、自社のセキュリティ態勢を評価し、Web アプリケーション環境内に最も適切な防御層を実装することができます。

サイバーセキュリティのキャリアのためのペネトレーションテスト

セキュリティ・アナリスト、ネットワーク管理者、セキュリティ・マネジャーのいずれであっても、侵入テストの原則と実践に関する知識は、組織の資産を保護する能力を高めます。多くの組織では、攻撃と防御の両方のセキュリティ対策を理解している専門家を高く評価しているため、侵入テストの経験はキャリアアップに役立ちます。

ペネトレーション・テスターのスキルと資格

この分野で成功するためには、プロフェッショナルは成長しなければならない:

- ネットワークの基礎:TCP/IP、ネットワークプロトコル、ルーティング、一般的なネットワークサービス(DNS、HTTPなど)をしっかり理解していることが基礎となる。

- プログラミング/スクリプト少なくとも1つのスクリプト言語(Python、PowerShell、Ruby、Bashなど)に習熟し、タスクの自動化、脆弱性の悪用、カスタムツールの開発ができる。

- 脆弱性評価:システムやアプリケーションのセキュリティ上の弱点を特定し、分析し、その影響を理解する能力。

これからペネトレーション・テスターを目指す人や、現在ペネトレーション・テスターである人にとって、認定資格は専門知識を証明し、専門職へのコミットメントを示すものです。最も認知され、評価されているものには、次のようなものがあります:

- OSCP(Offensive Security Certified Professional):攻撃的ペネトレーション・テストのスキルを認定する実践的な資格。

- CEH(認定倫理ハッカー):倫理的ハッキングの概念とツールを幅広くカバー。

- CompTIA PenTest+:最新の侵入テスト、脆弱性評価、管理スキルにフォーカス。

- eWPT(eLearnSecurity Web Application Penetration Tester):Webアプリケーションのセキュリティテストに特化。

- GPEN(GIACペネトレーションテスター):様々な手法をカバーする総合的な資格。

OPSWATペンテスト・チームユニット515

Unit515は、OPSWAT精鋭レッドチーム構想であり、敵対的シミュレーション、高度なテスト、綿密なディスカバリーを通じたプロアクティブ・サイバーセキュリティを専門としています。私たちのチームは、深い技術的専門知識と実践的なビジネス理解を組み合わせ、お客様の特定のニーズと規制要件を満たす包括的なテストプログラムを開発します。

セキュリティ体制を強化する準備はできていますか?Unit515に今すぐお問い合わせください。弊社の侵入テストサービスがどのようにお客様のシステムの脆弱性を特定し、全体的なサイバーセキュリティ戦略を改善するのに役立つかについてご説明します。

よくある質問 (FAQ)

侵入テスト(ペンテスト)とは?

侵入テストとは、システム、ネットワーク、またはアプリケーションの脆弱性を、実際の攻撃者に悪用される前に特定するために実施されるサイバー攻撃のシミュレーションである。

なぜ侵入テストが重要なのか?

ペネトレーション・テストは、攻撃者に悪用される前に脆弱性を発見します。また、セキュリティ管理体制を検証し、規制コンプライアンスをサポートし、データ侵害のリスクを低減し、利害関係者の信頼を構築します。

ペンテストの長所と短所は?

長所には、事前のリスク低減、セキュリティ管理策の検証、コンプライアンス支援などがある。短所は、潜在的なコスト、限定された範囲、一時的な混乱などである。

なぜ侵入テストが必要なのか?

サイバー脅威を先取りし、コンプライアンス義務を果たし、防御を強固で効果的なものにする。

誰がペンテストを実施するのか?

ペンテストは、社内のセキュリティ専門家、または専門的な資格と経験を持つ第三者プロバイダーが行うことができる。

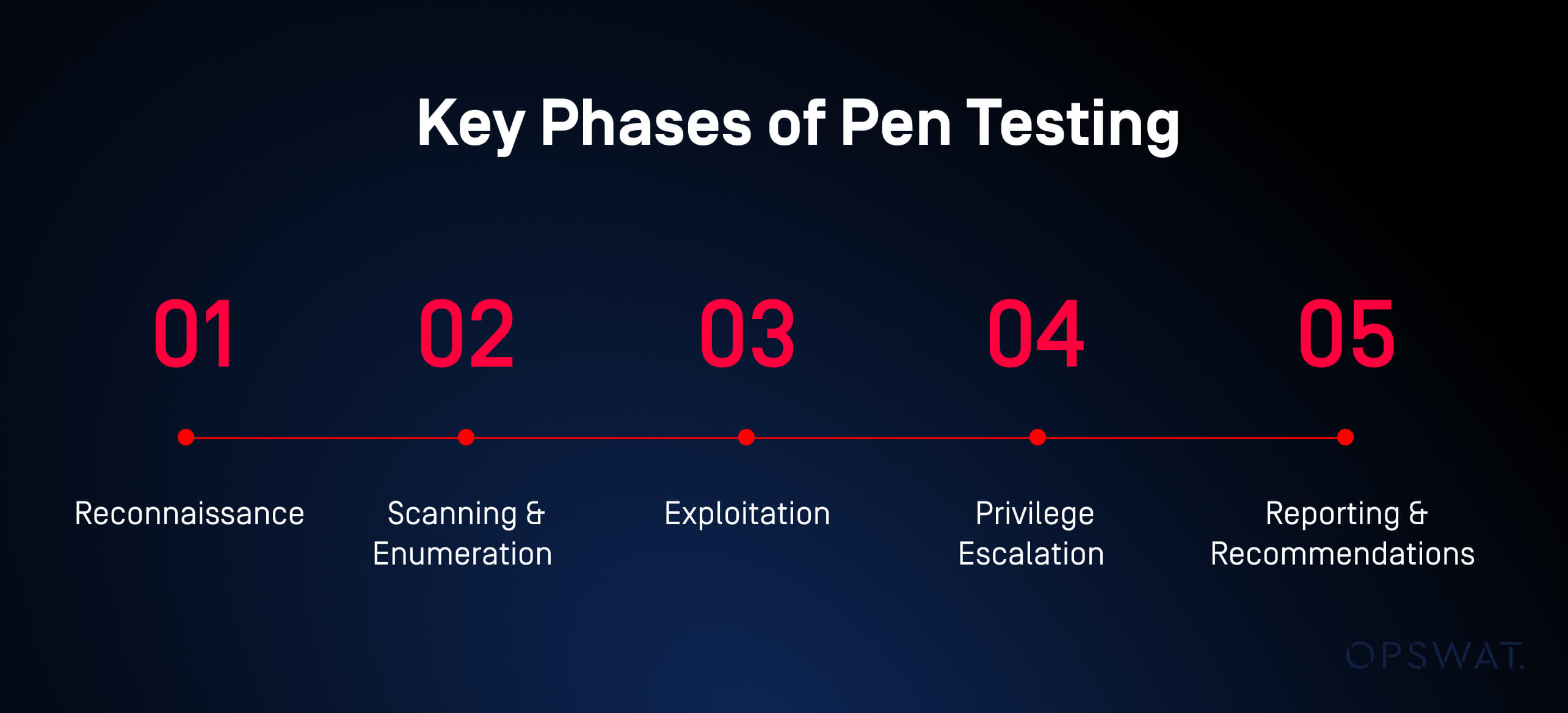

ペンテストの5つの重要なフェーズとは?

- 偵察

- スキャンと列挙

- 開発

- 特権のエスカレーション

- 報告と提言