我々は仮想軍拡競争の新たな局面を迎えている。攻撃者は検知ソフトウェアから身を隠すために、高度に回避的な適応型マルウェアを作成する。サイバー犯罪者は、アプリケーションの脆弱性を悪用し、貴重なデータに不正アクセスしようとたゆまぬ努力を続けています。このため、アプリケーション・セキュリティ(AppSec)のベストプラクティスを理解し、それに従うことが不可欠です。

ソフトウェア・セキュリティの専門家であるVincent Lin氏とYiYi Miao氏に、実証済みのアプリケーション・セキュリティを実装するためのベスト・プラクティスについてアドバイスを求めた。両氏の協力を得て、アプリケーションを保護し、サイバー脅威から組織を守るための最も効果的で実践的な方法を深く掘り下げます。

アプリケーション・セキュリティのトップ・ヒント

3.安全なソフトウェア開発ライフサイクル(SDLC)を確立する。

4.OWASPが定めたWebアプリケーションセキュリティのベストプラクティスに従うこと。

7.アプリケーションを定期的にアップデートし、パッチを当てる。

1.アプリケーション・セキュリティ(AppSec)の重要性を理解する

拡大する脅威の状況

サイバーセキュリティの脅威は絶えず進化しており、攻撃者はますます洗練された手法でシステムを侵害し、データを盗んでいる。サイバー犯罪の世界的なコストは、2025年までに年間10兆5,000億ドルに達すると予測されており、セキュリティは重要な関心事となっている。

重要インフラ保護(CIP)のためのセキュアなソフトウェア作成の専門家であるヴィンセント・リンは、「近年、脅威の状況は劇的に変化しています。楽しみのためであれ、利益のためであれ、コンピュータ・システムやネットワークに侵入して損害を与えることだけを目的とする行為者が存在します。様々な影響がありますが、最終的には組織にコストをかけ、ビジネスリスクを生じさせます。"

業界規制の遵守

さまざまな業界には、アプリケーション・セキュリティに関する規制や基準があります。たとえば、ヘルスケア業界ではHIPAA(Health Insurance Portability and Accountability Act)、金融業界ではPCI DSS(Payment Card Industry Data Security Standard)があります。強固なセキュリティ対策を実施することで、コンプライアンスをサポートし、多額の罰金を回避することができます。

ソフトウェア・セキュリティの専門家であるYiyi Miao氏によると、「HIPAA技術コンプライアンス規制を全従業員および請負業者に適用することは、どのような医療機関にとっても困難なことです。組織におけるBYOD(Bring Your Own Device:私物端末の持ち込み)の増加も考慮すると、すぐに手に負えない状況になります。

2.脅威モデルの作成

これらの課題に対処するための重要なステップは、直面するリスクを理解することである。脅威モデリングは、アプリケーションのセキュリティを確保するために必要なステップです。これによって、セキュリティ要件に優先順位を付け、セキュリティを念頭に置いてアプリケーションを設計することができます。以下の手順に従って、アプリケーション・セキュリティの脅威モデルを作成してください:

- 資産とその価値を特定する:脅威モデリングの最初のステップは、アプリケーションが保護するために設計された資産を見つけることです。これには、データ、ハード ウェア、ソフトウェア、その他のリソースが含まれます。これらの資産を認識したら、組織にとっての価値を決定し、それに応じて優先順位をつける必要があります。

- 潜在的な脅威を特定する次のステップは、アプリケーションに対する潜在的な脅威を見つけることです。これには、ハッカーによる攻撃、内部脅威、物理的なセキュリティリスクが含まれます。それぞれの脅威がアプリケーションに与える潜在的な影響を検討し、その可能性と重大性に基づいて優先順位をつけます。

- 脆弱性を見つける:潜在的な脅威を見つけたら、アプリケーションの脆弱性を見つけるべきです。これには、ソフトウェアコード、ネットワークインフラストラクチャ、サードパーティライブラリ、ユーザインタフェースの脆弱性が含まれます。これらの脆弱性は、アプリケーションのセキュリ ティに潜在的な影響を与える可能性に基づいて、優先順位をつけてください。

- 各脅威の可能性を評価する:潜在的な脅威と脆弱性を発見したら、それぞれの脅威が発生する可能性を評価してください。これによって、セキュリティ要件に優先順位をつけ、最も重大な脅威からアプリケーションを確実に保護するように設計することができます。

- 緩和戦略:最後に、アプリケーションの潜在的な脅威と脆弱性に対処するための緩和戦略を策定してください。アクセス制御、暗号化、その他のセキュリティ対策を実施することで、想定される攻撃から保護します。

脅威モデリングは継続的なプロセスであるため、脅威モデリングの結果に基づいてアプリケーションセキュリティ対策を継続的に評価し、改善することが不可欠であることを忘れないでください。

3.Secure Software 開発ライフサイクル(SSDLC)の確立

組織の脅威モデルを設定したら、開発チームはアプリ開発プロセスに安全なソフトウェア開発ライフサイクル(SSDLC)を導入することができます。SSDLCは、ソフトウェア製品を開発するための一連の計画的な活動からなるプロセスです。SSDLCでは、要件収集、設計、開発、テスト、運用・保守など、ソフトウェア開発ライフサイクルの各段階にセキュリティを組み込んでいます」。

セキュリティを各段階に組み込む

開発プロセス全体を通じてセキュリティ対策を統合することは、効果的なアプリケーションセキュリティプログラムを確保するために不可欠です。これには以下が含まれます:

- 要件の収集: データの暗号化、ユーザ認証、アクセス制御など、アプリケーションのセキュリティ要件を明確に定義する。

- 設計する: 攻撃対象領域を減らし、セキュリティ制御を組み込んだ安全なアプリケーションアーキテクチャを開発する。

- 実装: オープン・ワールドワイド・アプリケーション・セキュリティ・プロジェクト(OWASP)のトップテンなど、業界標準のガイドラインに従い、コードの脆弱性を最小限に抑える。

- テスト 侵入テスト、脆弱性スキャン、コードレビューなどのアプリケーションセキュリティテストを定期的に実施し、セキュリティ上の欠陥を発見して修正する。

- 配備: 安全なサーバー設定やネットワーク保護など、アプリケーションの本番環境に適切なセキュリティ対策を実施する。

- メンテナンス: アプリケーションの定期的な更新とパッチ適用、セキュリティインシデントの監視、新たな脅威の出現時の対応。

4.OWASPによる必須ウェブ・アプリケーション・セキュリティのベスト・プラクティス

ウェブアプリケーションは、今日最も一般的に使用されているアプリケーションの一つです。Web アプリケーションのセキュリティは 、データと評判を守りたいあらゆる組織にとって極めて重要です。オープン・ウェブ・アプリケーション・セキュリティ・プロジェクト(OWASP)は、セキュリティ・チームや専門家によるガイダンスを提供しています。残念ながら、多くの組織はまだこれらのベストプラクティスを実施する必要があります。

OWASP は、ウェブアプリケーションのセキュリティを強化するためのオープンソースのリソースを提供しています。ここでは、そのベストプラクティスをいくつか紹介します:

- すべてのユーザー入力が処理前に検証されるようにする。これには、正しいデータ型、長さ、形式、範囲のチェックが含まれます。入力検証を実装することで、SQLインジェクションやクロスサイトスクリプティング(XSS)などの様々な脆弱性を防ぐことができます。

- アプリケーションへのアクセスを制御するために、強力な認証と承認の仕組みを使用してください。これには、安全なパスワード保管メカニズム、二要素認証、および不正アクセスを防止するためのその他のセキュリティ対策の使用が含まれます。

- 脆弱性のリスクを最小化するために、安全なコーディングプラクティスに従ってください。これには、セキュアなコーディング技法を使うこと、セキュアでない関数を避けること、セキュリ ティレビューを受けたフレームワークやライブラリを使うことなどが含まれます。セキュアなコードを確保すれば、バッファ・オーバーフローやフォーマット文字列の脆弱性を防ぐことができます。

- エラーメッセージから機密情報が漏れないようにし、すべてのセキュリティ関連イベントをログに記録する。これには、ログイン試行の失敗やその他の不審なアクティビティが含まれます。セキュリティ関連のイベントをログに記録することで、セキュリティ・インシデントを迅速に検出し、対応することができます。

- セキュアなセッション管理技術を使用して、セッションハイジャックやその他の攻撃を防ぐ。これには、セキュアなセッションIDの使用、セッションタイムアウトの強制、ユーザーがログアウトしたときや一定期間操作が行われなかったときのセッションの無効化などが含まれます。セキュアなセッション管理を実装することで、攻撃者による機密情報へのアクセスや不正なアクションを防ぐことができます。

- 強力な暗号化・復号化技術を導入し、転送中および保管中のデータを保護する。これには、業界標準のアルゴリズムと鍵長を使用し、暗号鍵を適切に保護することが含まれます。強力な暗号化技術を導入することで、攻撃者によるデータへのアクセスや改ざんを防ぐことができます。

- アクセス制御メカニズムを使用して、機密性の高いリソースや機能へのアクセスを制限する。これには、ユーザーがタスクの実行に必要な権限のみを持つようにすることや、すべてのアプリケーション・レベルでアクセス制御を実施することが含まれます。アクセス制御を実装することで、データや機能への不正アクセスを防ぐことができます。

- 侵入テストや脆弱性スキャンを含むセキュリティテストを定期的に実施し、セキュリティ上の弱点を特定し、対処する。自動化ツールと手動技法を使用して、アプリケーションの安全性を確保する。

- インストールと構成時のセキュリティリスクを防止するために、安全な配備プラクティスに従う。これには、安全なプロトコルを使用すること、デフォルト設定を避けること、ベストプラクティスに従ってセキュリティ設定を構成することなどが含まれます。

- セキュリティ・インシデントに迅速かつ効果的に対応するため、インシデント対応計画を策定する。これには、全スタッフが計画およびその中での各自の役割を確実に認識すること、計画が有効であることを確認するために定期的に実践することが含まれる。

これらのベストプラクティスは、ウェブアプリケーションのセキュリティを確保し、組織のデータと評判を守るのに役立ちます。ただし、ベストプラクティスを実践するためには、セキュリティに重点を置いた企業文化を組織内に導入する必要があります。

5.セキュリティ意識の文化を受け入れる

開発者向けセキュリティ・トレーニング

開発者は、DevSecOps(開発、セキュリティ、運用)において極めて重要な役割を果たす。開発チームには、セキュアなコーディングの実践、一般的な攻撃ベクトルに関する認識、業界固有のコンプライアンス要件など、定期的なセキュリティトレーニングを提供することが重要です。

セキュリティ意識向上プログラムの実施

強固なセキュリティ文化は、開発チームだけにとどまらない。セキュリティの重要性と、それを維持するための各自の役割について、全従業員を教育する。フィッシング攻撃の認識、強力なパスワードの使用、不審な活動の報告などのトピックを取り上げたセキュリティ意識向上プログラムを定期的に実施する。

6.強固な認証とアクセス制御の仕組みの導入

多要素認証(MFA)の使用

MFA は、ユーザがアプリケーションにアクセスする前に複数の識別情報を提供することを要求することで、保護レイヤーを追加します。知識ベース(パスワード)、所有ベース(トークン)、内在ベース(バイオメトリクス)の各要素を組み合わせて MFA を実装する。

最小特権の原則の適用

最小特権の原則により、必要最小限のリソースと権限のみにユーザーのアクセスを制限する。役割ベースのアクセス制御(RBAC)を導入して、適切なユーザー・アクセス・レベルを定義し、実施する。

7.アプリケーションの更新とパッチの適用

脆弱性とパッチの最新情報

ベンダーの Web サイトやセキュリティ・ブログなど、業界の情報源を定期的に監 視し、新しい脆弱性やパッチに関する情報を入手する。セキュリティ・メーリングリストや脆弱性通知サービスに登録し、最新の脅威情報を入手する。

Patch Management プロセスの導入

パッチを評価し、テストし、迅速に配備するパッチ管理を開発する。このプロセスには、パッチによって新たな問題やコンフリクトが発生した場合のロールバック計画を含める。

パッチ管理の専門家であるラス・ミラー氏は、次のように説明する。「脆弱性に対するパッチを絶え間なく提供し続けることは、特に大企業にとっては難しいことです。しかし、時間が最も重要であり、ほとんどの組織は、潜在的な敵に攻撃するための十分な時間を与えている。"

8.アプリケーションの定期的な監視と監査

継続的モニタリングの実施

アプリケーションを継続的に監視し、不正アクセスの試み、データ侵害、不審なアクティビティなどのセキュリティ・インシデントや異常を検出する。侵入検知システム(IDS)、セキュリティ情報・イベント管理(SIEM)ソリューション、アプリケーション・パフォーマンス・モニタリング(APM)ツールなどのセキュリティ・ツールを使用して、アプリケーションのセキュリティ状況を把握する。

定期的なセキュリティ監査の実施

定期的なセキュリティ監査を実施し、セキュリティ対策の有効性を評価する。これらの監査には、侵入テスト、脆弱性スキャン、コンプライアンスレビューなど、内部評価と外部評価を組み合わせて実施する。

9.暗号化とSecure データストレージの活用

データの暗号化

転送中と保管中の両方で、データを保護するために暗号化を使用する。安全なデータ伝送には、Secure Sockets Layer (SSL)やTransport Layer Security (TLS)のようなプロトコルを導入し、データ保存にはAdvanced Encryption Standard (AES)のような暗号化アルゴリズムを使用する。

データ保管のベストプラクティスに従う

機密データを他のデータから分離する、安全なデータベース設定を使用する、データ損失から保護するためにデータを定期的にバックアップするなど、安全なデータ保存のためのベストプラクティスを採用する。

10.予防・検知技術の活用

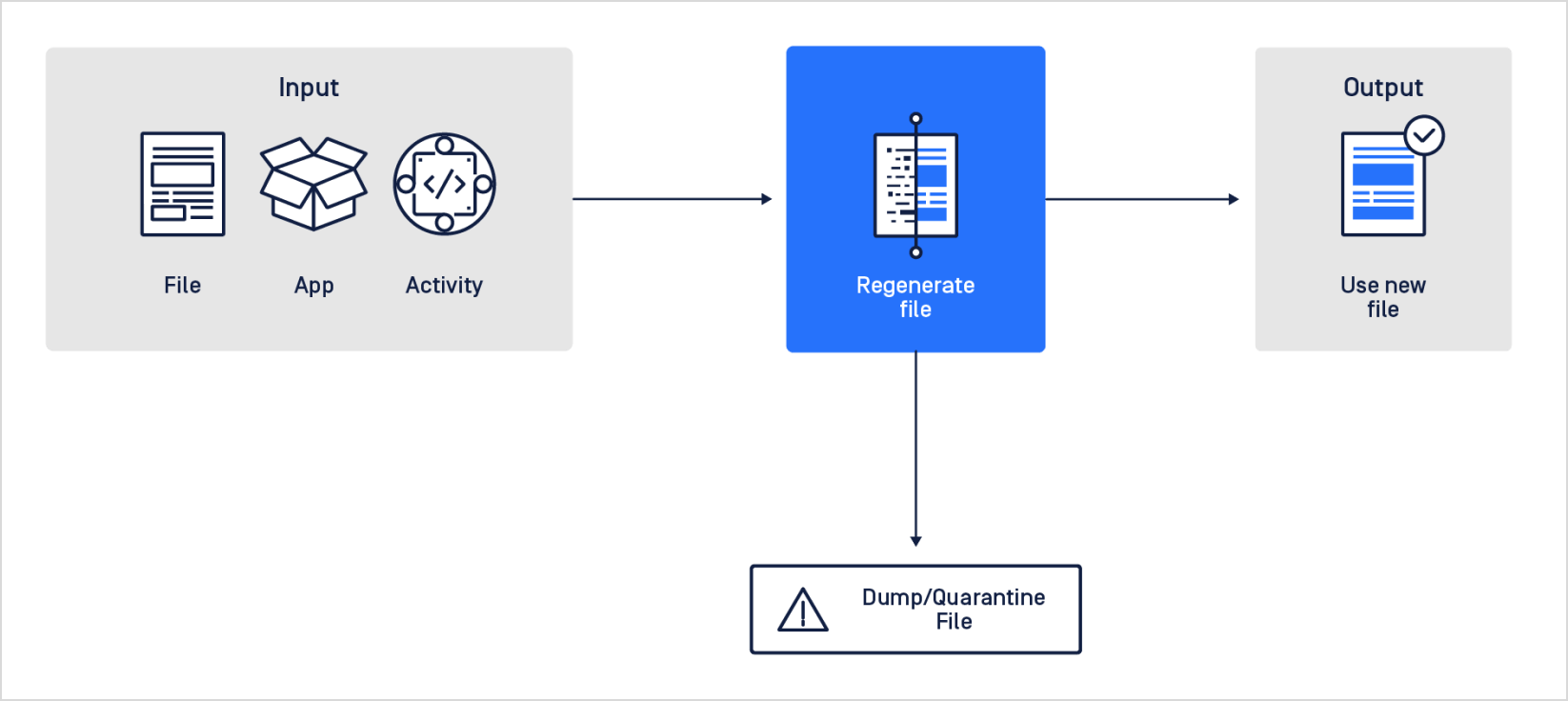

最新のプロアクティブテクノロジーは、ファイルアップロードの脅威から 組織を保護するためのより効果的かつ効率的なアプローチを提供します。

コンテンツの解除と再構築、機械学習、サンドボックス、マルチスキャンエンジンなどの高度な自動化機能を活用し、ファイルベースの攻撃に対する包括的な防御を提供するテクノロジを選択します。これらのテクノロジーにより、企業は電子メール、添付ファイル、アーカイブを含むアップロードされたファイルのスキャンと分析を自動化し、マルウェア、ゼロデイ・エクスプロイト、その他の脅威を検出および防止することができます。

これらの技術に人工知能、行動分析、ユーザー行動分析が含まれていることを確認することで、 ファイル・アップロードのセキュリティを強化することもできます。これらのテクノロジーを活用することで、企業はネットワークに対する可視性を高め、異常な動作を検出し、潜在的な脅威が被害をもたらす前に未然に防ぐことができます。

11.Cloud ベストプラクティス

ウェブ・アプリケーションをクラウドに移行する企業が増えるにつれ、クラウド・アプリケーションのセキュリティは重要な関心事となっている。業界は、クラウドベースのアプリケーションを保護するのに役立つベストプラクティスの開発に躍起になっています。その例をいくつか紹介しよう:

- クラウドアプリケーションが安全に構成されていることを確認する。これには、強力な認証・認可メカニズムの使用、ネットワーク・セキュリティ制御の設定、転送中および静止時のデータの暗号化による保護が含まれます。

- アイデンティティ・アクセス管理(IAM)ソリューションを使用して、ユーザーのアイデンティティとクラウド・アプリケーションへのアクセスを管理します。これには、多要素認証の使用、役割ベースのアクセス制御、ユーザー活動の監視などが含まれます。

- クラウドベースのデータを保護するために、強力なデータセキュリティ対策を導入する。これには、暗号化、アクセス制御、データアクセスと使用状況の監視などが含まれる。ウェブ・アプリケーションを保護するための責任共有モデルを理解しておくこと。

- クラウドアプリケーションのセキュリティ脆弱性を特定し、対処するために、脆弱性管理を実施する。これには、脆弱性を定期的にスキャンすることや、既知の脆弱性に できるだけ早くパッチを適用することが含まれます。

- 強固なセキュリティ対策を実施しているクラウド・プロバイダーを選ぶ。これには、プロバイダーが強固な物理的セキュリティ、ネットワーク・セキュリティ、アクセス制御を提供していることを確認することが含まれる。

- クラウド・アプリケーションの継続的な監視を実施して、セキュリティ・インシデントを迅速に検出し、対応する。これには、通常とは異なるユーザーアクティビティ、ネットワークトラフィック、およびシステムアクティビティの監視が含まれます。

これらのクラウドセキュリティのベストプラクティスに従うことで、クラウドベースのアプリケーションを安全にし、潜在的な脅威から保護することができます。最新のセキュリティ脅威やトレンドを常に把握し、クラウドセキュリティ対策を継続的に評価・改善することが重要です。

12.Secure ネットワーク・パラメーターにおけるマルウェア対策

ICAP (Internet Content Adaptation Protocol)を使用したネットワークパラメータの保護は、悪意のあるファイルのアップロードを防止するための強力な方法です。ICAP 、組織はコンテンツをリアルタイムでスキャンおよび分析できるため、悪意のあるファイルが意図した宛先に到達する前に特定し、ブロックすることができます。統合 ICAPWebアプリケーションファイアウォール、リバースプロキシ、SSLインスペクタなどの既存のネットワークデバイスと統合することで、企業はネットワークに保護レイヤーをシームレスに追加することができます。

さらに、ICAP のコンテンツ適応・変換機能により、企業はポリシーを実施し、転送中のコンテンツを修正することができ、ネットワークを介したデータの流れをきめ細かく制御することができる。ICAP を利用することで、企業はネットワーク・パラメータを効果的に保護し、悪意のあるファイルのアップロードを防止することができ、サイバーセキュリティの全体的な態勢を改善することができます。

13.アプリケーション・セキュリティ・テスト

テストは、どのようなセキュリティ・プログラムにおいても極めて重要な部分である。テストは 、攻撃者に悪用される前に、潜在的なセキュリティリスクを発見し、対処するのに役立ちます。脆弱性スキャン、侵入テスト、コードレビューなど、いくつかのタイプのアプリケーションセキュリティテストを実施することができます。これらのテストは、SQL インジェクション、クロスサイトスクリプティング、バッファオーバーフローなどの脆弱性を特定するのに役立ちます。

すべての潜在的な脆弱性が特定され、対処されていることを確実にするために、手動と自動の両方のアプリケーションセキュリ ティテストを実施することが重要です。自動化されたウェブ・アプリケーション・セキュリティ・テストツールは、テストプロセスを合理化し、脆弱性をより効 率的に特定するのに役立ちます。しかし、自動化されたツールは、潜在的な脆弱性をすべて捕捉するとは限らないので、手動のテス トも必要です。

サードパーティによるテストも有益です。サードパーティによるテストは、セキュリティ体制の客観的な評価を提供し、内部テストでは見落とされる可能性のある脆弱性を特定します。定期的にテストを実施することで、アプリケーションの安全性を確保し、潜在的なセキュリティ脅威から保護することができます。

結論

今日のデジタル環境において、企業がデータを保護し、顧客の信頼を維持するためには、セキュリティが極めて重要です。セキュリティのベストプラクティスを採用することで、セキュリティリスクやサイバー脅威を大幅に低減し、組織の貴重な資産を保護することができます。

アプリ・セックFAQ

Q:アプリセックとは何ですか?

A: アプリケーション・セキュリティとは、外部からの脅威、マルウェア、データ漏洩、脆弱性からアプリケーションを保護するために採用される対策と対策を指します。個人を特定できる情報(PII)を保護し、顧客の信頼を維持し、業界の規制に確実に準拠するために極めて重要です。ソフトウェアセキュリティのベストプラクティスの延長線上にある。

Q:Secure Software 開発ライフサイクル(SSDLC)とは何ですか?

A:Software 開発ライフサイクル(SSDLC:Secure Software Development Lifecycle)は、ソフトウェア開発プロセス全体を通じてセキュリティ対策を統合するアプローチである。これには、要件収集、設計、実装、テスト、配備、保守の各フェーズにおいて、セキュリティに焦点を当てた活動が含まれる。

Q:組織内にセキュリティ意識の文化を醸成するにはどうすればよいでしょうか?

A: 開発者に対する定期的なセキュリティ研修の実施、全従業員に対するセキュリティ意識向上プログラムの実施、セキュリティ維持に対する責任の共有を推進することにより、セキュリティを意識する文化を醸成する。

Q:多要素認証(MFA)とは何ですか?なぜセキュリティに不可欠なのですか?

A: 多要素認証(MFA)は、アプリケーションにアクセスする前に、ユーザーに複数の身分証明書の提示を求めるセキュリティ手法です。アプリのセキュリティに欠かせないもので、保護レイヤーを増やすことで、攻撃者による不正アクセスをより困難にします。

Q: 安全なデータ・ストレージのベスト・プラクティスにはどのようなものがありますか?

A:データストレージのセキュリティは、機密情報をサイバー脅威から保護するために不可欠です。組織は、データの暗号化、データの分離、安全なデータベース構成の使用、定期的なデータのバックアップといったベストプラクティスを実践することで、これを実現できます。さらに、リアルタイムの脅威インテリジェンスとマルウェアスキャンは、潜在的な感染拡大を防ぎ、サイバー攻撃に対する継続的な保護を確保するための強力なソリューションです。

Q: アプリケーションのセキュリティ監査は、どのくらいの頻度で実施すべきですか?

A: セキュリティ監査の頻度は、アプリケーションの複雑さ、規制要件、ウェブサーバ、セキュリティチーム、組織のリスクプロファイルなどの要因によって異なります。しかし、定期的に監査を行うことをお勧めします。

Q: ウェブアプリケーションのベストプラクティスを教えてください。

A: OWASP のような組織によるウェブアプリケーションセキュリティのベストプラクティスに従うことで、セキュリティの問題を限定することができます。OWASPがどのようにWebアプリケーション・セキュリティの青写真を管理し、攻撃者がセキュリティ・チームよりも先にセキュリティ問題を発見するのを防いでいるかについては、こちらをご覧ください。