データ・セキュリティ管理とは何か?

データ・セキュリティ管理とは 、デジタル情報をそのライフサイクル全体を通じて、不正アクセス、破損、盗難から保護するプロセスである。データの機密性、完全性、可用性(CIAの三要素とも呼ばれる)を確保するためのポリシー、テクノロジー、手順の導入が含まれる。

組織は、データプライバシー規制の遵守を徹底し、データ紛失や漏えいのリスクを低減し、利害関係者との信頼を維持するために、データセキュリティ管理に依存しています。DLP(データ損失防止)、暗号化、アクセス制御などの戦略を取り入れ、デジタル・エコシステム全体のリスクを管理・軽減します。

データ・セキュリティ管理 vs. 情報セキュリティ管理 vs. サイバーセキュリティ管理

データ・セキュリティ管理、情報セキュリティ管理、サイバーセキュリティ管理は密接に関連しているが、その範囲は異なる:

- データ・セキュリティ管理は、特にデータ資産を脅威から守ることに重点を置いている。

- 情報セキュリティ管理はより広範であり、デジタルであれ物理的なものであれ、あらゆる形態の情報の保護を包含する。

- サイバーセキュリティ管理は、デジタル攻撃に対するシステム、ネットワーク、プログラムの防御をカバーする。

要するに、データ・セキュリティは情報セキュリティのサブセットであり、サイバーセキュリティという大きな傘の下にある。

なぜデータ・セキュリティ管理が重要なのか?

データ・セキュリティ管理の不備は、データ侵害、規制当局による罰金、業務の中断、風評被害を招く可能性がある。データ量とサイバー脅威が増大する中、組織はデータの保存、アクセス、保護方法を積極的に管理する必要があります。

効果的なデータ・セキュリティ管理は、インシデントからの回復と企業の継続性を可能にするデータ回復力において重要な役割を果たします。また、GDPR、HIPAA、CCPA、PCI DSSなどの規制コンプライアンス基準を満たすための鍵でもあります。

規制遵守と法的義務

データ・セキュリティ管理は、データ保護法に沿った管理体制を確立することで、法規制の遵守を直接支援する。コンプライアンス違反は、多額の罰金や罰則、法的責任、顧客の信頼喪失につながる可能性があります。

DLP、暗号化、セキュア・ストレージ・プロトコルを導入することで、企業は機密情報の保護に十分な注意を払っていることを証明することができる。

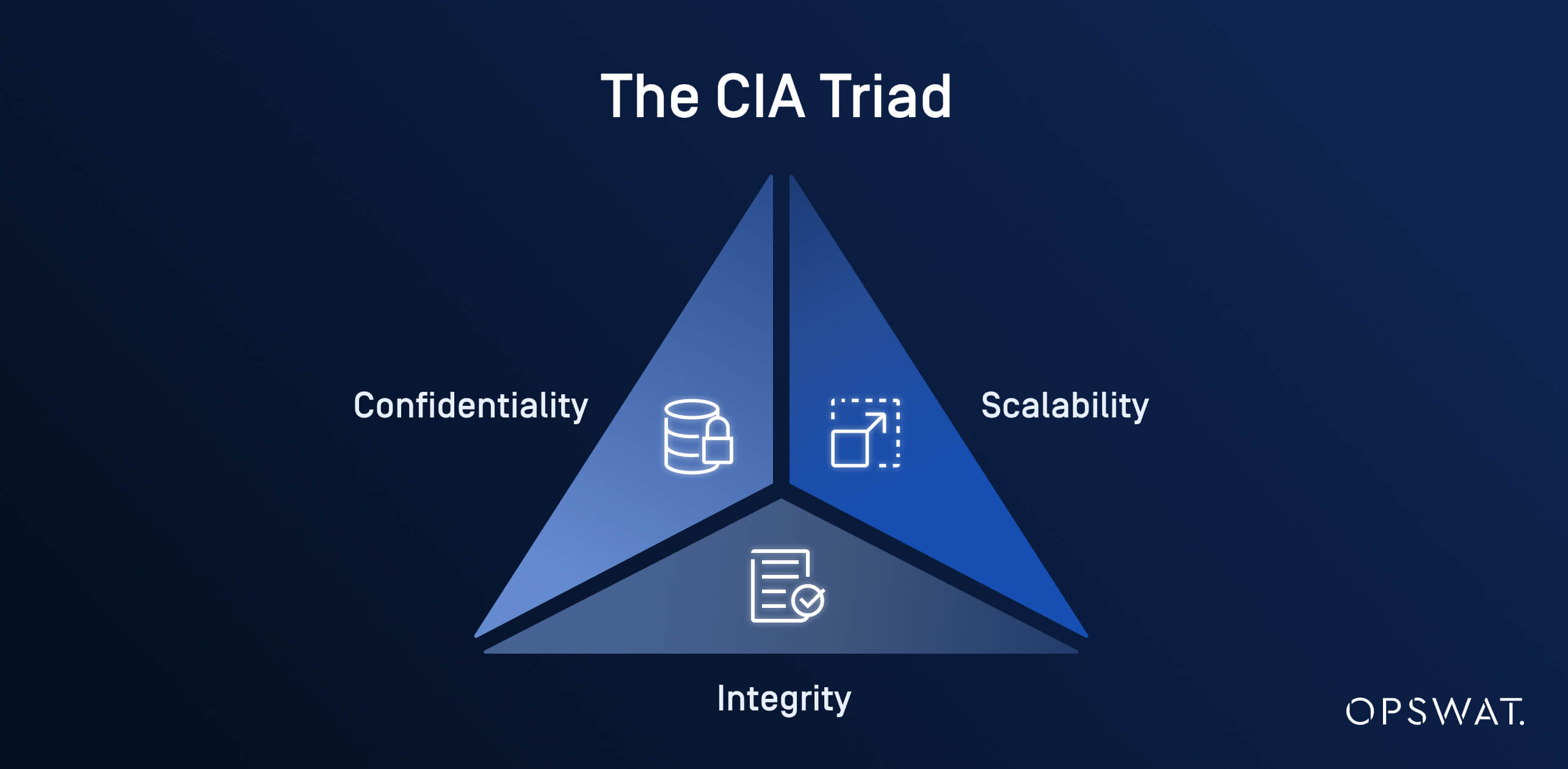

Core プリンシプルCIAの三原則

CIAの三原則は、3つの基本原則によってデータ・セキュリティ管理の基礎を形成している:

- 機密性は、許可されたユーザーのみが機密データにアクセスできることを保証する。

- 完全性は、データが正確で、信頼でき、変更されていないことを保証する。

- 可用性は、必要なときにデータにアクセスできることを保証する。

これら3つの柱のバランスを取ることで、組織は業務効率をサポートしながら、セキュリティ目標を達成することができる。

データ・セキュリティ管理におけるCIAの三要素の適用

CIAの3要素(機密性、完全性、可用性)はデータセキュリティの基本です。各要素は、データのライフサイクル全体にわたってデータを保護する上で重要な役割を果たしており、実際のシナリオでは、ユースケースに応じて異なる側面を優先させる必要があることがよくあります。

機密性機密データの保護

機密性は、許可された個人のみが機密データにアクセスすることを保証する。主な実装は以下の通り:

- RBAC(役割ベースのアクセス制御):ユーザーの役割に基づいてアクセスを割り当て、データの露出を必要な人に限定する。

- 暗号化:静止時と転送時の両方でデータを保護し、正しい復号キーがなければ読み取れないようにします。

例えば医療では、患者の記録を暗号化して機密性を保持し、HIPAAなどの規制を遵守する。

完全性データの正確性の確保

完全性は、データが正確で変更されていないことを保証する。テクニックは以下の通り:

- チェックサム:チェックサムを比較することでデータの完全性を検証し、不正な変更がないことを確認する。

- バージョン管理:データの変更を追跡・管理し、必要に応じて旧バージョンの復元を可能にします。

財務の分野では、バージョン管理によって財務データが正確で監査可能な状態に保たれ、報告の誤りを防ぐことができる。

可用性:必要なときにアクセスできるようにする

可用性は、許可されたユーザーがデータにアクセスできることを保証する。主なプラクティスは以下の通り:

- 冗長システム:片方のシステムに障害が発生した場合、もう片方のシステムが起動するようなバックアップシステムを用意することで、継続的なアクセスを確保する。

- 定期的なバックアップ:偶発的な紛失、ハードウェアの故障、サイバー攻撃などの場合にデータを復元できるようにする。

医療では、重要な患者データにリアルタイムでアクセスするために、バックアップシステムが不可欠である。

データ・セキュリティ管理の主要コンポーネントとテクノロジー

現代のデータ・セキュリティ管理は、機密情報をそのライフサイクル全体を通じて保護するために、テクノロジーと戦略的管理の組み合わせに依存しています。各要素は、包括的で重層的な防御システムを形成する上で重要な役割を果たします:

アクセス制御と認証

これらのメカニズムは、許可されたユーザのみが特定のデータにアクセスできることを保証する。RBAC、MFA(多要素認証)、集中型 IAM(ID・アクセス管理)システムなどの技術は、アクセスを制限し、漏洩した認証情報によるデータ漏洩のリスクを低減する。

暗号化とデータマスキング

暗号化は、適切な復号化キーがなければ読み取れない形式に変換することで、静止時と転送時の両方でデータを保護します。一方、データのマスキングは、特にテストやトレーニングのような非本番環境において、偶発的な漏えいを防ぐためにデータを見えなくすることで機密情報を保護します。

データ損失防止(DLP)

DLPツールはデータの使用や移動を監視し、機密情報の不正な共有、漏えい、転送を検出、防止します。DLPソリューションは、リスクのある行動を自動的にブロックしたり、潜在的なポリシー違反を管理者に警告したりすることができます。

脅威の検知とインシデントレスポンス

プロアクティブ・モニタリング・ツールは、異常な活動や悪意のある活動をリアルタイムで検出します。脅威が特定された場合、構造化されたインシデント対応計画により、侵害の封じ込め、根本原因の調査、今後の防御強化のための教訓の適用を支援します。

これらのテクノロジーとプラクティスを組み合わせることで、脆弱性を最小化し、脅威に効果的に対応する能力を最大化する、徹底的な防御アーキテクチャが構築される。

アクセス制御と認証

効果的なアクセス管理は、許可された個人だけが機密データにアクセスできるようにするための鍵である。

- RBACは、ユーザーの役割に基づいてアクセスを制限し、従業員が自分の責任に関連するデータのみを閲覧できるようにします。

- MFA(多要素認証)は、ユーザーに複数の方法による本人確認を要求し、もう1つの保護レイヤーを追加する。

- IAM(アイデンティティ・アクセス管理)は、誰が何にアクセスできるかの監視を一元化して簡素化し、組織全体のデータアクセスの可視性と制御を向上させる。

データ損失防止(DLP)とデータマスキング

データ損失防止(DLP)ツールは、システム間の機密データの移動を監視・追跡し、不正な共有や漏えいを防止します。危険な行動のパターンを特定することで、DLPは潜在的な脅威をブロックしたり、管理者に警告したりすることができます。

一方、データマスキングは機密情報を難読化し、テストや開発のような非本番環境でも安全性を確保する。この技術により、チームは不必要なリスクにさらされることなく、現実的なデータを扱うことができる。

暗号化とSecure ストレージ

暗号化により、データがサーバーに保存されている場合でも(静止時の暗号化)、ネットワーク経由で転送されている場合でも(転送時の暗号化)、権限のないユーザーには読み取れないようになります。暗号化を採用することで、たとえデータが傍受されたとしても、企業は機密データを盗難から守ることができます。

Secure 、データ保管庫を攻撃から保護することでこの保護をさらに強化し、機密ファイルを不正アクセスや侵害から確実に保護します。

脅威の検知とインシデントレスポンス

プロアクティブな脅威検知システムにより、企業は潜在的なセキュリティ脅威が発生した時点でそれを特定し、対応することができる。

- リアルタイム・モニタリングは、セキュリティ・チームに異常な活動を警告し、迅速な対応を支援する。

- インシデント対応計画は、セキュリティ侵害が発生した際に、迅速かつ効率的な対応ができるよう組織を準備するものである。

- インシデント発生後のフォレンジックにより、チームは何が問題であったかを調査し、イベントから学び、将来のインシデントを防止するための防御を強化することができる。

データのバックアップとリカバリー

3-2-1ルール(データの3つのコピー、2つの異なるメディア、1つはオフサイト)のような強力なバックアップ戦略を導入することで、システム障害やサイバー攻撃の場合でも、重要なデータが常に復旧可能であることを保証します。

ディザスターリカバリープランニングは、データ損失の場合に取るべき措置の概要を示し、ビジネスの継続性と最小限のダウンタイムを保証する。これらの対策により、組織は予期せぬ混乱から迅速に回復し、業務を再開することができる。

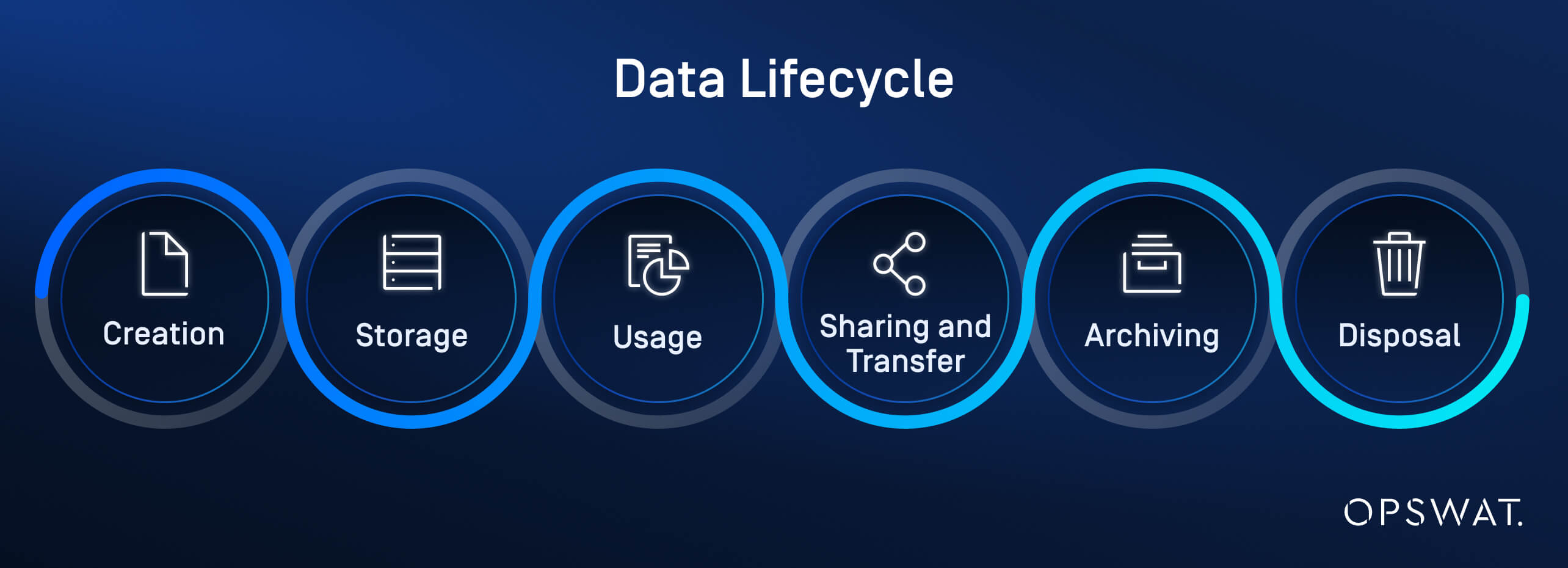

データのライフサイクル管理と取り扱い手順

効果的なデータセキュリティは、保存や送信時の保護にとどまりません。データの作成から削除まで、データのライフサイクル全体を通してデータを管理することが不可欠です。これには、作成、保管、使用中のデータの保護だけでなく、関係者間での安全な共有と転送も含まれます。

古いデータをアーカイブし、古くなったり不要になったりしたデータを適切に廃棄することで、セキュリティ侵害のリスクをさらに低減し、不要になった機密情報が漏洩することがないようにします。

データハンドリングのベストプラクティス

- データの最小化: 必要なものだけを収集し、保持する。

- データの分類:データに感度でラベルを付ける。

- Secure 移行:データ転送には暗号化されたチャネルとアクセス制御を使用する。

データの取り扱いにベストプラクティスを採用することは、機密情報を保護する上で極めて重要である。データの最小化には、絶対に必要なデータのみを収集し、必要以上の期間保持しないことが含まれる。データの分類では、すべてのデータがその機密性に基づいてラベル付けされ、適切なレベルのセキュリティが適用されるようにします。

データ転送に暗号化されたチャネルやアクセス制御を使用するなど、Secure 移行を実践することで、システム間の移動中にデータが消失したり、暴露されたりするリスクをさらに低減することができる。

セキュリティポリシー、ガバナンス、トレーニング

データ・セキュリティはテクノロジーだけでなく、強力なポリシー、ガバナンス、トレーニングも重要です。明確に定義されたポリシーはデータ保護に対する期待値を設定し、ガバナンスの枠組みはそれらのポリシーが効果的に実施されることを保証します。継続的なトレーニングにより、従業員は最新のセキュリティ脅威とベストプラクティスに関する情報を得ることができます。

政策立案と執行

セキュリティ・ポリシーは、組織の目標に沿うものでなければならず、アクセス制御やデータの取り扱い手順を定義するものでなければならない。ポリシーベースのアクセス制御のような実施ツールはコンプライアンスを保証し、定期的な監査はこれらのポリシーの有効性を評価する。

セキュリティ意識と内部脅威管理

定期的なトレーニングにより、従業員はフィッシングなどの脅威を認識し、安全な慣行に従うことができます。また、不審な行動についてユーザーの行動を監視することで、インサイダーの脅威を検知し、リスクを早期に特定して軽減することができます。

データ・セキュリティ管理の導入方法:ステップ・バイ・ステップのアプローチ

1.現在のセキュリティ体制を評価する。

2.データ資産、脅威、脆弱性を特定する。

3.テクノロジーとコントロールを選択する。

4.ツールの導入と統合

5.継続的に監視する。

6.定期的なレビューと監査で改善する。

データ・セキュリティ管理のフレームワークと標準

これらの一般的なフレームワークは、組織が規制当局による罰金を回避するのに役立つ詳細なガイダンスを提供している:

- ISO/IEC 27001:情報セキュリティマネジメントの国際規格

- NISTサイバーセキュリティ・フレームワーク:サイバーセキュリティのリスクを管理するための米国の基準

- CISコントロールズ サイバー防衛のための実行可能なベストプラクティス

データセキュリティ管理の実際:ユースケースと業界事例

データ・セキュリティ管理は、さまざまな業界において極めて重要であり、それぞれに独自のニーズや課題があります。ここでは、組織がデータ・セキュリティを実際にどのように実装しているかを示す使用例をいくつか紹介します:

これらのユースケースは、データ・セキュリティと業界特有の規制へのコンプライアンスを確保するために、さまざまなセクターがどのようにさまざまなテクノロジーとベストプラクティスを導入しているかを示している。

詳しくはこちらから

OPSWATMetaDefender Storage Securityデータリポジトリの機密ファイルのスキャン、保護、管理を支援します。

よくある質問 (FAQ)

データ・セキュリティ管理とは何か?

データ・セキュリティ管理とは 、デジタル情報をそのライフサイクル全体を通じて、不正アクセス、破損、盗難から保護するプロセスである。データの機密性、完全性、可用性(CIAの三要素とも呼ばれる)を確保するためのポリシー、テクノロジー、手順の導入が含まれる。

なぜデータ・セキュリティ管理が重要なのか?

データ・セキュリティ管理の不備は、データ漏洩、規制当局による罰金、業務上の混乱、風評被害につながる可能性がある。

データ管理のセキュリティはどのように機能するのか?

データ管理セキュリティは、アクセス制御、暗号化、DLP、モニタリングなどの階層的な制御を導入することで、データのライフサイクル全体にわたって脅威や不正アクセスからデータを保護します。

データ・セキュリティ管理をどのように実施するか?

- 現在のセキュリティ態勢を評価する。

- データ資産、脅威、脆弱性を特定する。

- 技術とコントロールを選択する。

- ツールの導入と統合

- 継続的に監視する。

- 定期的なレビューと監査で改善する。

データ・セキュリティ管理、情報セキュリティ管理、サイバーセキュリティ管理とは何か?

- データ・セキュリティ管理は、特にデータ資産を脅威から守ることに重点を置いている。

- 情報セキュリティ管理はより広範であり、デジタルであれ物理的なものであれ、あらゆる形態の情報の保護を包含する。

- サイバーセキュリティ管理は、デジタル攻撃に対するシステム、ネットワーク、プログラムの防御をカバーする。

要するに、データ・セキュリティは情報セキュリティのサブセットであり、サイバーセキュリティという大きな傘の下にある。

データの取り扱いに関するベストプラクティスとは?

- データの最小化: 必要なものだけを収集し、保持する。

- データの分類:データに感度でラベルを付ける。

- Secure 移行:データ転送には暗号化されたチャネルとアクセス制御を使用する。

CIAの三原則はデータ・セキュリティ管理にどのように適用されるのか?

CIAの三要素-機密性、完全性、可用性-はデータ・セキュリティ管理の基礎である。これは、データが許可されたユーザによってのみアクセスされ、正確で変更されることなく維持され、必要なときに利用可能であることを保証するものである。

データ・ライフサイクル管理とは何か?

データのライフサイクル管理には、作成、保管、使用中のデータの安全確保、および関係者間での安全な共有と転送の確保が含まれる。

データ・セキュリティ管理の重要な構成要素とは?

データ・セキュリティ管理の主要コンポーネントには、アクセス制御と認証、暗号化とデータマスキング、データ損失防止(DLP)、バックアップとリカバリ、脅威検出とインシデント対応、データ・ライフサイクル管理などがある。

データ・セキュリティと管理の3本柱とは?

その3つの柱とは、機密性、完全性、可用性であり、総称してCIA三原則と呼ばれる。これらの原則は、すべてのデータ・セキュリティ戦略の指針となる。

データ・セキュリティの最大のリスクは何か?

最大のリスクは、 インサイダーの脅威、誤った設定のシステム、巧妙なサイバー 攻撃などである。 高度なサイバー攻撃ランサムウェアなどである。

データ・セキュリティの責任は誰が負うのか?

ITチーム、データ所有者、コンプライアンス担当者、従業員全体で責任を共有する。セキュリティの文化と明確に定義された役割は、説明責任の確保に役立ちます。