現代のサイバー犯罪者は、データ保護のルールを変えてしまった。かつては単純なセーフティネットと考えられていたバックアップは、今やランサムウェアや高度なサイバー攻撃の主要な標的となっている。

攻撃者は、リカバリシステムの侵害が組織に打撃を与えることを知っています。バックアップを取るだけではもはや十分ではありません。真のサイバーレジリエンスを達成するためには、バックアップデータのライフサイクルを積極的に保護する必要があります。

なぜ従来のバックアップチェックでは不十分なのか?

従来のバックアップチェックは、組織を危険にさらす進化する脅威を検出することができず、誤った安全性を提供することがよくあります。従来の方法は、基本的な完全性と可用性に焦点を当てている一方で、以下のような重要な脆弱性を見落としている:

- ファイルベースの脆弱性、ゼロデイ・エクスプロイト、あるいはバックアップ・ファイル、特にアーカイブ、データベース、マシン・イメージに潜む高度なマルウェアなど、ファイルを媒介とする脅威。

- シグネチャベースの検知を回避するポリモーフィック型ランサムウェア

- ファイル・ドリフトやメタデータ・ドリフトによる、微妙だが悪意のあるファイル変更

- 感染したデータをリストアすると、即座に再感染し、リカバリに失敗し、ダウンタイムが長くなる。

- 厳しい規制要件(GDPR、PCI DSS、SOX、シェルタードハーバーなど)

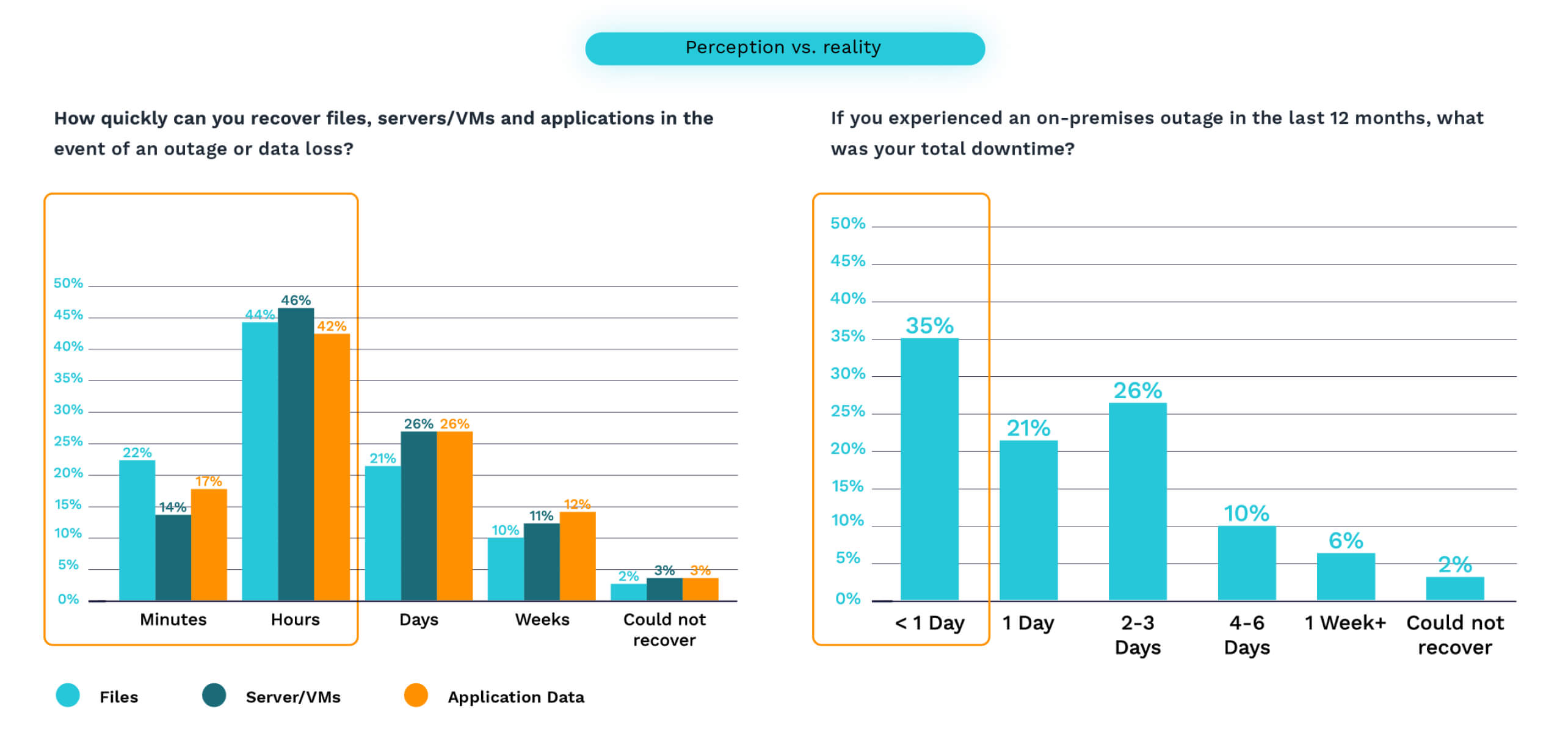

リカバリーの現実は期待を下回っており、組織が達成できると考えていることと、ダウンタイム中の実際のパフォーマンスとの間に大きなギャップがあることが明らかになっている。最近の調査によると、回答者の60%以上が1日以内に復旧できると考えている一方で、実際の事象に直面したときに実際に復旧できたのはわずか35%だった。

このような欠点に対処するには、バックアップ・セキュリティに対する組織の取り組み方を根本的に転換し、単純な検証から包括的な脅威の検出と予防へと移行する必要があります。このような進化がなければ、バックアップシステムは高度な攻撃にさらされ、リカバリが最も必要とされるときに、リカバリを無駄にする危険性があります。

組織は、特にこれらの盲点をターゲットとした多層的なセキュリティ対策を実施し、高度なテクノロジーと戦略的なプロセスを組み合わせることで、バックアップが利用可能であり、かつ損なわれないことを保証する必要があります。リカバリへの期待と現実との間に広がる乖離は、従来のアプローチではもはや十分な保護が得られないという厳しい警告となっている。

バックアップをSecure するための8つの重要なプラクティス

以下の包括的な戦略は、データを保全するだけでなく、リカバリが必要になったときにその完全性と可用性を保証する、真に安全なバックアップエコシステムの基盤を形成します。これらの8つの重要なプラクティスを実施することで、組織は脆弱なバックアップリポジトリを、断固とした敵に直面してもビジネスの継続性を維持する回復力のある資産に変えることができます。

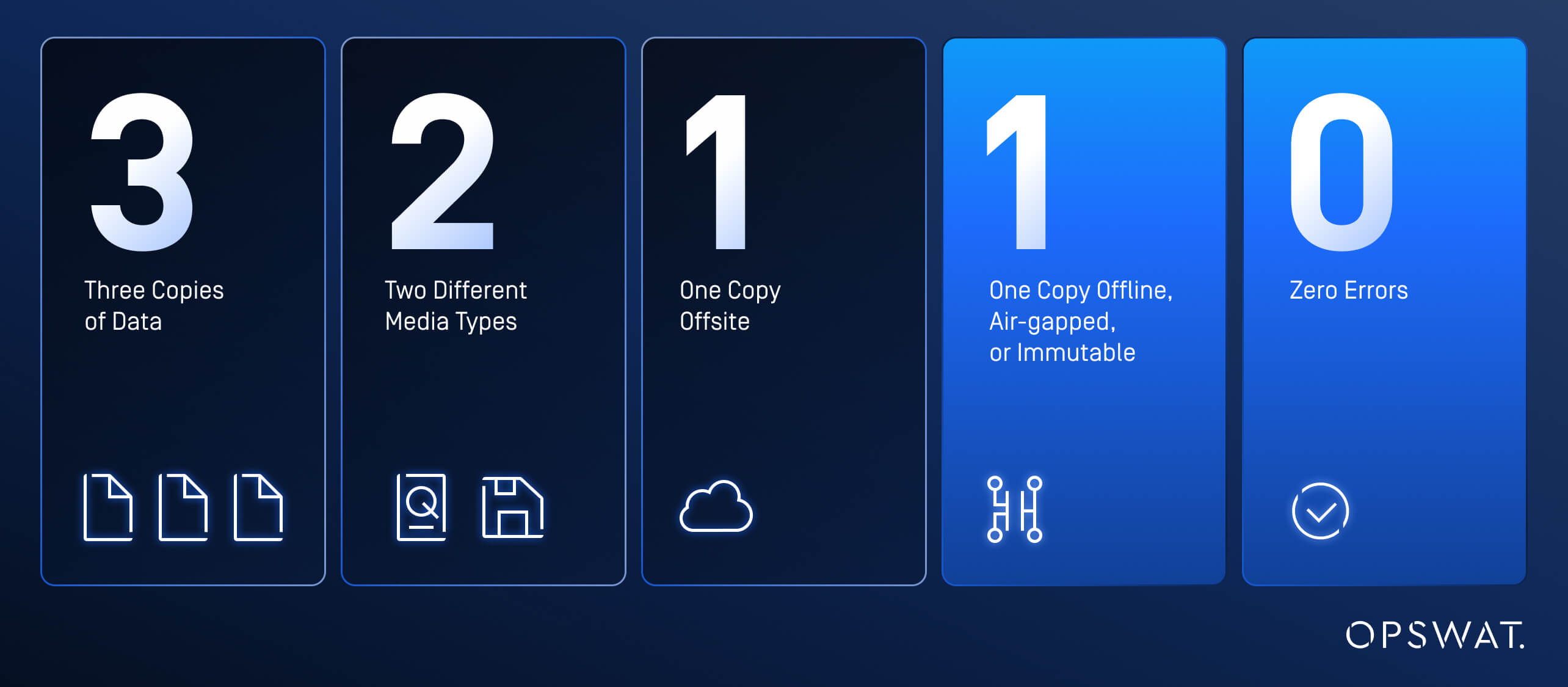

1.3-2-1-1-0ルール

3-2-1-1-0バックアップ・ルールは、従来の3-2-1アプローチを現代的に進化させたもので、特にディザスタリカバリ戦略の中でサイバーレジリエンスとセキュリティを強化するように設計されています:

- データの3つのコピー:データのコピーを合計3部保持する(プライマリ1部、バックアップ2部)。

- 2つの異なるMedia タイプ:バックアップを2つの異なるメディアに保存する。従来はディスクやテープがこれにあたりますが、最近のアプローチでは、クラウドストレージやSSDがこれにあたります。

- オフサイトにコピーを1部:クラウド・バックアップ・ソリューション(別の地域または別のクラウド・プロバイダー)を使えば簡単に実現できる。

- オフライン、エアギャップ、不変のいずれかのコピー:ネットワークから完全に切り離されたコピー(オフライン/エアギャップ)、または一度書き込まれたら変更できないコピー(イミュータブル)を1つ維持する。これはランサムウェア対策として極めて重要であり、攻撃者が侵害できないクリーンなリカバリオプションを提供します。

- エラーゼロ:バックアップを定期的に検証し、エラーがなく、必要なときに実際に使用できることを確認します。

複数のバックアップを持つことは、方程式の半分でしかない。組織は、重要なサービスをいかに迅速かつ安全に復旧させるかを定義する復旧時間目標(RTO)にも同様に注力しなければならない。ランサムウェア、高度な脅威、標的型サイバー攻撃などの災害シナリオにおいて、マルウェアの再導入やコンプライアンス違反なしに数分以内に復旧できるかどうかが、サイバーに強い組織と脆弱な組織の分かれ目となる。

次の計画段階は、セキュリティ、信頼性、即応性の確保である。そこで重要な役割を果たすのが、多層構造のストレージ・セキュリティ・ソリューションだ。

2.定期的なスキャン

定期的なスキャンの実施は、最初のバックアップ検証を超える重要な防御層となります。ポイントインタイムスキャンはバックアップの完全性のスナップショットを提供しますが、定期的なスケジュールスキャンは、バックアップが最初に作成されたときには検出できなかったかもしれない新たな脅威に対する継続的な保護を保証します。

定期的なリカバリテストにおいて、マルウェア検出は譲れない部分です。堅牢なマルウェアスキャンをバックアップ検証プロセスに統合しなければ、どんなに綿密なバックアップ戦略であっても、実際のリカバリシナリオでは、組織がリカバリしようとしている脅威そのものを再導入してしまい、失敗する可能性があります。

3.Multiscanning

すべてのファイルは、ネットワークやバックアップ・ストレージに入れる前にマルウェアのスキャンを行う必要があります。最も高い検出率を達成し、マルウェアの発生に晒される期間を最短にするには、マルチスキャン・ソリューションを使用して、複数のマルウェア対策エンジン(シグネチャ、ヒューリスティック、機械学習の検出方法を組み合わせて使用)でファイルをスキャンします。

4.屋良ベースの検出

YARAルールは、特定のファイルの特徴に基づいてカスタマイズされたルールを使用して、セキュリティチームがバックアップリポジトリ内の高度なマルウェアを識別できるようにします。正確に定義された文字列と条件ロジックを実装することで、標的型攻撃や新たな攻撃を含む、シグネチャベースのソリューションが見逃す可能性のある脅威を検出することができます。

YARAの適応可能なフレームワークは、検出能力を継続的に改良することができ、バックアップ検証プロセスの精度を大幅に向上させる動的な防御層を形成する。

5.Adaptive 脅威分析

Sandbox テクノロジーは、ゼロデイ・マルウェアが復旧作業を危険にさらす前に、隔離された制御された環境でゼロデイ・マルウェアを検出・分析することを可能にします。このテクノロジーと深い静的解析機能、高度な脅威インテリジェンスの統合、高速エミュレーション技術を活用することで、セキュリティチームは、従来のシグネチャベースのスキャンでは見逃してしまうような高度なマルウェア亜種やIOC(侵害の兆候)を効果的に特定することができます。

6.内容 武装解除と復興

Microsoft Office、PDF、画像ファイルなどのファイルには、マルウェア対策エンジンでは検出されない隠しスクリプトやマクロなどの脅威が埋め込まれている可能性があります。リスクを取り除き、バックアップファイルに隠された脅威が含まれていないことを確認するには、CDR(content disarm and reconstruction)を使用して埋め込まれた可能性のあるオブジェクトを削除するのがベストプラクティスです。

7.ディファレンシャル・スキャニング

8.データ損失防止

社会保障番号、銀行口座の詳細、またはPII(個人を特定できる情報)のようなすべての機密データは、DLP(データ損失防止)技術を使用して、再編集、マスク、またはブロックする必要があります。

バックアップ・セキュリティを防御から回復力へと高める

バックアップインフラストラクチャの保護に成功した組織は、データセキュリティ以上のものを得ることができます。真のビジネス回復力、規制遵守、そして最も必要なときにリカバリオペレーションが成功するという確信を得ることができます。適切に保護されたバックアップへの投資は、ランサムウェア攻撃、データ漏洩、リカバリの失敗による壊滅的なコストと比較した場合、特にバックアップの実装に必要なリソースをはるかに上回るリターンをもたらします。

OPSWAT アドバンテージ

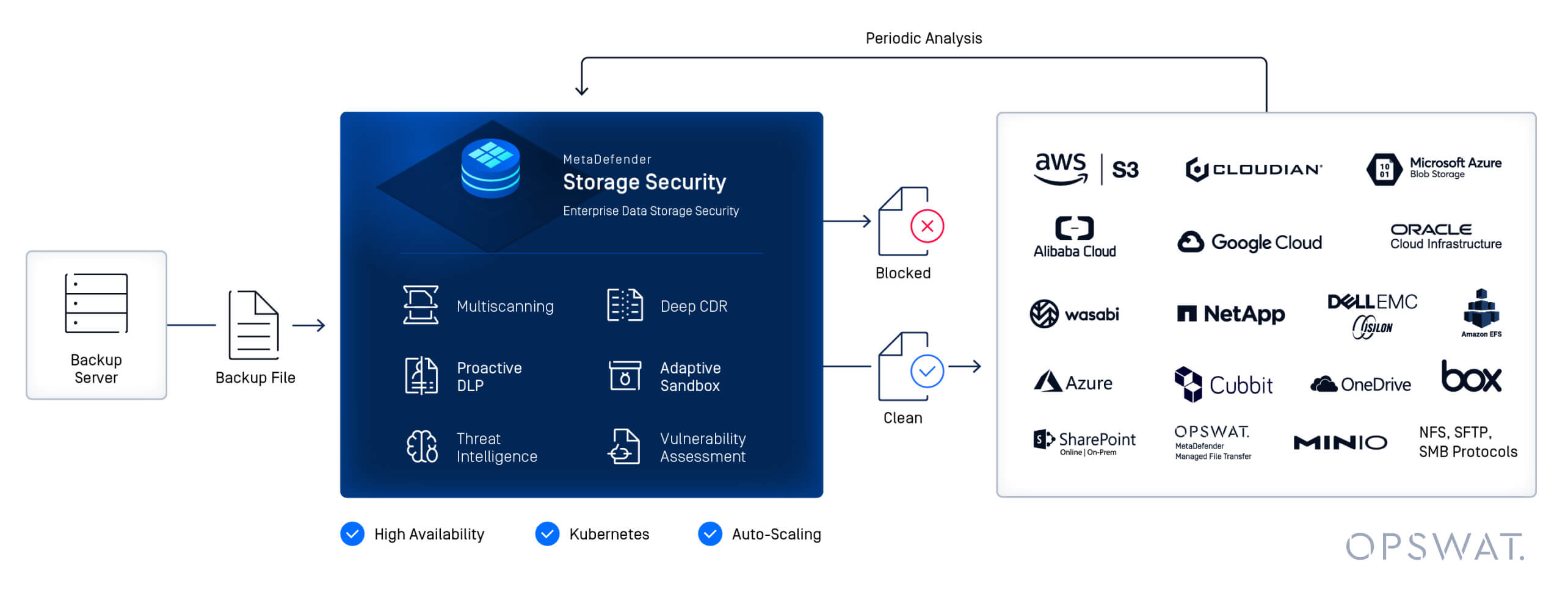

MetaDefender Storage Security™は、重要なプラクティスを単一のソリューションに統合します。Metascan™Multiscanning、Deep CDR™、Proactive DLP™、Adaptive Sandbox OPSWATリーディングテクノロジーにより、バックアップデータはクリーンな状態を維持し、一刻を争う時でもすぐにアクセスできます。

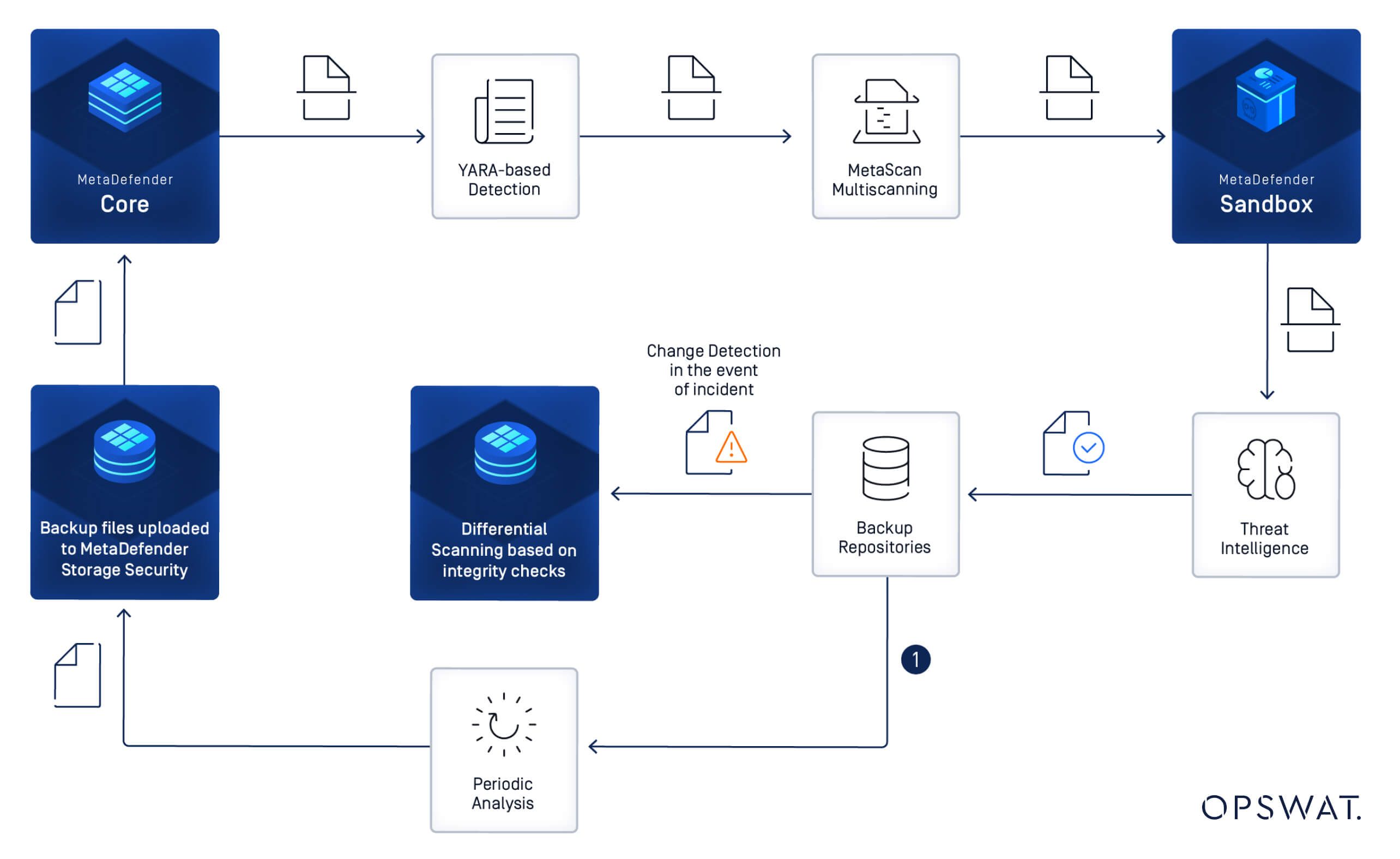

私たちの重要な機能の一つは、迅速な変更検出です。MetaDefender Storage Security 定期的な分析を通してバックアップリポジトリを継続的に監視します。セキュリティインシデントやランサムウェア攻撃が発生すると、管理者は既知のファイルの整合性チェックに基づいて差分スキャンを起動することができます。この迅速な変更検出機能により、どのバックアップセットがまだ損なわれていないかを迅速に特定し、RTO(復旧時間目標)を劇的に最小化します。

結論

バックアップ戦略の脆弱性が露呈するセキュリティインシデントを待つ必要はありません。今すぐ積極的な対策を講じ、現在のバックアップセキュリティ体制を評価し、改善の機会を特定しましょう。当社のセキュリティ専門家は、既存のインフラストラクチャを評価し、ベストプラクティスに沿ったソリューションを提案し、包括的なバックアップセキュリティフレームワークの導入を支援します。

バックアップ・セキュリティ体制を強化し、ますます厳しくなるデジタル環境において真のサイバー・レジリエンスを実現する方法について、当社の専門家に今すぐご相談ください。

よくある質問 (FAQ)

データのバックアップとリカバリとは?

データのバックアップとリカバリとは 、紛失や破損から保護するためにデータのコピーを作成し、必要なときにそのデータを復元するプロセスのことで、誤って削除してしまった場合やハードウェアの故障、ランサムウェアのようなサイバー攻撃によるものなどがあります。

なぜデータのバックアップとリカバリーが重要なのか?

インシデント発生後に重要なシステムやデータを復元できるようにすることで事業継続性を確保し、ダウンタイム、経済的損失、風評被害を最小限に抑えます。今日の脅威の状況では、規制コンプライアンスと災害復旧もサポートします。

データバックアップのセキュリティとは?

データバックアップセキュリティとは、バックアップデータを不正アクセス、破損、またはサイバー脅威から保護するために使用される慣行と技術を指します。

バックアップを確保する最善の方法とは?

バックアップを保護するためのベストプラクティスは数多くあるが、サイバーセキュリティの専門家が最も推奨しているのは、多層的なアプローチである。3-2-1-1-0バックアップルールを実施し、複数のマルウェア対策エンジンでバックアップを定期的にスキャンし、CDR、サンドボックス、DLPテクノロジーを使用して埋め込まれた脅威を排除し、機密データを保護する。

データバックアップの3つのタイプとは?

1.フル・バックアップ:全データの完全コピー。

2.増分バックアップ:前回のバックアップ以降に変更されたデータのみをバックアップします。

3.差分バックアップ:最後のフルバックアップ以降に変更されたすべてのデータをバックアップします。

3-2-1バックアップルールとは?

データのコピーを3部保持し、2種類のメディアに保存し、1部はオフサイトに保管する。これにより、冗長性が確保され、局所的な障害に備えることができる。

3-2-1-1-0バックアップルールとは?

従来のモデルをさらに進化させた:

- データのコピー合計3部

- 2種類のメディア

- オフサイト1部

- 1コピーオフライン、エアギャップ、またはイミュータブル

- バックアップ検証でエラー0件、バックアップが必要なときに使用できるようにする