CI/CDセキュリティとは何か?

CI/CDセキュリティとは、継続的インテグレーションと継続的デリバリー(CI/CD)パイプライン全体を通じて、セキュリティの実践と対策を配布することである。開発からデプロイまでのコード変更の完全性、安全性、信頼性を確保するために、ソフトウェア開発で使用される自動化されたプロセスを保護することに重点を置く。

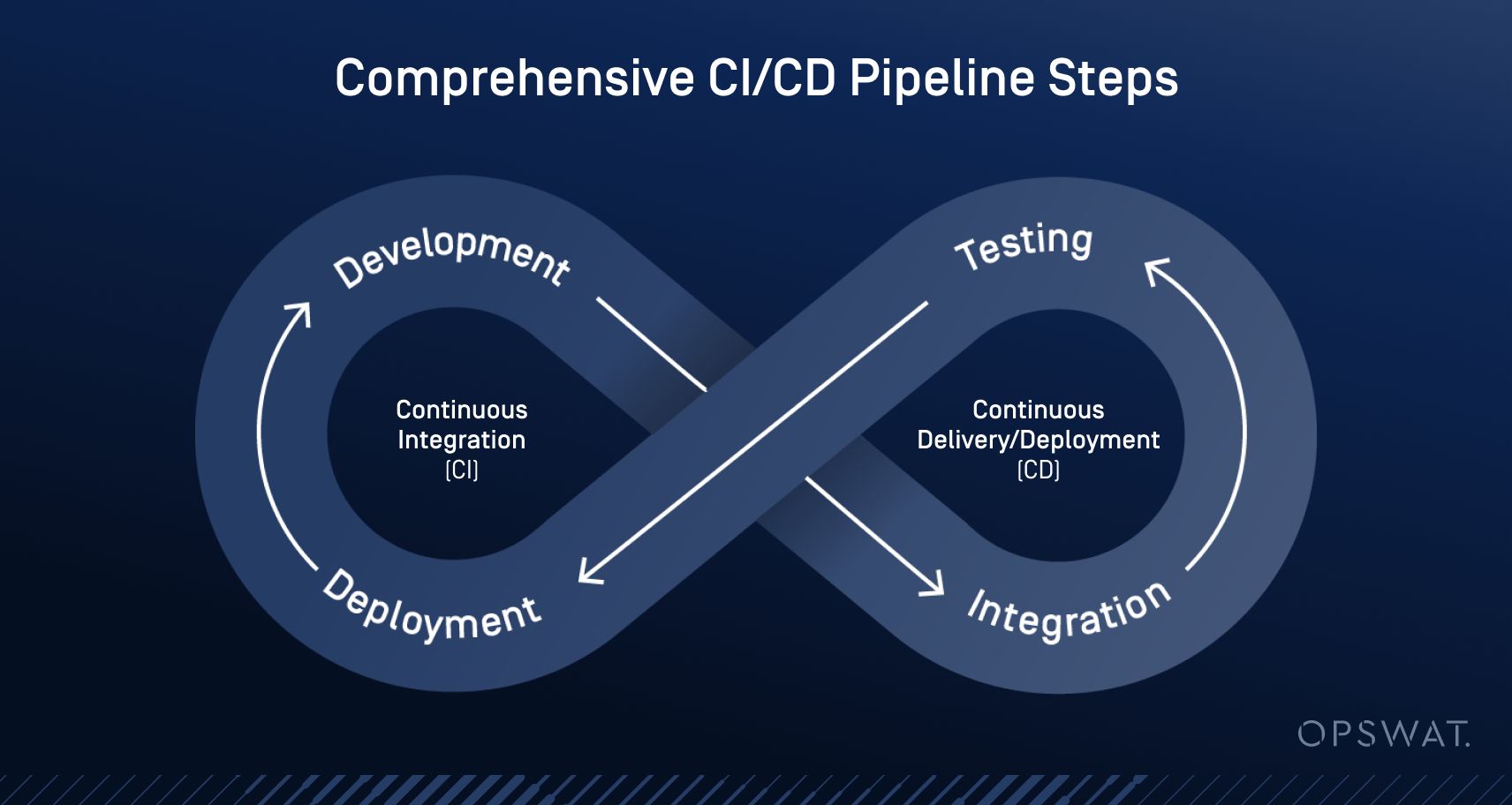

継続的インテグレーション(CI)には、テスト、開発、リポジトリ管理などのアプリケーションのビルドタスクを自動化するために、中央リポジトリにコードを頻繁にマージし、サードパーティツールを統合することが含まれる。継続的デリバリー/デプロイメント(CD)は、本番環境や他の環境への変更のデプロイメントを自動化することで、これを拡張する。

CI/CDが効果的に実装されれば、開発スピード、一貫性、デリバリーの信頼性が向上する。しかし、適切なセキュリティ管理がなければ、これらのパイプラインは脆弱性をもたらし、機密データを暴露し、アプリケーションの完全性を損なう可能性がある。

効果的な CI/CD セキュリティは、コードの変更が安全であること、アクセスが制御されていること、そしてソフトウェア開発ライフサイクル(SDLC)全体が潜在的な脅威や悪意のある活動から保護されていることを保証します。

CI/CDパイプラインの説明

CI/CDパイプラインは、既存のコードベースへの新しいコードの統合とデプロイをカバーする。それは、機能追加、QOLの改善、セキュリティやバグの修正などである。ほとんどの組織にとって、強固なCI/CDパイプラインは、以下のステップのほとんど、またはすべてを含むだろう:

CI/CDセキュリティ・パイプラインのリスク

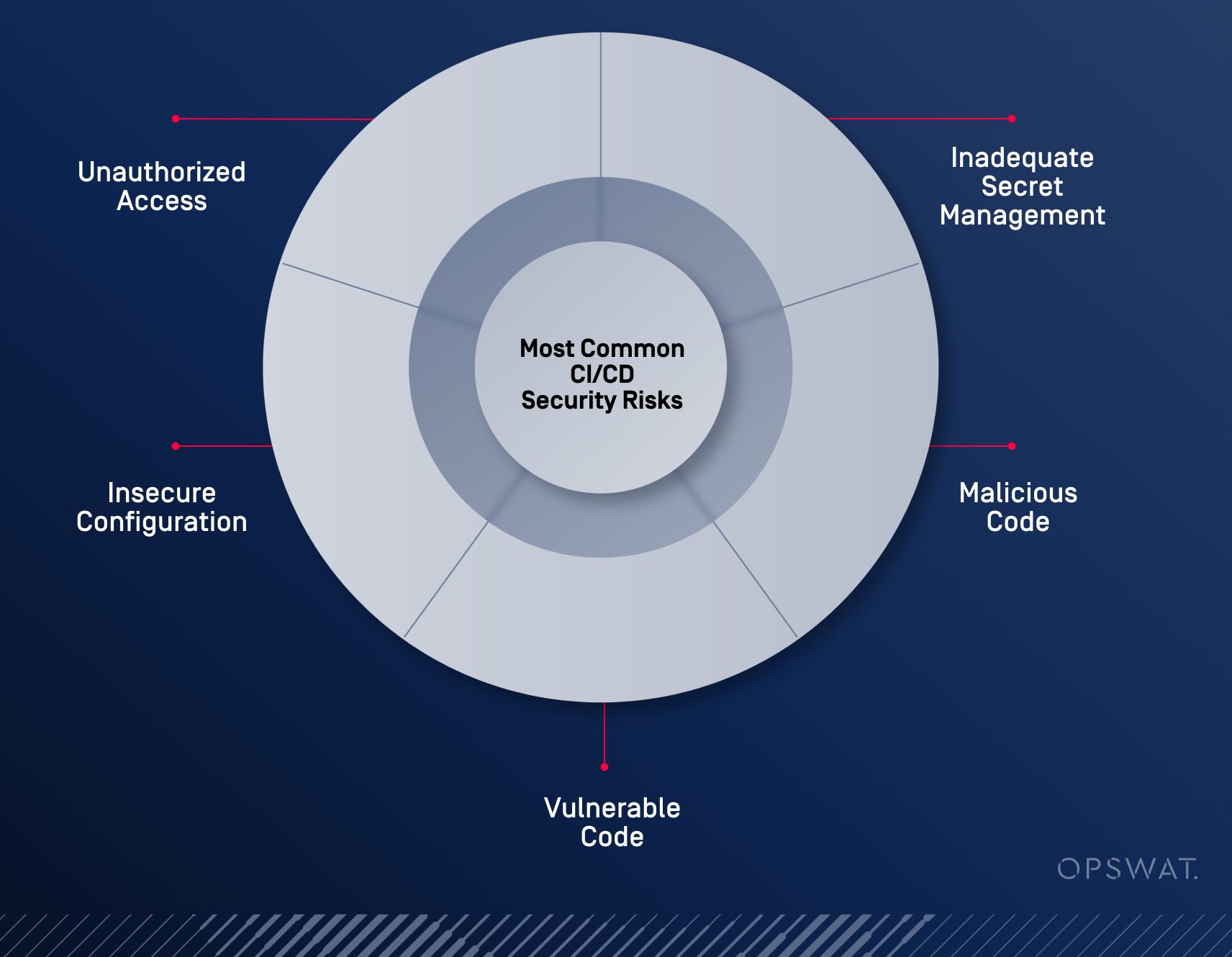

適切なセキュリティ対策なしに合理化されたCI/CDパイプラインを持つことは、脅威行為者がそのプロセスのステップを悪用してコードベース全体を侵害できることを意味する。最も一般的なCI/CDのセキュリティリスクには、以下のようなものがある:

権限のない個人がCI/CDパイプラインにアクセスすることで、悪意のあるコードを注入したり、機密情報にアクセスしたりすることができる。

API ・キーやパスワードなどの秘密の取り扱いが不適切だと、不正アクセスやデータ漏洩につながる可能性がある。

依存関係や直接的なコードインジェクションによって悪意のあるコードが導入されると、アプリケーションとその データが危険にさらされる可能性があります。

コードベースのセキュリティ脆弱性、およびサードパーティ製コンポーネントによってもたらされた脆弱性は、検出され、対処されなければ、攻撃者に悪用される可能性がある。

誤った設定のCI/CDツールや環境は、攻撃やデータ漏洩の道を開く可能性がある。

CI/CDプロセスの保護に失敗した結果、以下のような数多くの好ましくない結果が生じる可能性がある:

- CI/CDサーバーが侵害され、本番環境にマルウェアがデプロイされる。

- ソースコードにハードコードされた認証情報による、機密データへの不正アクセスや暴露。

- 保護されていないサードパーティの依存関係を介して悪意のあるコードが注入され、サプライチェーン攻撃が発生する。

OWASPトップ10

Open Web Application Security Project (OWASP) Top 10は、広範な調査と研究から導き出された、最も一般的なウェブアプリケーションのセキュリティリスクの包括的なリストです。定期的に更新され、安全なウェブアプリケーション開発のための業界のベンチマークとして広く認知されています。主なリスクは以下のとおりです:

高度に設定可能なアプリケーションサーバ、フレームワーク、およびクラウドインフラストラクチャは、過度に広範なパーミッション、変更されていない安全でないデフォルト値、または過度に明らかにされたエラーメッセージのようなセキュリティの誤った設定を持つ可能性があり、攻撃者にアプリケーションを侵害する簡単な方法を提供します。

認証やアクセス制限の実装が不十分だと、攻撃者が制限されたリソースに簡単にアクセスできるようになります。権限のないユーザが機密ファイルやシステム、ユーザ権限設定にアクセスする可能性がある。

これらの攻撃は、SQLインジェクション、OSコマンドインジェクション、クロスサイトスクリプティング(XSS)など、侵害されたデータを受け入れるウェブアプリケーションの脆弱性を悪用します。入力フィールドに悪意のあるコードを注入することで、攻撃者は不正なコマンドを実行したり、機密性の高いデータベースにアクセスしたり、システムを制御したりすることができます。

脆弱な暗号鍵、時代遅れのアルゴリズム、ハードコードされたパスワードなどの問題は、機密データの漏洩につながる可能性がある。

2021年のOWASPトップテンに追加されたこのカテゴリーは、実装の弱さや欠陥よりも、根本的な設計上の欠陥や効果のないコントロールに焦点を当てている。

CI/CDセキュリティの課題

開発者は、SDLC と CI CD のプロセスを通して、いくつかの重大なセキュリティ上の課題に直面します。

秘密と機密データの可視性と認識の欠如は、機密情報の共有と追跡の問題につながる可能性がある。効果的な秘密管理には、API キー、パスワード、証明書などの秘密を安全に保管し、取り扱うことが含まれる。このような情報へのアクセスや保存が頻繁に必要になることは、脅威行為者にとって潜在的な攻撃ベクトルとなります。

開発者はまた、悪意のあるコードの予期せぬ存在と戦わなければならない。悪意のあるコードは、外部からの介入や、悪意を持って行動する従業員や認証情報を盗んで悪用する従業員によって内部的に注入される可能性がある。このようなコードは、検証されていないソースや、古いサードパーティの依存関係から発生することもあります。

コードベースと依存関係にある既知の脆弱性の継続的な監視とスキャンは不可欠である。脅威行為者は、これらのパッチが適用されていない脆弱性を利用して、悪意のあるコードを拡散させる可能性がある。

最後に、ソース・コード自体が、不正アクセスや改ざんの脅威にさらされる可能性がある。定期的な監査とソース・コード管理のベスト・プラクティスの遵守がなければ、コードベースの完全性とセキュリティが損なわれる可能性がある。

Secure CI/CDパイプラインの作り方

CI/CDプロセスにおけるこれらの課題に取り組むために、開発者は以下のような強固なセキュリティ対策を実施しなければならない:

CI/CDセキュリティのベストプラクティスとは?

セキュリティ対策は重要ですが、開発者は、CI/CD のセキュリティ対策が可能な限り効果的に実施されることを確実にするために、SDLC 全体を通じて継続的な実践も採用しなければなりません。

CI/CD パイプラインのセキュリティ監査を定期的に実施し、潜在的なリスクを特定して対処する。セキュリティ監査は、コンプライアンスを維持し、セキュリティ対策の有効性を確保するのに役立つ。

CI/CDセキュリティが最も重要なのはどこか?

CI/CD セキュリティパイプラインに関して、どのプロセスとチームが最も影響を受けるか?この点を理解することは、セキュリティの改善とリソースの適切なチームへの配分を確実にするために重要である。

セキュリティのプラクティスをDevOpsプロセスに統合することで、安全な開発ライフサイクルを実現する。DevSecOpsは、CI/CDパイプラインの各段階におけるセキュリティの重要性を強調する。

CI/CDセキュリティでプロジェクトを守る

CI/CD パイプラインにおけるセキュリティの確保は、ソフトウェアの完全性を保護し、不正アクセスを防止し、ソフトウェア開発とデプロイに関連するリスクを軽減するために不可欠である。包括的で多層的な CI CD セキュリティ対策を実施し、安全な CI/CD ツールを使用することで、組織は CI/CD プロセスを保護し、安全なソフトウェアを提供することができます。効果的な CI/CD セキュリティ対策は、ソフトウェアの信頼性と信用性を高め、機能要件とセキュリティ要件の両方を満たすことを保証する。

OPSWAT MetaDefender Software Supply Chain どのようにサプライチェーン全体を保護し、プロジェクトの包括的な保護を保証するかをご覧ください。

よくある質問

CI/CDセキュリティとは何か?

CI/CDセキュリティとは、継続的インテグレーションと継続的デリバリー(CI/CD)パイプライン全体を通じて、セキュリティの実践と対策を配布することである。開発からデプロイまでのコード変更の完全性、安全性、信頼性を確保するために、ソフトウェア開発で使用される自動化されたプロセスを保護することに重点を置く。

CI/CDパイプラインには何が含まれるのか?

CI/CDパイプラインは、既存のコードベースへの新しいコードの統合とデプロイをカバーする。それは、機能追加、品質向上、セキュリティやバグの修正などである。ほとんどの組織にとって、強固なCI/CDパイプラインは、開発、統合、テスト、デプロイの段階を含む。

なぜCI/CDパイプラインがリスクにさらされるのか?

適切なセキュリティ対策のない合理化されたCI/CDパイプラインは、脅威行為者が悪用できるギャップを残す。一般的なリスクには、不正アクセス、不適切な秘密管理、悪意のあるコードインジェクション、脆弱なコード、安全でないコンフィギュレーションなどがある。これらの弱点は、ソフトウェアを危険にさらし、機密データを暴露する可能性がある。

最も一般的なCI/CDのセキュリティリスクとは?

- 不正アクセス:CI/CDパイプラインにアクセスした攻撃者は、コードを注入したり情報を盗んだりすることができる。

不適切な秘密管理:API キーやパスワードの取り扱いが不適切だと、情報漏えいを引き起こす可能性がある。

悪意のあるコード:脅威行為者や依存関係によって注入されたコードは、アプリを危険にさらす可能性があります。

脆弱なコード:パッチが適用されていない、あるいは欠陥のあるコードは、悪用への扉を開く。

安全でない設定:誤った環境設定は、データ漏洩や制御不能につながる可能性がある。

OWASPトップ10とは何か、なぜ重要なのか?

OWASP Top 10 は、最も一般的なウェブアプリケーションのセキュリティリスクの定期的な更新リストです。このリストには、セキュリティの誤設定、アクセス制御の破 壊、インジェクション、暗号の失敗、安全でない設計などの問題が含まれています。これは、セキュリティ問題を特定し、対処するための業界のベンチマークとして機能します。

開発者がCI/CDで直面するセキュリティ上の課題とは?

開発者はしばしば、シークレットに対する可視性の欠如、依存関係を通じて導入される悪意のあるコード、パッチが適用されていない脆弱性に悩まされる。ソースコードへの不正アクセスや不適切な秘密の取り扱いは、リスクを増大させる。これらの課題は、一貫したセキュリティ監視と安全な開発プラクティスの必要性を強調している。

CI/CDパイプラインを確保するには?

- 秘密の管理:認証情報の保管には暗号化された保管庫を使用する。

自動化されたセキュリティテスト:脆弱性を早期に検出するためのツールを統合する。

ソースコードのセキュリティ:コードレビューとアクセスコントロールを利用する。

最小特権の原則:アクセスを必要なものだけに制限する。

環境のセキュリティ:開発環境と本番環境を分離し、適切な管理を行う。

CI/CDセキュリティのベストプラクティスとは?

- サードパーティの依存関係を定期的に更新する。

CI/CDパイプラインのセキュリティ監査を実施する。

ロギングとアラートシステムを使用して、パイプラインの脅威を監視する。

CI/CDセキュリティが最も重要なのはどこだろうか?

CI/CDセキュリティは、以下のような分野で不可欠である:

DevSecOps

アプリケーション・セキュリティ・テスト

Container セキュリティ

インフラストラクチャー・アズ・コード(IaC)

コンプライアンスとガバナンス

Supply Chain セキュリティ

パッチ管理

インシデント対応

マイクロサービスのセキュリティ

なぜCI/CDパイプラインのセキュリティ確保が重要なのか?

CI/CD パイプラインのセキュリティ確保は、ソフトウェアの完全性を保護し、不正アクセスを防止し、ソフトウェア開発ライフサイクル全体のリスクを低減するために不可欠です。強固な CI/CD セキュリティは、安全で信頼性が高く、コンプライアンスに準拠したソフトウェアのデリバリを保証するのに役立ちます。