午前6時58分、患者が紹介状を病院ポータルにアップロードした。何千もの無害なPDFファイルの一つに過ぎないように見える。 午前7時15分までに、そのファイルは既に3段階のバックアップ階層に複製されていた。誰も気づいていないが、このファイルにはエンドポイント向けアンチウイルス製品が未検知のゼロデイ攻撃が仕込まれていた。正午までに、ランサムウェアが画像診断システムを暗号化し、放射線科は機能停止、医療チームは対応に追われている。

これは劇的な仮定の話ではない。現代の医療サイバーセキュリティにおける現実だ。そして厳しい現実を浮き彫りにしている:エンドポイント保護だけでは、患者データや病院の運営を安全に保つにはもはや不十分なのだ。

医療業界は現在、全産業で最も高い情報漏洩コストに直面しており、1件あたり平均742万ドルに達する。その約3分の1がランサムウェア関連である。ファイルの移動があまりにも迅速かつ広範囲にわたり、通過するシステムが多すぎるため、エンドポイント保護だけでは唯一の防御ラインとはなりえない。

医療分野においてEndpoint ファイル経由の脅威を阻止できない理由

従来のエンドポイント保護ツールはデスクトップ環境向けに設計されており、画像システム、クラウドストレージ、ベンダーネットワーク、AIパイプラインを経由してファイルが移動する広大な病院エコシステムでは、保護対象のエンドポイントに一切触れることなく処理される。これにより攻撃者が悪用する巨大な死角が生じる。

ファイル経由のマルウェアがEndpoint 回避する仕組み

現代のマルウェアは、シグネチャベースのエンドポイントツールや行動ベースのツールさえもすり抜けるよう設計されている。ゼロデイ攻撃はPDFやDICOMファイル内に潜む。ポリモーフィックマルウェアは絶えず変異を続ける。バックアップやクラウドリポジトリは、エンドポイントエージェントが介入する前に悪意のあるファイルを複製する。

多くの病院では、感染の最初の兆候はファイルのブロックではなく、放射線科ワークステーションのロックアップや画像アーカイブの破損である可能性がある。

病院を危険に晒す誤解

それにもかかわらず、業界全体にいくつかの危険な誤解が根強く残っている。病院はしばしば次のように信じている:

- 「Endpoint 。」

- Cloud ベンダーはセキュリティの責任を負う。

- 「保管してからスキャンすれば、すべてを捕捉できる。」

- 「暗号化が問題を解決する。」

しかし脅威は頻繁にストレージやイメージングネットワークから侵入し、エンドポイントを完全に迂回する。クラウドプロバイダーはインフラのみを保護し、病院がアップロードするコンテンツは保護しない。

「保存後スキャン」方式は特に有害である。ファイルがバックアップや下流システムに複製された後にマルウェアが検出されると、封じ込めが指数関数的に困難になる。復旧作業は数時間ではなく、数日あるいは数週間に及ぶ。

ランサムウェアとファイル媒介型脅威が病院システム全体に拡散する仕組み

病院の運営は絶え間ないファイル移動に依存している:患者のアップロード、紹介状、画像診断、検査結果、保険請求、ベンダーファイル、そして今やAIトレーニングデータ。それぞれの移動が潜在的な攻撃経路となる。

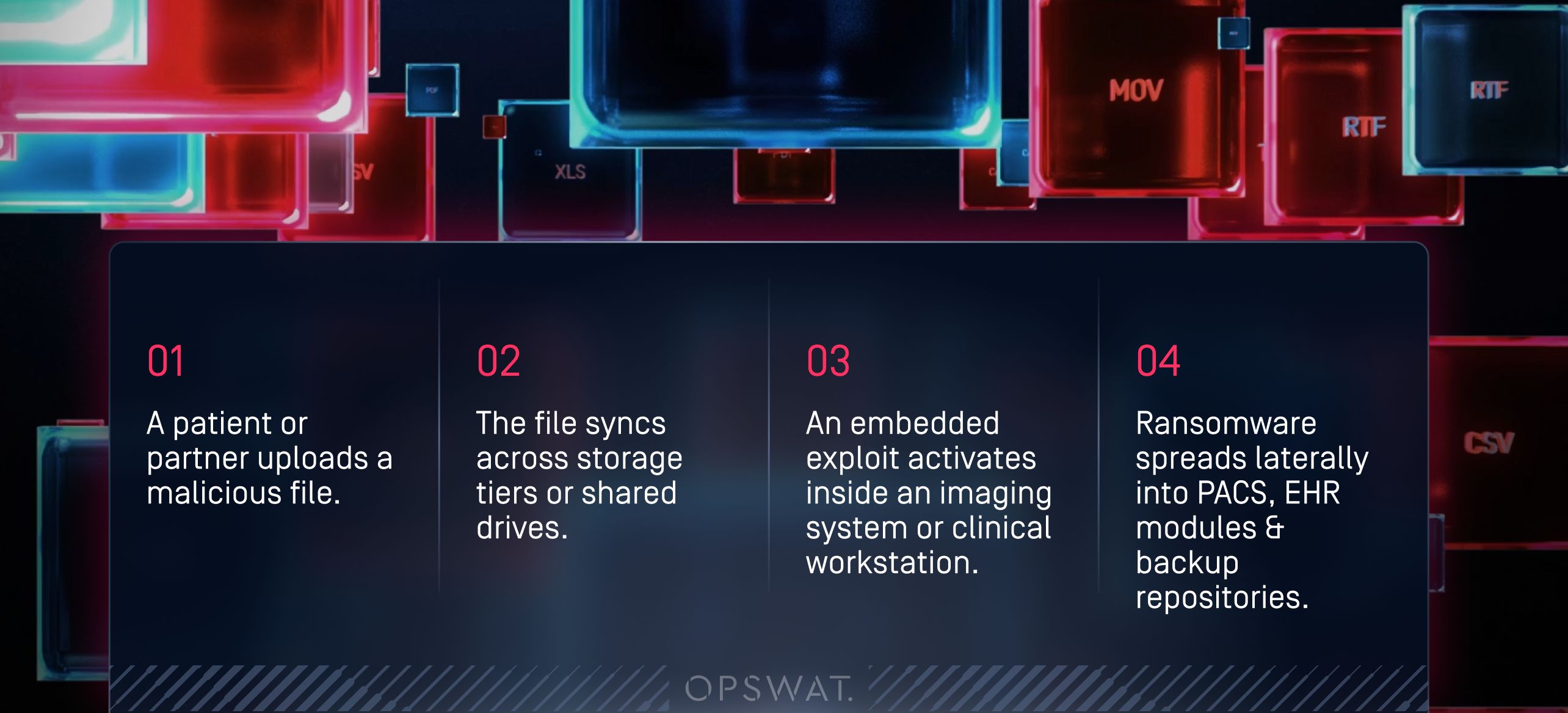

典型的な攻撃のタイムライン

単一の悪意のあるファイルは、外部からの侵入経路から重要なシステムへ数分で到達する可能性があります。その流れは通常、次のようなものです:

- 患者またはパートナーが悪意のあるファイルをアップロードする。

- ファイルはストレージ階層間または共有ドライブ間で同期されます。

- 組み込み型エクスプロイトが、イメージングシステムまたは臨床ワークステーション内で起動する。

- ランサムウェアはPACS、EHRモジュール、バックアップリポジトリへ横方向に拡散する。

バックアップが感染すると、インシデント復旧は時間との戦いとなる。

画像診断、PACS、および接続デバイス:高価値ターゲット

医療画像システムは、最も独特かつ危険な脆弱性を有している。DICOMファイルには隠されたスクリプトやマルウェアが含まれる可能性がある。レガシー機器や旧式のオペレーティングシステムは脆弱な侵入経路を生み出す。相互接続された画像ワークフローは横方向の移動に最適な環境を提供する。

攻撃者が単一の画像ファイルを侵害した場合、その波及効果により放射線科業務が数日間停止する可能性がある。

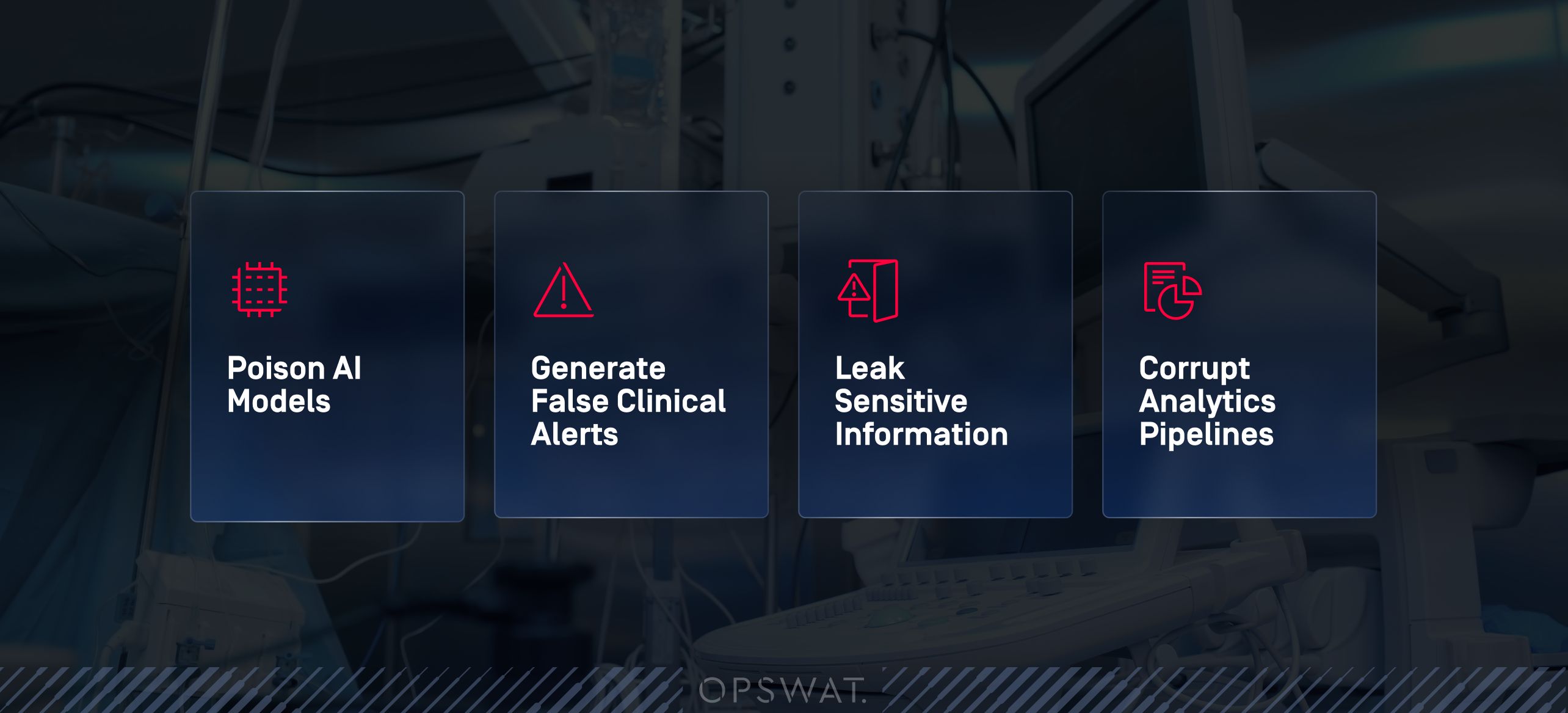

AIパイプライン:ファイル経由攻撃の新たな戦場

AIおよび機械学習モデルは膨大な量の文書、フォーム、画像を取り込みます。これらのワークフローは強力ですが、攻撃対象領域を劇的に拡大します。悪意のあるファイルや改ざんされたファイルは以下を引き起こす可能性があります:

- 毒性AIモデル

- 偽の臨床アラートを生成する

- 機密情報を漏洩する

- 不正な分析パイプライン

OPSWAT を導入した病院では、AIワークフローにファイルが流入する前に、すべてのファイルを消毒・監査しています。これにより、臨床AIが資産であり続けることが保証され、リスク要因となることはありません。

ファイルセキュリティ:単なるチェック項目ではなく、コンプライアンスの必須要件

医療ファイルのセキュリティは、単なる暗号化やアクセス制御と誤解されることが多い。しかしHIPAA、GDPR、NIS2などの規制では、組織はさらに踏み込んだ対応が求められており、患者データの機密性だけでなく完全性も確保しなければならない。

ファイルセキュリティの観点から見た電子保護健康情報(ePHI)の理解

電子化された保護対象健康情報はあらゆる場所に存在します:画像ファイル、紹介状、タスクリスト、AIデータセット、検査報告書、さらにはメタデータにも含まれます。識別子や臨床的背景情報を含むあらゆるファイルは、保護され、監視され、監査可能な状態に保たれなければなりません。

コンプライアンス要件が厳格化されている

規制当局は現在、病院が以下を示すことを求めている:

- ファイル移動のエンドツーエンド可視性

- 迅速なインシデント検出と報告

- データの改ざんを防止する完全性管理

- スキャンおよびサニタイズ処理イベントの監査可能なログ

断片化または反応型のファイルセキュリティでは、これらの要件を満たすことはほぼ不可能である。

ファイルセキュリティと患者の安全:直接的に結びついている

ファイル経由の脅威が画像診断システム、検査システム、または薬剤ワークフローを妨害すると、患者の安全が直ちに脅かされます。単なるIT問題にとどまらず、ランサムウェアは医療機関全体の業務の健全性を危険に晒します。

医療分野における多層的ファイルセキュリティの高度な戦略

先進的な医療機関は、エンドポイントを超え、多層的で予防的なファイルセキュリティアーキテクチャへと移行している。

Multiscanning:数の力

単一のアンチウイルスエンジンに依存する代わりに、OPSWATMetascan™Multiscanning30以上のエンジンを同時に活用し、既知および未知の脅威の99%以上を検出します。

これにより、脅威への曝露期間が劇的に短縮され、他のツールが見逃す脅威を捕捉します。

コンテンツ無害化と再構築:埋め込まれた脅威からファイルを浄化

Deep CDR™は、アクティブコンテンツ、悪用コード、埋め込まれた脅威を除去し、安全で機能するファイルのバージョンを再生成します。特に以下の点で強力です:

- PDFファイルとOffice文書

- DICOM画像

- 患者またはパートナーによってアップロードされたフォーム

- ネストされたアーカイブを含むファイル形式

Deep CDRは、SE Labsによる100%の保護率と精度スコアを獲得し、既知および未知の脅威を防止しながら、ミリ秒単位でファイルの完全な機能を維持します。

Adaptive とAI搭載DLP

ファイルをより深く精査する必要がある場合、OPSWATAdaptive Sandbox がリアルタイムで動作を分析します。AI搭載のProactive DLP™はePHIやその他の機密コンテンツを検知・ブロックまたは編集し、HIPAAやGDPRの義務遵守を支援します。

インラインファイルサニタイズ:あらゆる侵入経路を保護する

インライン検査とは、ファイルが環境に入る前にスキャンおよびサニタイズされることを意味します——数時間後ではありません。これにより以下が可能になります:

- 即時脅威除去

- 完全な保管記録付き伐採

- 迅速なインシデント対応

- ポータル、メール、MFT、イメージング、AIワークフロー全体にわたる一貫した保護

実世界の事例研究:多層ファイルセキュリティが機能する証拠

世界中の医療機関がこの手法を採用し、測定可能な成果を上げています。

クラリット・ヘルスサービス:1日に数百万件のファイルを管理

世界最大級の医療組織の一つであるクラリットは、メタスキャンMultiscanning ディープCDRを導入し、毎日数百万のファイルを検査しています。その結果、ゼロデイ脅威の遮断、コンプライアンス態勢の強化、そして大規模なファイルセキュリティにおける新たな基準が確立されました。

ランサムウェアからの復旧をシステム停止せずに実施する

大手医療サービスプロバイダーは、OPSWATファイルセキュリティ技術とシームレスに統合するセキュアMFT 「MetaDefender File Transfer™ (MFT)」を活用し、ランサムウェア復旧時の復元ファイルを安全に処理しました。これにより事業継続性を維持し、コンプライアンスを証明することで、多額の法的罰則を回避しました。

ルツェルナー精神医学株式会社:メール経由のマルウェア対策

頻繁なフィッシング攻撃に直面したルツェルナー・プサイキアトリーAGは、マルウェアを含む添付ファイルが臨床スタッフに届くのを防ぐため、Sandbox MetaDefender Security™を導入した。患者データは保護されたまま維持され、侵害はゼロに減少した。

Endpoint を超えるための実践的ステップ

医療セキュリティの責任者は、ファイルセキュリティの強化に取り組むにあたり、体系的なロードマップから着手すべきである。

1. ファイルセキュリティリスク評価を実施する

すべてのファイルワークフロー(患者ポータル、PACS、クラウドストレージ、AIパイプライン)をマッピングし、スキャンやサニタイズなしにファイルが流入する箇所を特定する。

2. イメージングおよび転送ワークフローの保護

DICOMファイルのスキャンとCDRを強制し、ベンダー間交換を安全化し、すべてのファイル接触点の監査可能性を確保する。

3.Secure およびデータ分析パイプラインの構築

データ取り込み前に全てのデータを消毒および検証し、汚染やデータ漏洩を防止する。

4. 将来を見据えたアーキテクチャの構築

マルチスキャン、CDR、サンドボックス、AI搭載DLP、インラインサニタイゼーションを組み合わせ、包括的かつコンプライアンスに準拠した保護を実現します。

次のステップに進む準備はできていますか?

主要病院が、脅威がワークステーションや患者に到達する前に無力化するために、多層的なファイルセキュリティをどのように活用しているか、詳細なホワイトペーパーでご確認ください。