医療分野特有のファイル転送リスクとHIPAA準拠の理解

医療ファイル転送は、部門間・医療従事者間・パートナー間・システム間でファイルが絶えず移動するため、PHI(保護対象医療情報)をデータ侵害、規制上の罰則、業務中断のリスクに晒す。

HIPAA(医療保険の携行性と責任に関する法律)は、すべてのファイル転送に対して一貫した保護、監査可能性、および制御を要求することで、その重要性を高めています。一般的なファイル共有ツールは、PHI(保護対象医療情報)の取り扱いが必要とするガバナンス(強制的な暗号化ポリシー)、検証(自動化されたアクセス確認)、可視性(包括的な監査証跡)を欠いているため、こうした期待に応えることはほとんどありません。

HIPAAは、PHIを含むすべてのファイル転送に対して、文書化された監査証跡(監査可能性)、暗号化基準(保護)、アクセス制限(制御)を含む特定の要件を義務付けています。

医療ファイル転送において最も一般的なセキュリティ脅威は何ですか?

医療ファイル転送(システム間、部門間、外部パートナー間におけるPHIの電子的移動)は、ランサムウェア、データ窃盗、アカウント侵害の最も一般的な標的となっており、攻撃者は転送中のPHIを傍受したり、脆弱なアクセス制御を悪用したりする。ヘルスケアITニュースによれば、2024年のチェンジ・ヘルスケアに対するランサムウェア攻撃では、約1億9270万人の個人データが流出したことが確認された。これは、たった1つの情報交換機関が侵害されるだけで、米国史上最大の医療データ侵害事件となり得ることを示している。

医療ファイル転送における一般的なセキュリティ脅威には以下が含まれます:

データ傍受:電子メールや旧式プロトコルを介した暗号化されていない、または脆弱な保護のファイル転送は、依然として主要な標的である。

不正アクセス:共有アカウント、広範な権限、または保護されていないパートナー接続により、PHIが内部および外部に漏洩するリスクがあります。

内部関係者による不正利用:誤送信、個人デバイスの使用、または意図的な情報漏洩が、報告義務のある侵害事例の主な原因となっている。

第三者による侵害:PHIはしばしば検査機関、請求業務会社、専門医療提供者へ流出し、これらの機関では十分な管理措置が実施されていない可能性がある。

運用上の障害:臨時の転送ワークフローの故障により、ファイルの紛失、遅延、または書類の欠落が発生する。

HIPAA規則は電子ファイル転送の要件をどのように規定しているか?

HIPAAのプライバシー規則では、内部または外部で共有されるあらゆるPHI(保護対象健康情報)は、正当な目的を持つ認可された当事者にのみ開示されることが求められています。一方、セキュリティ規則では、電子PHIの送信中にこれを保護するための管理上、物理的、技術的な安全対策が義務付けられています。

これらを合わせて、対象事業体および業務提携先は、ファイル転送の全過程において、機密性(暗号化による)、ユーザー認証(多要素認証による)、完全性(チェックサムまたはデジタル署名による)を保証しなければならない。

HIPAAは、対象事業体に対し、以下の方法によるPHIデータの輸送中の保護を義務付けています:

- データの傍受から保護する機密性制御

- アクセス検証により、許可されたユーザーとシステムのみがPHIを交換することを保証する

- ファイルが転送中に改変されていないことを確認する完全性保護

- 完全な監査可能性により、誰が何を、いつ、誰に送信したかを記録する

- すべてのファイル転送ワークフローを管理する一貫したポリシーとリスク管理

なぜ従来のファイル共有方法はHIPAA準拠に不十分なのか?

レガシーまたはコンシューマーグレードのツールは、強制力のある制御、監視、監査証跡を欠いているため不十分です。これらの手法は強制的な保護策ではなくユーザー行動に依存するため、予測可能なコンプライアンス違反を引き起こし、侵害リスクを高めます。

従来のファイル共有方法とコンプライアンス要件

| 方法 | Core | HIPAAギャップ |

|---|---|---|

| 誤送信、不整合な暗号化 | 信頼できるアクセス制御やエンドツーエンドの保護がない | |

| FTP/SFTP | 静的認証情報、限定的な可視性 | 監査と役割ベースの統制の不十分さ |

| 消費者向けクラウドツール | 公開リンク、ユーザー管理の権限 | PHIに対する企業統治がない |

| 手動/アドホックな方法 | USB 、未承認アプリ | 可視性またはポリシーの適用なし |

HIPAAセキュリティ規則§164.312(e)の伝送セキュリティ要件および電子PHI保護に関するHHSガイダンスに基づく。

HIPAA準拠Managed File Transfer 主要機能

MFT マネージドファイル転送)プラットフォームは、すべてのPHI転送において一貫した保護(暗号化)、検証(アクセス認証)、可視性(監査ログ記録)を強制的に適用する必要があります。中核機能は要求される保護対策に直接対応します:暗号化、アクセス制御、完全性検証、監査ログ記録、ポリシー適用、および第三者ガバナンス。

医療分野に特化したMFT 、大量のPHI交換、臨床ワークフロー、複雑なベンダーエコシステムに対応した機能により、汎用システムが確実に提供できる範囲を超えた制御を強化します。

HIPAA準拠のファイル転送にはどの暗号化規格が必要ですか?

HIPAAは、転送中のPHIが強力な業界標準の暗号化によって保護されることを求めています。実際には、これは以下のことを意味します:

- ファイルレベルおよび保存時暗号化のためのAES-256

- TLS 1.2 以上による転送中のデータ保護

- NIST(米国国立標準技術研究所)推奨アルゴリズムに準拠した暗号モジュール

- すべての内部、外部、自動化、および臨時の転送において一貫した執行

HHS HIPAAセキュリティ規則の伝送セキュリティに関するガイダンス(§ 164.312(e))によれば、暗号化は伝送中の不正アクセスを防止する主要な保護手段と見なされる。MFT 、暗号化要件がポリシー制御および役割ベースの設定に組み込まれていることを保証し、ユーザーが保護されていない経路を通じてPHIを送信することを防止すべきである。

アクセス制御とユーザー認証は、どのようにして不正なPHIアクセスを防止するのか?

PHIへのアクセスは、文書化された職務上の必要性がある個人およびシステムに限定されなければならない(HIPAAプライバシー規則§164.502(b)に基づく最小必要性の原則)。MFT 以下を通じてこれを実施すべきである:

- 可視性と転送権限を制限する粒度の細かいRBAC(ロールベースアクセス制御)

- 内部ユーザーと外部パートナー双方のためのMFA(多要素認証)

- 強力なシステム間認証、静的認証情報を証明書またはトークンに置き換える

- PHIを含むファイルの送信、受信、承認、または取得を管理するポリシーに基づく制限

これらの措置は、HIPAAのセキュリティ規則が求める中核的な要件を反映しています:本人確認、適切な承認、および不正開示の防止です。

HIPAA監査において必須となる監査証跡と報告機能とは何か?

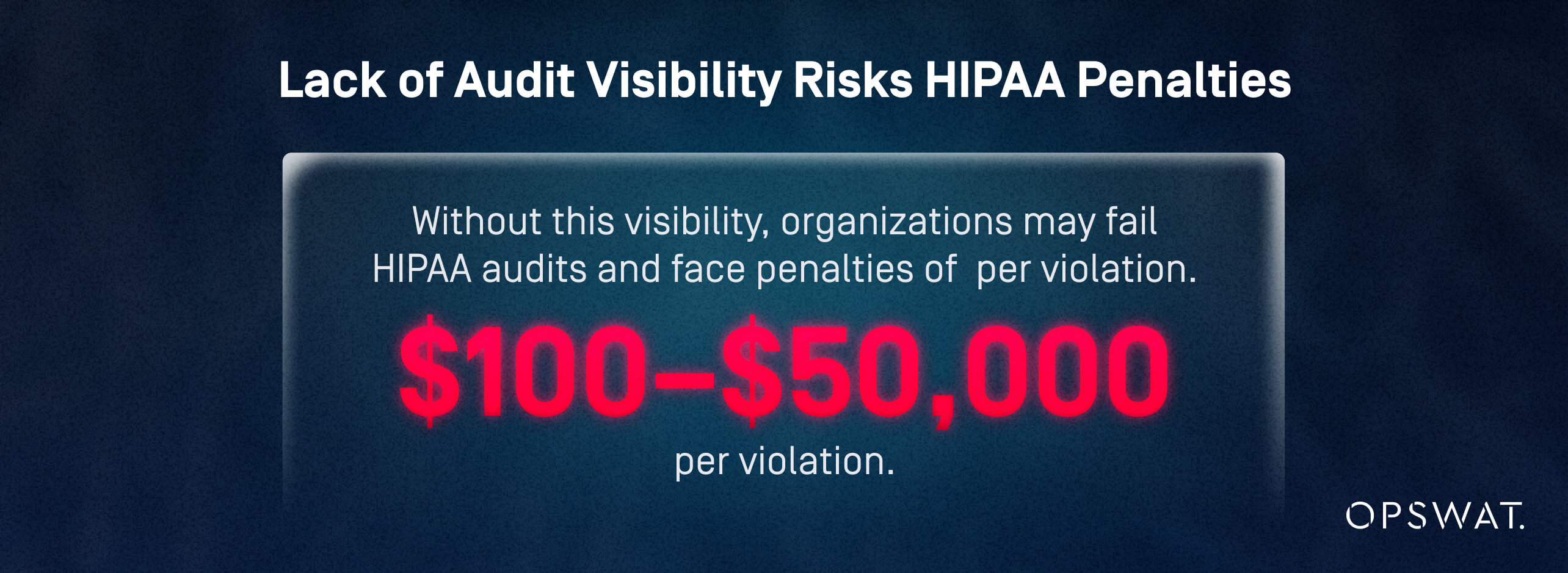

監査人は、すべてのPHI転送について完全なトレーサビリティを要求します。この可視性がなければ、組織は監査時にHIPAA準拠を証明できず、違反1件あたり100ドルから5万ドルの民事金銭的罰金を含む執行措置に直面する可能性があります。

MFT は以下を捕捉しなければならない:

- 誰がPHIにアクセスまたは送信したか

- どのファイルが、誰に、どのワークフローを通じて移動したか

- 送信、受信、失敗、削除アクションを示すタイムスタンプ付きイベント

- 転送中にファイルが改変されていないことを確認する整合性チェック

- 設定、ポリシー、および権限の変更に関する管理活動ログ

さらに、医療プログラムは以下の点で恩恵を受けています:

- 異常な転送やポリシー違反に対するリアルタイム監視とアラート

- 調査または監査のためにログが利用可能な状態を維持する保持ポリシー

- HIPAA照会に対応した、エクスポート可能で監査対応のレポート

MFT 、サードパーティベンダーとのSecure どのようにサポートしますか?

MFT 、管理されたオンボーディング、分離された転送チャネル、およびすべてのベンダー接続に対するポリシー駆動型のガバナンスを適用することで、安全なサードパーティとのコラボレーションを支援します。医療業界は、検査機関、請求処理会社、画像診断センター、専門医療提供者など広範なネットワークに依存しています。コンプライアンス対応のMFT 、外部データ交換を安全かつ管理された状態で行う必要があります。

MFTの主要機能

- 事前定義された役割、承認プロセス、有効期限による外部ユーザーのオンボーディング管理

- 各パートナーごとに分離され、ポリシーによって強制される転送チャネル

- メール添付ファイルや管理されていないリンクを排除Secure

- パートナーのテクノロジーに関わらず、暗号化とアクセス制御を自動的に実施する

- すべてのサードパーティ転送(失敗または未承認のワークフローを含む)に対する一元的な可視性

HIPAAはまた、PHIを扱うベンダーがBAA(業務提携契約)に基づいて運営することを要求しています。MFT は、契約上の義務が技術的保護措置と一致することを保証するため、BAAの整合性と文書化を通じてパートナーのオンボーディングを効率化すべきです。

Managed File Transfer 効率的なHIPAA監査とコンプライアンス報告を実現する方法

適切に設計されたMFT は、証拠を集中管理し、ポリシーを強制し、PHIの移動を継続的に可視化します。 これらの機能によりHIPAA監査が大幅に簡素化されます。分散したシステムから手動でログやスクリーンショット、アクセス記録を収集する代わりに、MFT 全てのファイル転送活動を単一の検索可能な信頼できる情報源に集約します。これにより監査準備時間が短縮され、文書化の精度が向上し、監査合格率の向上を支援します。

医療分野に特化したMFT 、HIPAAセキュリティ規則に規定される通信セキュリティ、アクセス制御、監査可能性に関する要件にも準拠しています。これらの製品に組み込まれた制御機能は、監査人が求める要素——一貫した保護対策、完全な記録、およびPHI転送が管理下にあることの証明——を満たしています。

MFT どのような文書と証拠を要求しますか?

HIPAA監査人は通常、以下のことを実証する証拠を要求します:

- 誰がPHIにアクセスまたは送信したか

- どのファイルが、誰に、どのポリシーに基づいて移動されたか

- 各転送が発生したとき(成功、失敗、再試行を含む)

- 完全性と暗号化がどのように実施されたか

- 権限の更新やワークフローの変更などの管理上の変更

MFT 、この情報の収集と保持を自動化します。例えば、MetaDefender File Transfer™の詳細な監査ログとレポート機能は、ユーザー活動、ファイルライフサイクル、システムイベント、ジョブ実行を集中管理ビューから捕捉します。これは、対象事業体がすべてのPHI関連システムについて完全な監査証跡を維持するというHIPAAの要件に直接合致します。

MFT 、HIPAA監査準備の時間とコストをどのように削減できるか?

MFT 、証拠の集中管理、コンプライアンスワークフローの自動化、および既製のレポート提供により、監査準備の時間とコストを削減します。手動による監査準備では、移転履歴の再構築、暗号化設定の検証、サイロ化されたシステム全体での不足証拠の追跡に、しばしば数日から数週間を要します。

MFT 、以下の方法を通じてそのオーバーヘッドを削減します:

- アクセス、転送、失敗、ポリシー適用をまとめた事前作成のコンプライアンスレポート

- 単一の画面でPHI伝送活動を表示する集中型ダッシュボード

- 必要な保護措置(暗号化、認証、承認)が一貫して適用され、文書化されることを保証するワークフロー自動化

- 複数のツールにまたがる手動でのデータ取得を不要にする検索可能なログ

MetaDefender Managed File Transfer 、ポリシーベースの自動化、監督者承認フロー、視覚的オーケストレーションManaged File Transfer 、チームがPHIの移動方法とコンプライアンス記録方法を標準化できるようにします。これらの効率化により、監査準備時間の測定可能な短縮と是正措置の削減が実現します。

継続的なコンプライアンス監視とリスク低減を支援する機能とは?

MFT 、ファイル活動を継続的に監視し、異常を検知し、すべての転送においてポリシー制御を実施することで、継続的なHIPAA準拠をサポートします。HIPAA準拠は監査時のみ評価されるものではなく、継続的に維持されなければなりません。

MFT 、以下の継続的なコンプライアンスを強化します:

リアルタイムアラート:異常な送金、不正アクセス試行、または承認済みワークフローからの逸脱を検知します。

異常検出と完全性チェック:不正利用や侵害を示唆する可能性のある、不審なファイル動作や予期せぬ変更を特定する。

すべての転送におけるポリシー適用: 暗号化、認証、承認要件が一貫して適用されることを保証し、手動エラーや場当たり的な回避策を排除します。

集中管理による可視性:内部システムと外部パートナー間のファイル移動を監視します。MetaDefender Managed File Transfer 、転送、アクセス、システムイベントに対する完全な可視性をManaged File Transfer 。

高度な脅威対策:医療監査官は、PHIがマルウェアや改ざんから保護されているかどうかをますます厳しく検証しています。OPSWAT MFT (マルチスキャン、コンテンツ無害化と再構築、脆弱性評価など)OPSWAT、ファイル経由の脅威リスクを大幅に低減します。

これらの機能は一体となって、積極的なコンプライアンスを実現します。具体的には、報告義務が発生する事態に発展する前に問題を発見し、個人健康情報(PHI)漏洩の可能性を低減し、監査担当者に対して継続的モニタリングの確かな証拠を提供します。

医療機関におけるSecure 転送のベストプラクティス

コンプライアンスおよびリスク担当責任者にとって、PHI(保護対象医療情報)の転送を安全に実施するには、MFT だけでは不十分です。規律あるプロセス、明確なポリシー、そして一貫したユーザー行動が求められます。HIPAAの保護措置は技術的対策と同様に行政的対策も重視しており、組織は技術とガバナンス、トレーニング、監視を組み合わせる必要があります。目標は、すべてのPHI転送が予測可能で、強制力があり、監査可能な経路をたどることを確実にすることです。

HIPAA準拠のファイル転送ポリシーを策定する手順は何ですか?

ファイル転送ポリシーでは、PHIの移動方法、移動を許可された者、および各段階で適用すべき管理措置を定義すべきである。明確かつ徹底されたポリシーは、PHIの漏洩リスクを低減し、スタッフの行動をHIPAAの管理上の保護措置の要件に適合させる。

強力な政策は次のことを行うべきである:

1. 許容される利用を定義する

PHIが移転される場合を明示し、承認された方法、および使用が義務付けられるシステム(MFTを含む)を規定する。

2. ユーザーおよびシステムの認証ルールを確立する

ファイル転送における詳細な役割ベースのアクセス制御、必要な認証メカニズム、および承認ワークフローを定義する。

3. 暗号化と完全性保護を要求する

HIPAAの送信保護措置に準拠した承認済み暗号化規格および検証手順の使用を義務付ける。

4. 文書の保存及び廃棄に関する要件

組織およびHIPAAの要件に沿って、ログ、証拠、転送ファイルの保存期間を設定する。

5. エスカレーションおよびインシデント対応手順の概要

転送失敗、疑わしい侵害、ポリシー違反、およびパートナー問題に関する報告手順を定義する。

6. サードパーティのガバナンスを統合する

ビジネスアソシエイト契約を要求し、外部パートナー向けのオンボーディング/オフボーディング手順を定義する。

7. 定期的に見直しと更新を行う

ポリシーは少なくとも年1回、あるいは業務フロー、システム、規制が変更された場合にはそれより早く見直すべきである。

医療従事者はSecure トコルについてどのように訓練されるべきか?

訓練により、技術的保護措置が正しく一貫して使用されることが保証される。

効果的なプログラムは以下をカバーします:

Core トピック

- 承認済みファイル転送ツールとワークフロー

- 受信者の身元と権限の確認方法

- 承認されていない方法(メール添付ファイル、個人用クラウドツール、USB )の使用を避ける

- 失敗したまたは不審な送金の認識と報告

- PHI(保護対象健康情報)と最小限必要性の原則の理解

頻度

- 初期導入

- 年次更新研修

- システム、ワークフロー、またはポリシーが変更された際のジャストインタイム研修

評価方法

- 短いクイズやシナリオベースの演習

- シミュレートされたエラー(例:宛先不明の送金)による期待値の強化

- 繰り返し誤りを犯すユーザーに対する重点的なフォローアップ

対処すべき一般的なユーザーエラー

- 誤った宛先への送信

- 暗号化されていない、または承認されていない通信経路の使用

- 間違ったファイルをアップロードする

- 個人用または共有デバイス上のファイルの不適切な取り扱い

トレーニングでは、正確性、検証、MFT の一貫した使用を重視すべきであり、これによりスタッフは必要な管理を回避する慣行を避けることができる。

継続的なファイル転送のセキュリティにおいて追跡すべき主要な指標とは何か?

医療機関は、安全なファイル転送のパフォーマンスを監視するために特定の指標を追跡すべきです。継続的な監視は、HIPAA準拠の積極的な取り組みと業務の安定性を支えます。主要なKPIには以下が含まれます:

転送失敗率または不完全転送率:高い失敗件数は、システムの問題、プロセスの不備、またはパートナー側の問題を示している可能性があります

アクセス異常:予期しないユーザー、営業時間外の活動、または繰り返される認証失敗は、不正アクセス試行の兆候となる可能性があります

ポリシー違反:必要な暗号化、承認、またはワークフローを回避する転送は追跡および調査されるべきである

第三者パフォーマンス:契約上の義務およびHIPAA義務が履行されるよう、パートナーの成功率、遅延、セキュリティ例外を監視する

監査結果と是正サイクル時間:繰り返し発生する課題とその解決速度を追跡し、コンプライアンス対応態勢を維持する

脅威検知イベント:高度な脅威防止技術(例:マルウェアスキャン、CDR、脆弱性評価)が問題を検知した場合、反復するパターンは潜在的なリスクを示唆する可能性がある

これらの指標は継続的な改善を推進します:プロセスの弱点の特定、ポリシーの有効性の検証、研修ニーズの優先順位付け、そしてHIPAAが求める監視とリスク管理の要件との一貫した整合性の確保。

Managed File Transfer 比較:医療特化型プラットフォームと汎用プラットフォーム

コンプライアンスおよびリスク担当者は、MFT 評価する際に、単に「HIPAA対応」であるプラットフォームと、大量のPHIワークフロー向けに設計されたプラットフォームを区別すべきである。HIPAAは、PHIを扱うすべてのシステムにおいて、ファイル転送のセキュリティ、アクセス制御、監査に関する一貫した保護措置を求めている。

医療組織が求めるスケーラブルで信頼性が高く、業界で信頼されたソリューションは、PHIワークフロー向けに特別に設計されたプラットフォームによって実現されます。医療分野に特化したMFT 、高度な脅威防止機能や臨床システムとの連携をデフォルトで組み込み、これらの要件を満たしています。

主要なHIPAA準拠MFT のセキュリティおよびコンプライアンス機能はどのように比較されるか?

MFT 、施行力、監査の深度、自動化、脅威防止機能において差異があります。以下は、汎用的な「HIPAA対応」MFT 、MetaDefender 高度な脅威防止技術MetaDefender Managed File Transfer MFT 簡略化されたMFT 。

従来のMFT ファイル転送チャネルのみを保護するのとは異なり、MetaDefender Managed File Transfer 、多層的な脅威防止、CDR、脆弱性評価、サンドボックス分析によりファイル自体をManaged File Transfer 。

HIPAA準MFT 型 vs 医療業界特化型MFTソリューション

| 能力 | 汎用MFT 「HIPAA準拠」) | 医療分野向けMFTFT (例:MetaDefender MFT) |

|---|---|---|

| 転送中および保存時の暗号化 | 標準ベースの暗号化、多くの場合設定可能 | すべてのワークフローにおいて強力な暗号化ポリシーを強制し、ユーザーの選択権を最小限に抑える |

| アクセス制御と承認 | 基本的なロールベースのアクセス制御(RBAC)、オプションの承認 | 細粒度のRBAC、監督者承認フロー、およびPHI向けポリシーベースルーティング |

| 監査ログ記録と報告 | 標準アクティビティログ | ユーザー、ファイル、ジョブ、システムイベントの詳細な監査証跡に加え、コンプライアンス対応のためのエクスポート可能なレポート |

| 脅威の防止 | アンチウイルスか、それともなし | 多層ファイルセキュリティ:マルチスキャン、コンテンツのサニタイズ、脆弱性評価 |

| 統合と自動化 | 一般的なITツール用コネクタ | ポリシー駆動型ワークフロー、ビジュアルオーケストレーション、および統合 |

| デプロイメントオプション | 多くの場合クラウドファースト | 規制対象環境およびオフライン環境向けの柔軟なオンプレミスおよびハイブリッド展開 |

医療分野におけるSFTP、MFT、Cloudファイル共有の長所と短所とは?

SFTP、クラウドファイル共有ツール、MFT 、HIPAA準拠の観点においてそれぞれ固有の利点と制限を有しています。ほとんどの病院および医療システムにおいては、PHIを含む転送にはセキュリティを最優先MFT を標準とすべきであり、SFTPおよびクラウドツールは厳密に範囲が限定された低リスクのユースケースに限定されるべきです。

SFTP、クラウドツール、MFT の長所と短所

| アプローチ | 長所 | 医療分野における欠点/HIPAAの文脈 | 最適 |

|---|---|---|---|

| SFTP | 広くサポートされている;FTPよりも優れている;転送中のデータを暗号化できる | 可視性と報告機能の制限;静的認証情報;手動ワークフロー;PHIに対する脆弱なガバナンス | ボリュームが低く、ガバナンスが別で管理されるポイントツーポイントのシステム統合 |

| 汎用クラウドファイル共有 | 使いやすい;迅速な共同作業;mobile | ユーザー管理の権限、公開リンク、不明確なデータ保管場所、限定的なPHIガバナンス | 非PHI連携;主要なPHI転送メカニズムとしては推奨されない |

| MFT マネージドファイル転送] | 中央管理、ポリシーベースの自動化、統合暗号化、監査、およびアクセス制御 | 実装努力とプロセスの調整が必要 | PHI転送の主要な手段、特にHIPAA監査対応と複数当事者間ワークフローが優先事項となる場合 |

医療コンプライアンス監査において、どのManaged File Transfer 最良のサポートを提供しているか?

医療分野で優れたサービスを提供するベンダーは通常、以下を提供します:

- 医療事情を考慮したサポートモデル:24時間365日対応、臨床業務に整合したサービスレベル契約(SLA)、HIPAA要件に精通したスタッフ

- BAA対応契約:標準的なBAA、責任範囲の明確な区分、および製品管理機能をHIPAA保護措置にマッピングした文書化

- 監査対応支援サービス:事前構築済みコンプライアンス報告書テンプレート、ポリシー設定に関するガイダンス、監査時の証拠書類作成支援

- セキュリティ最優先のロードマップ:高度な脅威防止、vulnerability detection、SIEMおよびSOCワークフローとの統合への継続的な投資

OPSWAT 、以下の要素を組み合わせたセキュリティ最優先MFT で他社とのOPSWAT :

- マルチスキャン、コンテンツサニタイズ、脆弱性評価、サンドボックス化といった高度な脅威防止技術による多層的なセキュリティ

- 規制環境向けにカスタマイズされたポリシーベースのファイル転送自動化、監督者承認、集中管理による可視性と制御

- コンプライアンス重視のログ記録とレポート機能により、ファイルの移動とアクセスに関するエンドツーエンドの追跡可能性を提供し、HIPAA監査を簡素化します。

コンプライアンスおよびリスク管理責任者にとって、セキュリティの深さ、監査対応可能な証拠、医療業界に精通したサポートを兼ね備えたベンダーこそが、監査の摩擦を軽減し、長期的にHIPAAコンプライアンスを強化する上で最適な立場にある。

医療Managed File Transfer HIPAA準拠Managed File Transfer の導入手順

医療環境においてセキュリティを最優先MFT を導入するには、体系的な計画立案、HIPAA保護措置との整合性確保、臨床部門・IT部門・コンプライアンス部門・ベンダーチーム間の連携が不可欠である。目的は、一貫性に欠けリスクの高いファイル転送慣行を、既存システムと緊密に連携しつつ業務への影響を最小限に抑えた、標準化され監査可能なワークフローに置き換えることにある。

病院環境においてManaged File Transfer を導入するための主要な手順は何ですか?

初期計画の一環として、チームは正式なリスク評価を実施し、現在の脆弱性を特定するとともに、MFT がHIPAAの管理上および技術上の保護措置の要件に準拠していることを確認すべきである。

実用的な、再現可能な実装手順には以下が含まれます:

1. 要件とリスクの評価:個人健康情報(PHI)のワークフロー、規制要件、統合ポイント、および成功指標を特定する

2. ソリューションアーキテクチャの設計とステークホルダーの調整:デプロイメントモデルの選択、ガバナンス役割の定義、コンプライアンス、IT、セキュリティ、臨床チームの調整

3. セキュリティポリシーと統合の設定:ルーティング、承認、アクセス制御、保存ルールを設定し、Metascan™Multiscanning MFT 統合する

4. ワークフローのテストとユーザー教育:転送処理、ログ、アラート、監査対応態勢を検証し、承認済みワークフローについて管理者およびエンドユーザーを教育する

5. 開始、監視、改善:段階的に展開し、主要なパフォーマンス指標を追跡し、導入後のレビューを実施する

医療機関は、MFT 既存の電子健康記録(EHR)およびMFT どのように統合できるか?

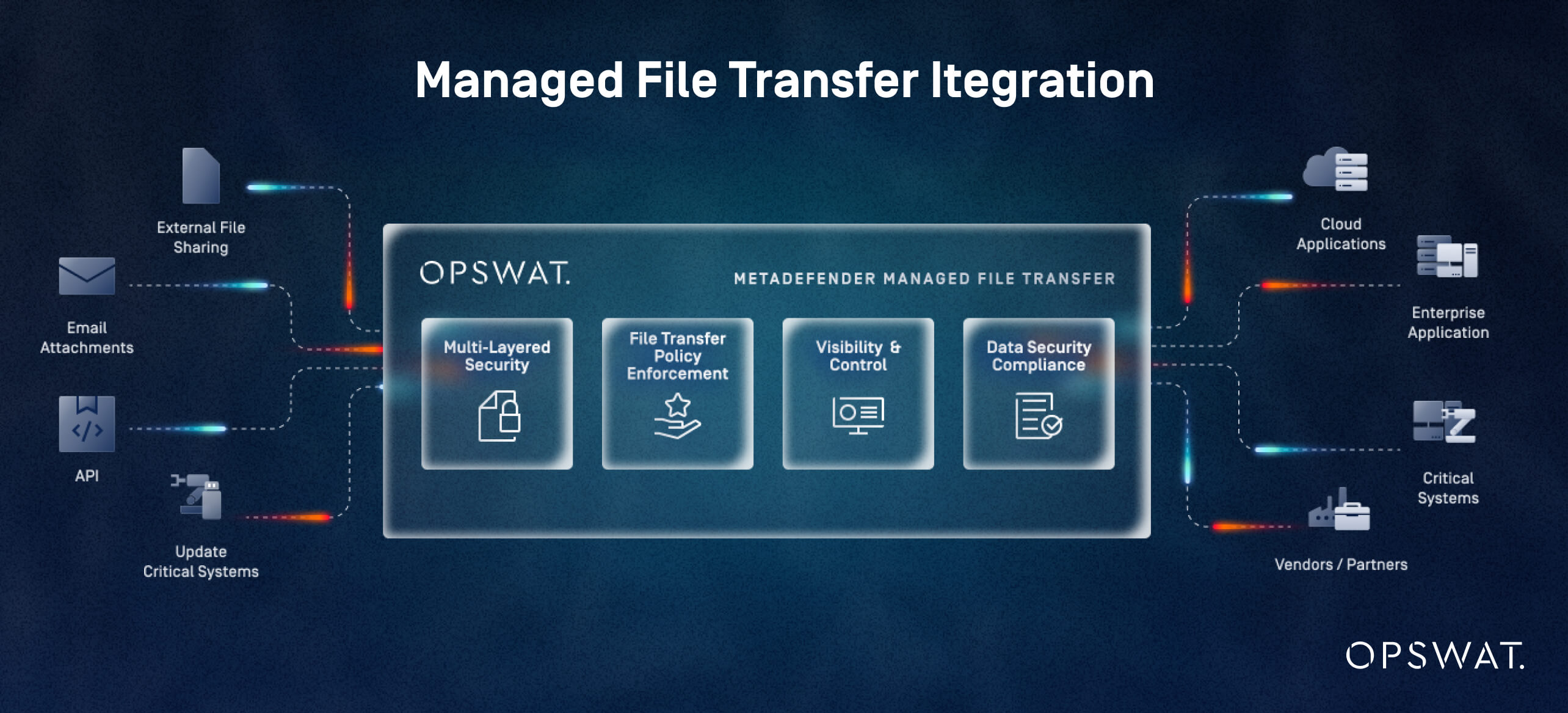

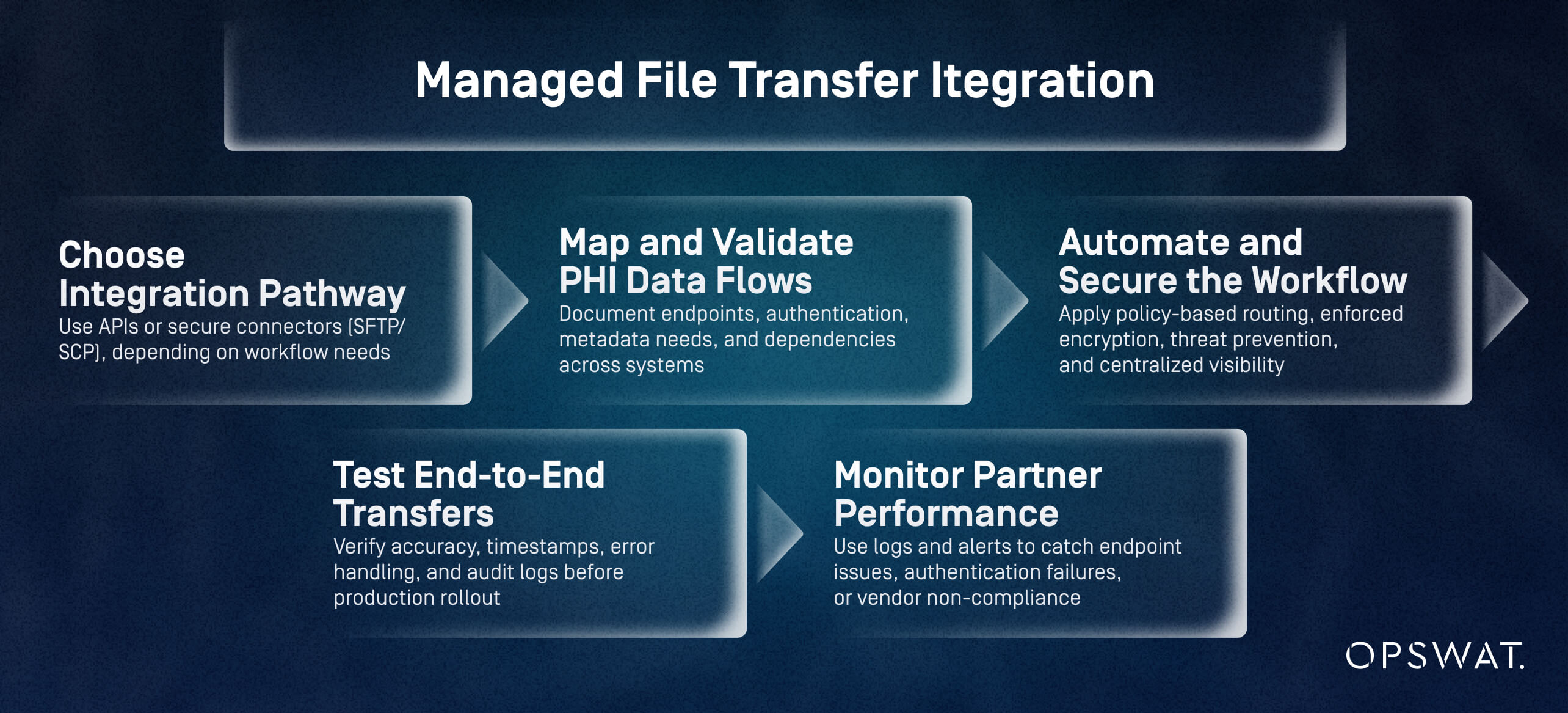

医療機関は、安全な接続方法の選択、PHIフローのマッピング、ファイル転送ポリシーの自動化を通じて、MFT EHRおよびベンダーシステムMFT 統合する。EHRと隣接するベンダーシステムは膨大な量のPHIを交換するため、統合は成功の重要な要素となる。

効果的なMFT 5つのステップ:

- 統合パスを選択:ワークフローの要件に応じて、APIまたはセキュアコネクタ(SFTP/SCP)を使用します

- PHIデータフローのマッピングと検証:エンドポイント、認証、メタデータ要件、およびシステム間の依存関係を文書化する

- ワークフローの自動化とセキュリティ強化:ポリシーベースのルーティング、強制暗号化、脅威防止、集中管理による可視化を適用

- エンドツーエンド転送のテスト:本番展開前に正確性、タイムスタンプ、エラー処理、監査ログを確認する

- パートナーのパフォーマンスを監視する:ログとアラートを活用し、エンドポイントの問題、認証失敗、またはベンダーのコンプライアンス違反を検知する

レガシーなファイル転送方法からMFT(マネMFTドMFT・トランスファー)への移行におけるベストプラクティスとは?

MFT 移行のベストプラクティスMFT 、転送リスクの評価、ワークフローのマッピング、並行稼働の検証、プロセス移行時のガバナンスの精緻化MFT 。大半の医療機関は、電子メール、SFTP、手動アップロード、共有フォルダといった複数の手段から移行する。

構造化された移行

- リスクを分析し、ワークフローの優先順位を決定する:PHI(保護対象医療情報)を多く含む、またはリスクの高い転送経路(メール、手動アップロード、共有フォルダ)を特定し、それらを優先的に移行する

- マップデータを準備し、新しいワークフローを定義する:ルーティング、命名規則、保持ルール、システム依存関係を定義する

- 段階的な移行と並行検証:レガシーワークフローとMFT 同時に実行し、整合性、ルーティング、監査ログを検証する

- ガバナンスの最適化と更新:脅威予防の適用、ワークフローの改善、ポリシーの更新、および得られた教訓に基づくユーザー教育を実施する

医療コンプライアンスと患者データ保護Managed File Transfer の価値測定

MFT 、HIPAA準拠の強化、情報漏洩リスクの低減、およびPHIワークフローの効率化を実現します。暗号化、アクセス制御、脅威防止、完全な監査証跡を徹底することで、組織は規制面と運用面の両方でROIを獲得します。

MFT データ侵害やコンプライアンス違反の罰則リスクをどのようにMFT するのか?

MFT 、PHI漏洩の主な原因である暗号化されていない転送、不正アクセス、ユーザーエラー、不十分なログ記録をMFT 軽減します。医療業界特化型プラットフォームは、高度な脅威防止技術を用いてリスクをさらに低減します。

主なリスク低減の成果:

- 強制的な暗号化とアクセス制御

- マルウェアおよびゼロデイ脅威からの保護

- HIPAA調査を支援する完全な監査証跡

- 規制上の罰則および是正費用の発生可能性が低い

最適化されたファイル転送プロセスの測定可能な成果とは何か?

電子メール、SFTP、手動ワークフローからMFT 移行する組織では、MFT 以下の面で効果が見られます:

コンプライアンス対応準備

- より迅速な証拠の取得

- 包括的でエクスポート可能なログ

業務効率

- 転送失敗の減少

- ポリシーベースの自動化による手動介入の削減

エラーとインシデントの削減

- 誤送信ファイルの減少

- リアルタイムアラートによる異常活動の早期検知

脅威の防止

- 臨床システムに到達する有害ファイルの大幅な減少

コンプライアンス担当者は、MFT 価値をステークホルダーにどのように示すことができるか?

ステークホルダーはリスク、コスト、および業務への影響に対応する。コンプライアンスリーダーは以下の方法で価値を明確に示せる:

主なメッセージ

- 強化された安全対策による規制リスクの低減

- 侵害発生の可能性と対応コストの低減

- 監査指摘事項の減少と監査サイクルの短縮

- 運用信頼性の向上とベンダー連携の強化

組織の優先事項へのリンク

- 患者安全:信頼性の高いPHI(保護された健康情報)の移動は、医療の遅延を減少させる

- 財務安定性:ペナルティとダウンタイムを回避し、利益率を保護

- 組織的信頼:強化されたPHI保護が評判とパートナーの信頼を支える

- デジタルトランスフォーメーション:MFT 近代化の安全な基盤をMFT

MetaDefender MFT 高度な脅威防止技術MFT HIPAA準拠の強化、PHI漏洩リスクの低減、医療エコシステム全体での安全なコラボレーションの効率化にどのように貢献するかについて、OPSWAT にご相談いただくか、本日デモをご請求ください。

よくある質問

医療組織向けに完全なHIPAA準拠を実現する、主要なマネージドファイル転送ソリューションは何ですか?

暗号化、アクセス制御、ポリシー自動化、完全な監査証跡を強制するソリューションは、HIPAAの要件を満たします。MetaDefender Managed File Transferなどの医療向けプラットフォームは、汎用ツールではしばしば不足する追加の脅威防止機能とコンプライアンス報告機能を提供します。

医療分野でHIPAA準拠を確保するために、MFT にはどのような機能を求めるべきですか?

強制暗号化、細粒度RBAC、多要素認証(MFA)、詳細な監査ログ記録、ポリシーベースの自動化、安全なサードパーティ連携、高度な脅威防止(例:マルチスキャン、CDR、脆弱性評価)。

HIPAA準拠性とセキュリティ機能の観点から、さまざまなマネージドファイル転送プロバイダーを比較するとどうでしょうか?

多くのプロバイダーは暗号化と基本的なログ記録をカバーしていますが、医療に特化したプラットフォームは、PHIを大量に扱う環境に必要な監督者承認、高度な脅威検知、詳細なレポート作成、柔軟な導入モデルを追加しています。

MFT 、監査時にHIPAA準拠を証明するためにどのような文書や監査証跡を提供しますか?

監査ログには、ユーザー活動、ファイル移動、システムイベント、承認、暗号化状態、転送結果が表示されます。MetaDefender Managed File Transfer 、コンプライアンス審査向けに一元化されたエクスポート可能なレポートManaged File Transfer 。

HIPAA準拠のため、管理されたファイル転送システムにおいて、ロールベースのアクセス制御と暗号化をどのように実装すればよいですか?

RBACを設定し、役割ごとにPHIへのアクセスを制限し、MFAを必須とし、すべてのワークフローに強制的な暗号化(例:AES-256、TLS 1.2以上)を適用する。HIPAA伝送保護策では、これらの保護がデフォルトで期待される。

マネージドファイル転送ベンダーはビジネスアソシエイト契約(BAA)を提供していますか?また、それらには何が含まれるべきですか?

はい。BAA(業務委託契約)では、PHI(保護対象健康情報)の保護責任、漏洩通知要件、許可された利用方法、およびHIPAAの伝送・アクセス制御に関する保護措置に沿ったセキュリティ要件を定義すべきです。

医療分野におけるHIPAA準拠のMFT の一般的なコストとライセンスモデルはどのようなものですか?

価格は導入形態(クラウド、オンプレミス、ハイブリッド)、導入規模、追加技術によって異なります。ほとんどのベンダーはサブスクリプションまたは永久ライセンスを提供しており、総コストにはコンプライアンス報告、ワークフロー自動化、統合脅威防止の費用が含まれます。

レガシーなファイル転送方法からHIPAA要件MFT 移行する際のベストプラクティスは何ですか?

現在のリスクを評価し、PHIワークフローをマッピングし、段階的に移行し、並行検証を実行し、初日から高度な脅威防止機能を組み込む。ワークフローの移行に伴い、ポリシーとトレーニングを更新する。