隔離された運用環境におけるファイル転送の保護

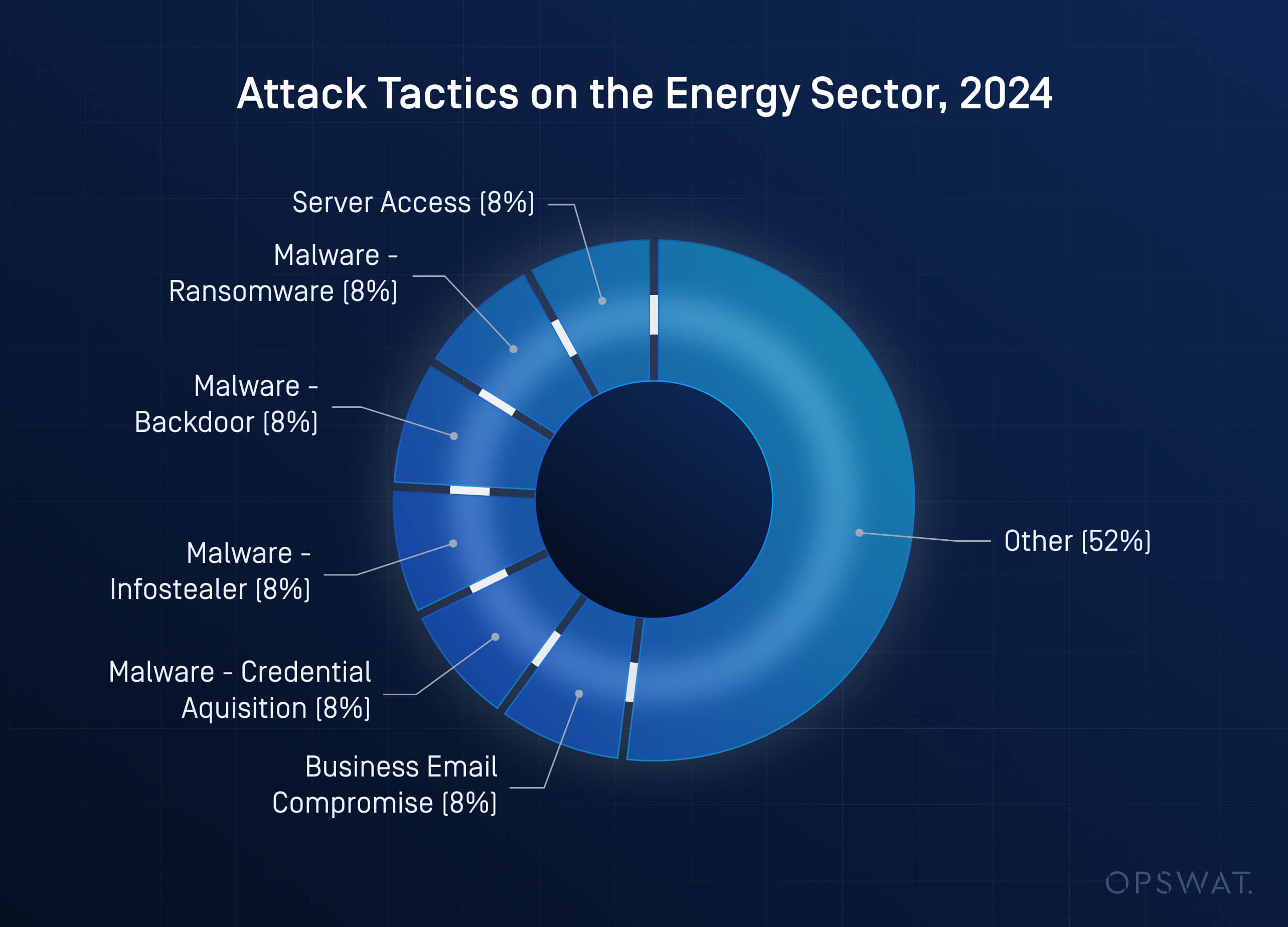

公益事業部門は、標的型マルウェア、ランサムウェア、ゼロデイ攻撃など、特にOT(運用技術)システムが外部ソースからデータを取り込む必要がある場合、持続的なサイバー脅威に直面し続けている。IBMのX-ForceThreat Intelligence Indexによると、エネルギー公益事業は2024年に最も標的とされる第4位の業界であった。

公益事業のデジタル化が進むにつれ、診断レポート、パッチファイル、システム更新などの外部ファイルを、内部資産を公開することなく処理する必要性が、中核的な要件となっています。このような転送には、サードパーティ・ベンダーや、適切に管理されなければマルウェアの侵入やコンプライアンス違反のリスクが高いUSB ドライブなどのポータブル・メディアが関与することがよくあります。

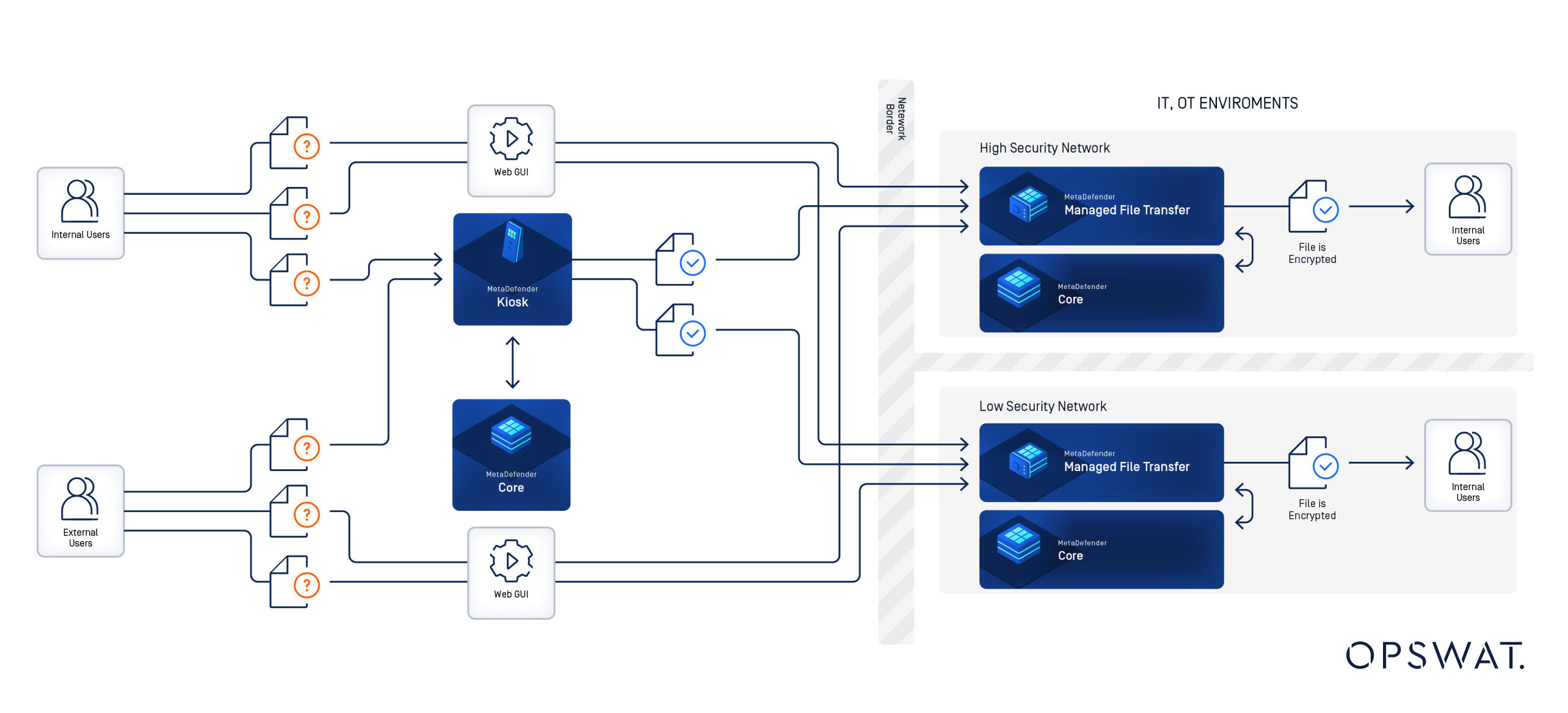

これらのリスクを軽減するため、同社はファイル転送プロセスをそれぞれの信頼ゾーン内に完全に封じ込めるセグメント化されたアーキテクチャを採用しました。MetaDefender Managed File Transfer MFT)(MFT) および MetaDefender Core は、低セキュリティ(外部向け)環境と高セキュリティ(内部向け)環境の両方に導入されました。各環境は独立して動作し、ゾーン間の直接接続はありません。ファイルは現在、ゾーン固有のセキュリティポリシーに従ってスキャンおよび処理され、外部からの送信が内部の安全対策を経由しないことが保証されています。

内部および外部ソースからのポリシーベースのファイルアップロードの実施

同社の運用プロセスでは、社内のエンジニアリングチームと外部の請負業者の両方からファイルを安全に取り込む必要があります。これらのファイルには、システム診断、パッチパッケージ、アップデートペイロードが含まれることがあり、内部システムを危険にさらすことなく、保護されたOT環境に導入する必要があります。

MetaDefender ソリューションを採用する以前は、これらの転送は、共有ドライブ、安全でないファイル転送、物理的なメディアの受け渡しなど、手動手順やその場しのぎのツールに頼ることが多くありました。特にUSB配送は、スキャン手順が標準化されていなかったため、マルウェアの侵入や一貫性のないポリシー適用のリスクがありました。

この問題に対処するため、組織は低セキュリティ環境と高セキュリティ環境MetaDefender Managed File Transfer MFT)MetaDefender Core 導入した。ファイルの提出(MetaDefender USB MetaDefender Kiosk MetaDefender Managed File Transfer MFT)認証済みWebインターフェース(WebGUI)からのもの)は、各ゾーン内で独立して処理され、USB ネットワーク経由のファイルに対してポリシーに基づくアップロードが実施される。

MetaDefender Kioskは、ネットワークに入る前にリムーバブルメディアをスキャンするためのアップロードステーションを提供し、一方ウェブベースのアップロードはローカルで管理されたアカウントを通して認証されたユーザに制限されます。すべてのファイルは、MetaDefender Core使用したコンテンツタギングやディープスレットインスペクションを含む、ゾーン固有のルールに従ってスキャンされます。これにより、ゾーン間で共有されたインフラストラクチャにさらされることなく、提出物が安全に処理されることが保証されます。

この構造により、同社は、低セキュリティ・ネットワークと高セキュリティ・ネットワーク間の完全な運用分離を維持しながら、必要に応じてファイルのアップロードを許可することができる。また、すべてのアップロード、ユーザーアクション、ポリシー決定の完全な監査ロギングとトレーサビリティを保証し、内部ポリシーの一貫した実施を可能にし、監査とコンプライアンス要件を満たすのに役立ちます。

OPSWATソリューション:セグメント化された環境におけるMetaDefender Managed File Transfer MFT)

同社は、セグメント化されたネットワーク環境において安全に動作するファイル転送技術の必要性を認識した後、MetaDefender Managed File Transfer MFT)を選択した。基本的な要件は、内部ユーザーから外部サプライヤーまで、各環境内での安全なファイルアップロードを可能にすると同時に、低セキュリティゾーンと高セキュリティゾーンの厳格な分離を維持することであった。

ソリューションは完全に独立した2つの環境として展開された。MetaDefender Managed File Transfer MFT)Core 各インスタンスが、低セキュリティゾーンと高セキュリティゾーンにそれぞれ別々にCore 。各インスタンスは自律的に動作し、独自のセキュリティポリシーとスキャンワークフローをすべての受信ファイルに適用する。

MetaDefender Kioskは、USB メディアの安全な転送を可能にするため、主要なアップロードポイントに設置されました。これらのキオスクは制御されたアップロードステーションとして機能し、ユーザーは内部ネットワークに直接アクセスすることなくファイルをスキャンして送信することができます。ウェブベースのアップロードもサポートされ、ユーザーはローカルで管理されたアカウントで認証されます。これにより、内部ディレクトリサービスを公開することなく、安全な提出が保証されます。

セグメント化され、ポリシーで制御されたファイル・ワークフローとレイヤー化された脅威検知を各環境で実施することで、同社は外部と内部のファイルを扱うための安全で監査可能なプロセスを確立した。ゾーン間でファイルが転送されることはないため、信頼の境界を越えることはなく、必要な場所へのファイル配信が可能になりました。

OPSWAT Technologiesが提供する3つの主要能力

ファイルのスキャン

Kiosk MetaDefender Managed File Transfer MFT) WebGUIを通じて送信されたすべてのファイルは、複数の脅威検出層の対象となります。ファイルは受信環境内でスキャンされ、 MetaDefender Coreにより受信環境内でスキャンされ、シグネチャベースおよび行動ベースの分析を適用して既知および未知の脅威を特定・ブロックします。スキャンポリシーは国家利益(SNI)コンテンツなどの機密ファイルタイプも識別可能であり、規制枠組み下での適切な取り扱いを保証します。

ゾーン別認証

外部ユーザーは、各環境内で独立して管理されるローカルアカウントを使用して、MetaDefender Managed File Transfer MFT) WebGUI 経由でファイルを送信します。これにより、Active Directory 統合なしにローカルユーザー認証を通じたゼロトラストアクセス制御を実現します。すべてのユーザー操作は監査ログに記録され、特定のIDへの完全な帰属が保証されるため、説明責任と追跡可能性をサポートします。

自動ファイルルーティング

承認されたファイルは、ポリシーに従って各ゾーン内の事前定義されたストレージロケーション(指定されたSMB共有など)に自動的にルーティングされ、手作業によるリスクを軽減し、管理された配信経路を確保します。これにより、手作業を減らし、人為的ミスのリスクを排除し、審査されたファイルのみが運用環境に配信されるようにします。すべての転送はログに記録され、例外が発生した場合はポリシーで定義された応答が実行されます。

これらのコントロールにより、セキュリティ・ゾーン間の厳密な分離を維持しながら、一貫したガバナンスの下でファイルのアップロードや処理を行うことができる。

セグメント化されたポリシー主導のファイル・アップロードによるレジリエンスの構築

ファイル転送に対して階層化されたポリシー制御アプローチを採用することで、同社はファイル経由の脅威への曝露を大幅に低減しつつ、信頼ゾーン間の厳格な運用境界を維持している。MetaDefender Core 、USB からKiosk でスキャンされたファイルKiosk MetaDefender Managed File Transfer MFT)WebGUI経由で送信されたKiosk 深いコンテンツ検査Core 。

各ゾーンは独立してファイルを処理するため、セキュリティの境界を越えてファイルが移動することはない。自動化されたワークフローと詳細な監査ロギングを組み合わせたこのセグメンテーション戦略により、組織は運用の柔軟性を損なうことなく、社内のセキュリティポリシーと規制の期待に応えることができる。

脅威の状況が進化し、OT環境が依然として高価値の標的であり続ける中、このアーキテクチャは、ファイルの発信元がどこであろうと、安全で追跡可能なファイル処理のための将来を保証する基盤を提供します。

MetaDefender Managed File Transfer MFT)が、セグメント化された環境内での安全かつ監査可能なファイルアップロードと転送を組織で実施する方法を検討するには、今すぐ専門家に相談してください。