ほとんどの組織にとって、ウェブアプリケーションセキュリティは、OWASP(Open Web Application Security Project)の「ウェブアプリケーションセキュリティリスクのトップ 10」[1]に対処するために設計されたソリューションから始まります。これらのリスクには、SQL インジェクションやクロスサイトスクリプティング(XSS)のような、最も一般的なウェブアプリケー ション攻撃ベクトルが含まれます。しかし、OWASP は、制限のないファイルアップロード[2]のような、「アプリケーションに深刻なリスクをもたらす」何十もの追加的な脆弱性 も分類しています。

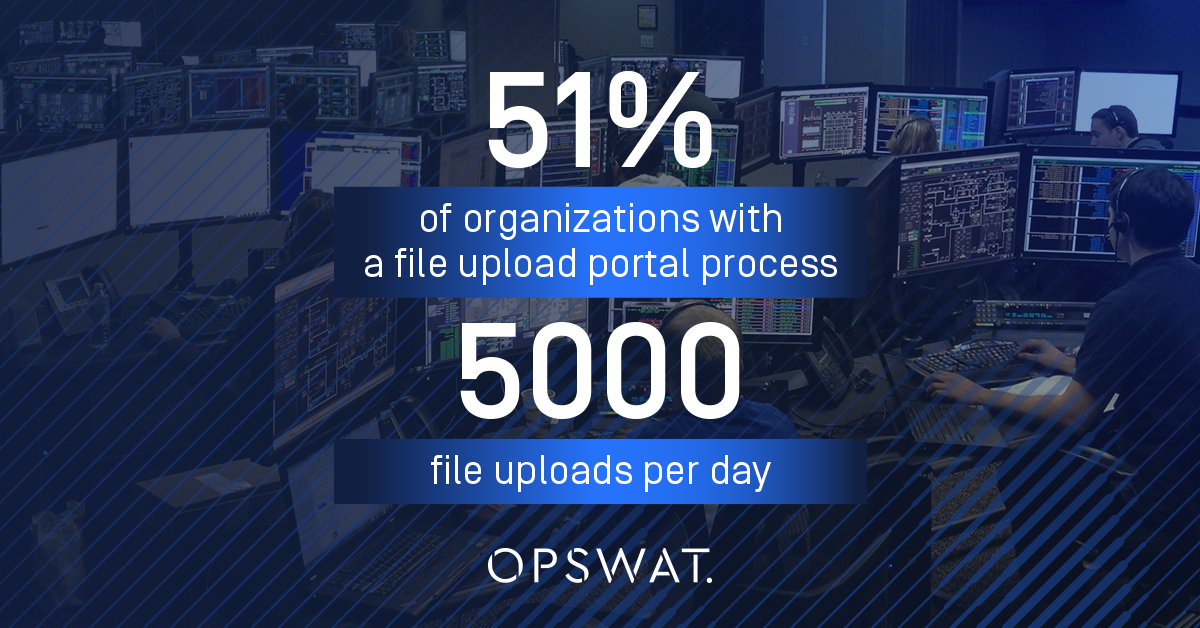

OPSWAT 調査対象企業のほぼすべて(99%)が、程度の差こそあれ、ファイルアップロードによるマルウェアやサイバー攻撃からの保護に懸念を抱いていることが明らかになりました。企業は、フォームやアプリケーションの送信、コンテンツの共有や共同作業など、さまざまな理由でファイルアップロードポータルを導入しています。ファイルアップロードポータルを導入している組織の半数以上(51%)は、1日あたり5,000件以上のファイルアップロードを処理しています。この量(サードパーティのソースからの送信を含む)は、ハッカーが悪用するための広い攻撃対象となります。

OPSWAT は、ファイルアップロードのセキュリティに関する 10 のベストプラクティスを推奨していますが、ファイルアップロードポータルを持つ組織のうち、10 のベストプラクティスすべてを完全に実施しているのはわずか 8 パーセントにすぎません。ファイルアップロードポータルを持つ組織の半数以上が、これらのベストプラクティスの半分未満しか実施していません。これは、特に標的型攻撃の急増を考慮すると、ウェブアプリケーションのセキュリティ戦略における大きな盲点です。

大きな課題は、進化を続け、ますます巧妙化するサイバー攻撃の性質である。組織は、従来の「チェック・ザ・ボックス」の防御策に頼ることはできない。中途半端な対策に頼ることは、誤った安心感をもたらし、重要なインフラストラクチャの保護に不可欠なゼロトラスト・アプローチに沿ったものではありません。このことを念頭に置いて、ここでは、ウェブアプリケーションセキュリティの神話を否定する必要があります。

神話その1:Firewall (WAF)があるからMy Secure だ

事実:ほとんどの組織にとって、Web アプリケーション・セキュリティは WAF から始まります。WAF は、ウェブサービスへの HTTP トラフィックを監視・制御するため、OWASP のトップ 10 に対処するのに理想的です。しかし、HTTPトラフィックを管理するWAFの機能は、Webアプリケーションを通じてアップロードされたファイルなど、他のタイプのトラフィックに対するより深い検査を提供することができないため、その限界でもあります。このため、攻撃や悪意のあるペイロードがホストされていても、検出されずに通り抜ける可能性があります。

神話その2:My アップロードできるファイルの種類を制限しているため、Secure 。

事実: 多くのファイルタイプに悪意のある実行ファイルが含まれている可能性があるため、特定のファイルタイプを制限することがベストプラクティスであることは事実です。例えば、ある組織が、文書の共有プロセスを合理化するために、顧客にファイルをアップロードする機能を提供する場合があります。この場合、.exeファイルをブロックすることは理にかなっています。しかし、.docや.pdfのような一般的な文書ファイルをブロックするのは逆効果です。マクロは、悪意のあるペイロードをダウンロードする悪意のあるコードを簡単に難読化することができます。組織は、CDR(Content Disarm and Reconstruction)のような予防ベースの技術を使用する方がはるかに良いでしょう。CDRは、ドキュメントの個々のコンポーネントから悪意のあるものを取り除き、「消費しても安全な」ファイルを提供します。

神話その3:My ウェブアプリケーションはSecure アンチウイルスエンジンでファイルアップロードをスキャンしているから。

事実:既知のマルウェアをスキャンすることも、ファイル・アップロード・セキュリティのベスト・プラクティスです。しかし、マルウェアは単一のAVエンジンを簡単にバイパスすることができます。しかし、複数のAVエンジンとマルウェア対策エンジンを統合することは困難であり、リソースを大量に消費します。OPSWAT の調査によると、99%以上の検出率を達成するには20以上のAVエンジンが必要ですが、組織の95%は20未満のAVエンジンを使用しています。また、AVエンジンによって、新しいマルウェアに対するレスポンスタイムも異なります。既知および未知のマルウェアに対する重要な防御機能であるCDR(Content Disarm and Reconstruction)は、ファイルを個々の要素に分解し、サニタイズして悪意のあるコンテンツを排除し、機能的なファイルに復元します。しかし、CDRを完全に導入している組織はわずか3分の1であり、AVよりもさらに少ない。

Secure Webアプリケーションのファイルアップロードセキュリティ

ウェブアプリケーションのセキュリティに関して言えば、組織はOWASPのトップ10やウェブアプリケーションファイアウォールの導入だけを超えて考える必要がある。実行可能ファイルをブロックすることでリスクは低減できるかもしれないが、一般的なドキュメントタイプをブロックすることは実行不可能である。同様に、マルウェアをスキャンする場合、単一のAVエンジンでは既知の攻撃のリスクは低減できても、ゼロデイ攻撃やAPTの影響を受けやすい。

OPSWATのMetaDefender プラットフォームは、ファイル・アップロード・セキュリティのための包括的なソリューションを提供し、複数の AV やDeep CDR のようなその他の主要テクノロジーとの同時スキャンを統合することによって、企業が Web アプリケーション・セキュリティのギャップを埋めるのを支援します。 MetaDefender Multiscanning30 以上の AV エンジンを統合し、既知のマルウェアの 99% 以上を検出します。 MetaDefender Deep CDRMetaDefender はまた、ファイルベースの脆弱性を検出し、4,500 以上の一般的なファイルタイプを検証することができます。これは、ファイルアップロードセキュリティのその他の重要なベストプラクティスです。

OPSWAT Webアプリケーション・セキュリティ・レポート2021をお読みいただき、今日のWebアプリケーション・セキュリティの動向についてご確認ください。

Webアプリケーションのファイルアップロードのセキュリティについて詳しくお知りになりたい場合は、 OPSWAT まで お問い合わせください。

[1]https://owasp.org/www-project-top-ten/

[2]https://owasp.org/www-community/vulnerabilities/Unrestricted_File_Upload