組織にとって最大の脅威が、明白な侵害ではなく、通常のユーザー活動に紛れ込んだステルス攻撃だとしたらどうだろう?

サイバー犯罪者は従来の手法から離れ、破壊的に巧妙なテクニックを駆使して、気づかれないように防御を迂回している。

このような状況において、クラウドネットワークセキュリティは、機密データを保護し、ビジネスの継続性を確保するための重要な防衛線となる。

この記事では、クラウド・ネットワーク・セキュリティの主要な構成要素、今後の課題、クラウド・インフラを保護するためのベスト・プラクティスについて解説する。

Cloud 何か?

Cloud 、組織のクラウドベースのデータ、アプリケーション、インフラを不正アクセス、改ざん、暴露、誤用から保護することです。

それには3つの核となる要素がある:

データ保護

暗号化と厳格なアクセス制御を採用し、機密情報を脅威要因から保護する。

脅威の防止

脆弱性や潜在的な攻撃ベクトルを悪用される前に特定し、悪意のある試みをリアルタイムでブロックします。

コンプライアンス

お客様のセキュリティ対策が業界標準および法的要件に適合していることを確認し、財務的または風評的な損害からお客様を保護します。

レジリエントでセキュアなインフラストラクチャには、クラウドネットワークセキュリティを戦略的優先事項として取り入れることが含まれ、リスクを軽減し、コントロールを維持し、ますます敵対的になる環境で成功するために必要な手段を提供します。

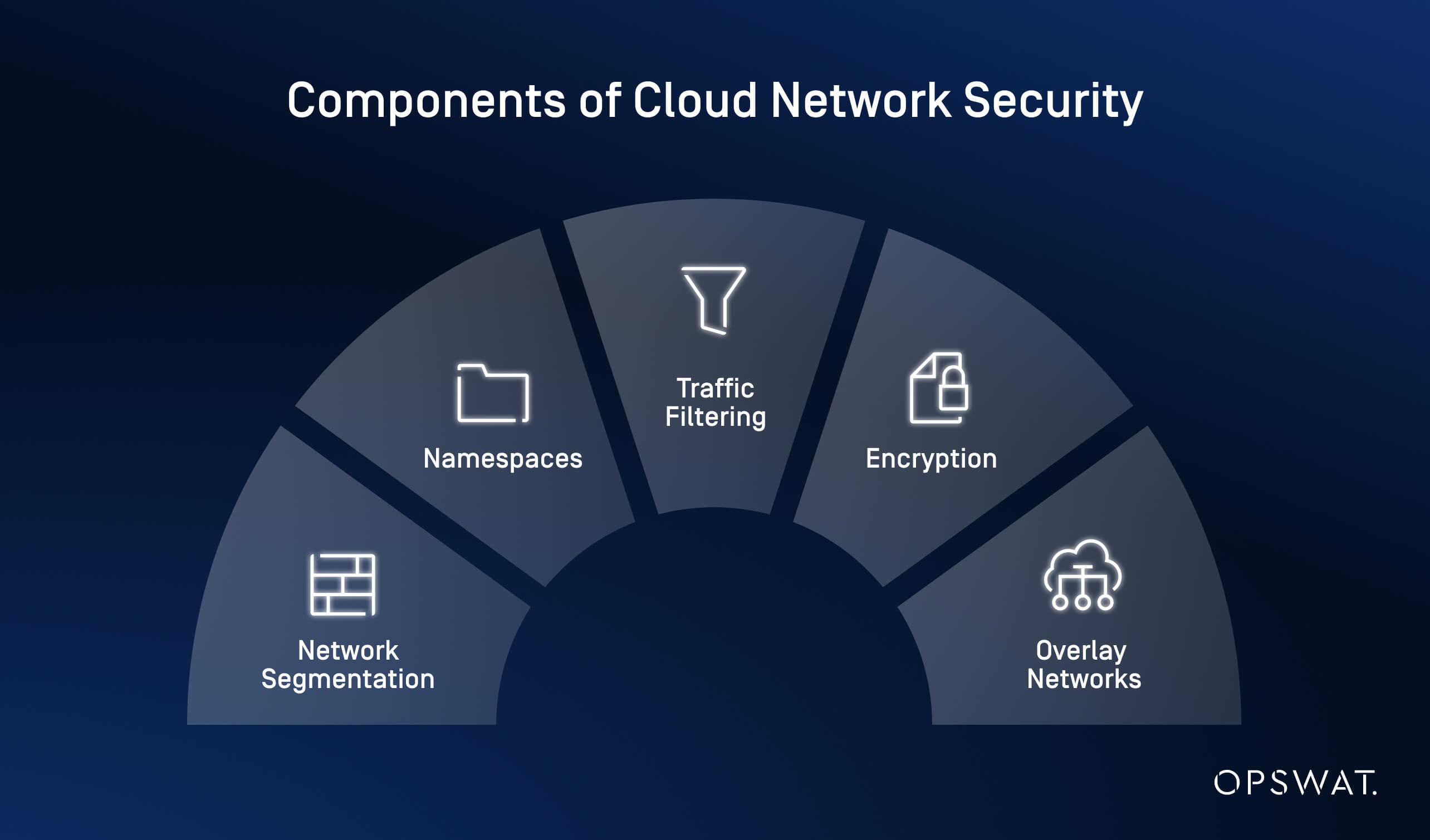

Cloud 構成要素

クラウド・ネットワークの安全性を確保するには、データ、アプリケーション、リソースを保護する主要コンポーネントを統合する必要があります。

各要素は、リスクを最小限に抑え、インフラの完全性を確保する上で極めて重要な役割を果たします。

ネットワーク・セグメンテーション

ネットワーク・セグメンテーションは、クラウド・ネットワークをより小さく、分離されたセクションに分割する。

これにより、侵害が発生した場合に攻撃者がインフラ全体に容易に拡散することを防ぎ、機密データやリスクの高いエリアへのアクセスを制限することができる。

名前空間

名前空間は、クラウド環境内のリソースを整理する論理的な区分である。

サービスやワークロードを分離し、開発、ステージング、本番といった環境間の相互汚染のリスクを低減する。

トラフィック・フィルタリング

ファイアウォール、アクセス・コントロール・リスト、侵入検知システムを使って、トラフィック・フィルタリングは送受信されるネットワーク・トラフィックを検査する。

トラフィックのフィルタリングは、不要なアクティビティが重要なシステムに到達する前にブロックし、不正アクセスや攻撃に対する防御として機能します。

暗号化

暗号化は、データを読み取り不可能な形式に変え、正しい鍵がなければ復号化できないようにする。

これは、転送中のデータと静止しているデータの両方に適用され、攻撃者が機密情報を傍受したとしても、それにアクセスすることを困難にする。

オーバーレイ・ネットワーク

オーバーレイネットワークは、クラウドインフラストラクチャの上に仮想レイヤーを作成し、基盤となるネットワークに関係なく、リソース間のセキュアな通信を可能にします。

オーバーレイ・ネットワークは、セキュリティ・ポリシーを直接強制するものではないが、暗号化、フィルタリング、セグメンテーションをより効率的に管理し、より強固なセキュリティ・スタンスを提供するのに役立つ。

防御を強化すればするほど、サイバー脅威は脆弱性を狙ってくる。

Cloud 重要性

サイバー犯罪者は、設定ミス、脆弱なアクセス制御、保護されていないAPIを悪用して不正侵入する。

いったん内部に侵入すると、システムをまたいで移動したり、機密情報を盗んだり、ランサムウェアを展開して組織からデータを締め出したりする。

セキュリティ・ギャップは、事業運営を危険にさらし、規制違反や罰金につながり、企業の評判を損なう可能性がある。

こうした課題にもかかわらず、ポリシーを実施し、悪意のある活動を検出し、リアルタイムで通信を保護する強力なセキュリティ・ソリューションが存在する。

これらのソリューションは、単なる保護やコンプライアンスにとどまらない。

可視性の向上と集中管理

Cloud 一元的なモニタリングを提供するため、チームは単一のインターフェースからネットワーク・アクティビティを監視することができます。これにより、脅威の検出、トラフィック分析、対応作業が簡素化され、複数のツールを使いこなす必要性が減少します。

ネットワーク間での一貫したポリシー実施

複数のクラウドプロバイダーやハイブリッド環境にまたがるセキュリティポリシーの管理は複雑です。

Cloud 、組織が中央プラットフォームからポリシーを定義し、実施できるようにすることで、このプロセスを簡素化します。これにより、セキュリティ制御が一貫して適用され、攻撃者が悪用する可能性のある設定の誤りを最小限に抑えることができます。

サイバー脅威からの保護強化

Cloud 、DDoS、不正アクセス、マルウェアの配布など、さまざまな攻撃を防御する。

機械学習を活用した高度な脅威インテリジェンスは、疑わしい活動を検知し、脅威が被害をもたらす前にブロックするために自動的に対応します。

ネットワーク・セキュリティ管理の自動化

自動化は、セキュリティ侵害の主な原因の1つである人的ミスを減らすのに役立つ。

自動化されたトラフィック・フィルタリング、ポリシー実施、ネットワーク・セグメンテーションにより、セキュリティ・チームは、システムが日常的なメンテナンスを処理する間、より戦略的なタスクに集中することができる。

分散ネットワークにまたがる統合セキュリティ

クラウドとオンプレミスのインフラが混在する組織には、一貫したセキュリティ・アプローチが必要だ。

Cloud 、すべての環境で同じセキュリティ・プロトコルが適用されることを保証し、ネットワークが成長するにつれて弱点を減らし、セキュリティ管理を簡素化します。

リスクとメリット

Cloud セキュリティは、問題が発生するまで見過ごされがちだが、フィッシングやランサムウェアなどの攻撃は増加の一途をたどっている。

サイバー攻撃者は、強固な防御を持たないクラウド環境を常に狙っているからだ:

- ストレージバケットの設定ミスにより、大規模なデータ漏洩が発生した。

- 保護されていないAPIは、攻撃者にとって開かれたドアとなる。

- 認証が弱いと、重要なリソースへの不正アクセスが可能になる。

このようなリスクを回避するには、クラウドセキュリティを1回限りの作業ではなく、継続的なプロセスとして扱うことだ。

クラウドセキュリティを優先することで、企業は脅威から身を守り、財務上の損失を最小限に抑え、顧客や利害関係者との信頼を維持することができる。

Cloud 課題

クラウドにおける完全なセキュリティの実現は、その柔軟性ゆえに困難であり、新たな懸念が生じる。例えば、クラウドのインフラが共有されている場合、他のテナントを狙った攻撃によってサービスが中断される可能性がある。

もう1つの問題は「シャドーIT」で、従業員が無許可でクラウドサービスを利用することで、IT部門のセキュリティ対策を回避し、攻撃者の潜在的な侵入口を作っている。

Cloud 定期的に現れたり消えたりする動的なもので、従来のセキュリティ監視を難しくしている。

一時的なシステムはセキュリティ・レビューを受けておらず、脆弱なままになっている可能性がある。

このような流動的な環境でリスクを検出するためには、継続的なモニタリングと自動化されたセキュリティツールが不可欠である。

可視性とミスコンフィギュレーション

Cloud サービスは、従業員が独立してリソースを作成・管理できる柔軟性を提供するが、その一方で、セキュリティ・チームがすべての資産を追跡することを困難にする。

可視性が制限されることで、不正アクセス、設定ミス、未検出の脆弱性のリスクが高まる。

例えば、クラウドの設定ミスはデータ漏洩の主な原因の一つである。

ストレージのバケットが開いていたり、アクセス制御が甘かったりといった単純なミスで、重要なデータが流出する可能性がある。

この問題は、組織がクラウドインフラストラクチャを常に拡張している場合にはさらに問題となる。そのため、セキュリティギャップが長期間発見されないままになってしまう可能性がある。

脆弱性を迅速に特定するためには、定期的な監査とリソースの継続的な監視が必要である。

Cloud ベストプラクティス

クラウドインフラが提供する柔軟性と拡張性をもってすれば、関連するリスクのためにクラウドを避けるのは賢明ではない。

幸いなことに、事前の対策がサイバーセキュリティを守るのに役立つ。

どのようなシステムも本当に無敵というわけにはいかないが、リスクを大幅に減らし、安易な標的にならないようにすることはできる。

主な対策には、厳格なネットワーク・ポリシーの導入、定期的なセキュリティ評価と監査の実施、ゼロ・トラスト・セキュリティ・モデルのパラダイム・シフトの受け入れなどがある。

ゼロ・トラストとポリシー実施

ゼロトラストは、組織内でのアクセス制御、信頼、セキュリティの管理方法を根本的に変える。

従来の「城とマット」のアプローチでは、セキュリティは境界の防御に重点を置き、ネットワーク内部のすべてを信頼する。

ゼロトラストでは、ユーザー、デバイス、アプリケーションなど、すべてが危険にさらされているとみなされる。

このモデルは、ネットワークの内外を問わず、すべてのユーザー、デバイス、アプリケーションを潜在的に危険なものとして扱う、「決して信用せず、常に検証する」アプローチを伴う。

ゼロ・トラスト・モデルには以下が含まれる:

- 役割ベースのアクセス制御。

- 多要素認証。

- 継続的なトラフィックフィルタリングとDDoS保護。

また、組織固有のリスクを評価するために定期的な監査を実施し、進化する脅威に適応するためのインシデント対応プロトコルを作成します。

Cloud 従来のネットワーク・セキュリティ

多くの企業は、従来のセキュリティモデルをクラウドに合わせて調整しようとするが、その結果、盲点が生じ、業務が滞り、最新の脅威に対する防御の拡張に苦労するだけである。

従来のネットワーク・セキュリティ・モデルとクラウドベースのセキュリティ・モデルは、いくつかの重要な点で異なっている。

展開とインフラ

Cloud 、クラウド・ファイアウォール、セキュリティ・グループ、ゼロ・トラスト・アーキテクチャーなど、ソフトウェア定義のセキュリティ・ソリューションを通じて運用される。

セキュリティ機能はクラウド・プラットフォームに直接統合されているため、侵入防御システムやNetwork Access Control デバイスなどのハードウェアベースのセキュリティ・アプライアンスに依存する従来のネットワーク・セキュリティとは対照的に、物理的なハードウェアは必要ない。

これらはオンプレミスでの設置と物理的なメンテナンスが必要である。

拡張性と適応性

従来のセキュリティ・ソリューションでは、手作業による設定とキャパシティーの計画が必要だったが、クラウド・セキュリティは需要の変化に自動的に適応する。

トラフィックの検査と脅威の検出

最新のクラウド・ネットワーク・セキュリティ・ソリューションは、AI主導の脅威検知、行動分析、ディープ・パケット・インスペクションを分散環境全体で使用します。

セキュリティ・ツールは、東西(内部クラウド)と南北(インバウンド/アウトバウンド)のトラフィックをきめ細かく監視する。

従来のネットワーク・セキュリティは、主にファイアウォール・ルール、シグネチャ・ベースの侵入検知、手動ログ解析による境界防御に重点を置いていた。

内部ネットワーク・トラフィックの監視は、可視性が限られているため、より困難である。

セキュリティ・ポリシーの実施

クラウド・ネットワーク・セキュリティでは、コンプライアンス・チェックと是正がリアルタイムで行われるが、従来のネットワーク・セキュリティでは、実施に時間がかかり、人為的なミスが起こりやすい。

コントロールと可視性

この2つの重要な違いは、ネットワークに対するコントロールである。

従来のセキュリティは、重要な資産は管理された境界内にとどまることを前提としていた。

ITチームは、予測可能なトラフィックと静的なインフラに基づいて、ファイアウォール、侵入検知システム、監視ツールを設定する。

クラウド環境では、リソースの起動とシャットダウンが頻繁に行われ、多くの場合、IT部門が直接監督していないチームによって管理される。このため、設定ミスや不正アクセス、シャドーITの機会が発生する。

Cloud、クラウド・サービス・プロバイダーのAPIと統合することでこれらの問題に対処し、セキュリティ・チームが物理的なハードウェアを導入することなく、資産の追跡、ネットワーク・アクティビティの監視、ポリシーの適用を可能にする。

境界ベースのロギングとは異なり、これらのツールはリアルタイムでトラフィックを分析し、不正な変更を検出し、異常がエスカレートする前にフラグを立てます。

プライベート・Cloud パブリック・Cloud ネットワーク・セキュリティ

多くの企業は、パブリック・クラウドはインフラを共有するためリスクが高いと考え、プライベート・クラウドのネットワーク・セキュリティに移行したくなるかもしれない。

これは部分的には正しいが、本当のリスクは、必ずしも場所ではなく、セキュリティ責任の管理方法にある。

セキュリティへの配慮

ヘルスケア、金融、防衛などの規制業界の組織は、セキュリティ設定、データストレージ、コンプライアンス要件を管理するためにプライベートクラウドを選択することが多い。

カスタマイズのオプションは豊富だが、パッチ適用や監視を含むすべてのセキュリティ運用を社内のチームが管理しなければならない。

一方、パブリック・クラウドでは、プロバイダーがすべてのインフラ・セキュリティを処理するため、企業はアプリケーション、データ、アクセスのセキュリティ確保に集中できる。

これらのプロバイダーはサイバーセキュリティに多額の投資を行っており、多くの場合、ほとんどの企業が独自に達成できるレベルを超えている。

ここでの最大のリスクは、過剰に許可されたアカウント、露出したストレージ、監視されていないAPIなど、攻撃者が頻繁に悪用する設定ミスから生じるのが普通だ。

コントロールに関しては、プライベート・クラウドはより大きなコントロールを提供するが、強力なセキュリティ専門知識を必要とする。パブリック・クラウドはセキュリティ・オペレーションを簡素化できるが、情報漏えいを避けるために慎重な設定が要求される。

Cloud:プライベートとパブリックのセキュリティ戦略の組み合わせ

より良いソリューションは、プライベートクラウドとパブリッククラウドのリソースを混在させることだ。

このアプローチは柔軟性をもたらすが、同時にセキュリティ上の新たな課題も生む。

これらの課題に対処するために、組織は以下を実施すべきである:

- 統合(IAM)アイデンティティ・アクセス管理

- 一貫した暗号化基準

- ゼロ・トラスト・ネットワーク・セグメンテーション

高度なCloud

サイバーセキュリティのようにダイナミックな業界は、当然ながら人工知能の影響を受ける。しかし、AIは具体的にどのようにサイバーセキュリティの能力を高めるのだろうか。

AIと機械学習

AIによる脅威検知は、(ML)機械学習と(DL)ディープラーニングを使用して、ネットワーク・アクティビティを監視し、異常を検知します。AIは、攻撃サイクルの早い段階で脅威を検出し、被害を軽減し、侵害を防止するのに役立ちます。

機械学習は、過去のデータに基づいて新たな脅威を予測するのにも役立つ。

重要な金融取引において、組織はブロックチェーン技術を導入し、安全で透明性が高く、不変の環境を活用することで、悪意のある行為者が取引データを改ざんすることをほぼ不可能にすることができる。

結論

組織にとっての脅威は、もはや目に見える侵害だけではない。

ステルス性の高い巧妙な攻撃が従来の防御をすり抜けつつあり、クラウド・ネットワークのセキュリティは喫緊の課題となっている。

守備を強化する時だ。

MetaDefender Cloud™は、ファイルを媒介とするマルウェアや高度なサイバー攻撃から組織を守るための、強力で信頼ゼロのソリューションを提供します。

お客様の機密データを保護し、クラウドインフラストラクチャを継続的に保護する当社のソリューションをご覧ください。

よくある質問

クラウド・ネットワーク・セキュリティとは何か?

Cloud 、クラウドベースのデータ、アプリケーション、インフラを不正アクセス、誤用、改ざん、暴露から保護することです。これには、データ保護、脅威の防止、セキュリティと事業継続性を維持するための業界基準や法的基準への準拠などが含まれる。

クラウド・ネットワーク・セキュリティの核となる要素とは?

クラウド・ネットワーク・セキュリティの主な構成要素には、以下のようなものがある:

ネットワークのセグメンテーション:ネットワークを孤立したゾーンに分割し、攻撃者の動きを制限する。

名前空間:クラウドのリソースを整理し、ワークロードと環境を分ける。

トラフィックのフィルタリング:ファイアウォールと侵入検知を使用して、不要なアクティビティをブロックする。

暗号化:転送中および静止中のデータを保護し、不正アクセスを防止します。

オーバーレイネットワーク:異なるインフラ間のクラウドリソース間のセキュアな通信を可能にする。

なぜクラウドネットワークのセキュリティが重要なのか?

Cloud 環境は、誤った設定、脆弱なアクセス制御、保護されていないAPIにより、攻撃者の頻繁な標的となっています。強固なクラウドネットワークセキュリティは、データの盗難、運用の中断、法規制の不遵守を防ぐのに役立ちます。また、可視性の向上、ポリシー施行の簡素化、自動化ツールやAI搭載ツールによる保護の強化も実現します。

クラウド・ネットワークのセキュリティ確保にはどのような課題があるのか?

課題は以下の通り:

インフラの共有リスク:他のテナントへの攻撃が、あなたのシステムに影響を与える可能性があります。

シャドーIT:無許可のクラウド利用はIT統制を回避し、セキュリティ・ギャップを生む。

ダイナミックな環境:急激な変化は、従来のセキュリティ監視を難しくする。

可視性の制限:設定ミスや不正な変更を見逃す可能性がある。

ヒューマンエラー:設定ミスはデータ漏洩の主な原因である。

クラウドネットワークセキュリティのベストプラクティスとは?

効果的な慣行には以下が含まれる:

役割ベースのアクセスと多要素認証によるゼロ信頼モデルの採用。

厳格なネットワークポリシーを実施し、定期的な監査を行う。

継続的なトラフィック監視とDDoS防御を使用。

一貫した実施と迅速な対応のために、自動化されたセキュリティツールを導入する。

クラウド・ネットワーク・セキュリティは従来のネットワーク・セキュリティとどう違うのか?

従来のネットワーク・セキュリティは境界防御と物理的ハードウェアに依存していたが、クラウド・ネットワーク・セキュリティはクラウド環境に直接統合するソフトウェア定義のツールを使用している。Cloud 拡張性が高く、リアルタイムの脅威検知にAIを使用し、動的なインフラにより効率的に適応する。

プライベートクラウドとパブリッククラウドのネットワークセキュリティの違いは?

プライベート・クラウドは、セキュリティ設定をよりコントロールしやすく、規制の厳しい業界では好まれる。しかし、すべてのセキュリティ・オペレーションを内部で管理する必要がある。パブリック・クラウドは、インフラ・セキュリティはプロバイダーに依存するが、スケーラビリティと自動化を提供する。最大のリスクは、クラウドモデルそのものではなく、設定の誤りであることが多い。

ハイブリッド・クラウドのネットワーク・セキュリティとは?

ハイブリッド・クラウドのセキュリティは、プライベート・クラウドとパブリック・クラウドの戦略を組み合わせたもので、柔軟性を提供する反面、複雑さも増している。ハイブリッド・クラウドのセキュリティは、プライベート・クラウド戦略とパブリック・クラウド戦略を組み合わせたものであり、柔軟性と複雑性を併せ持っている。

AIはクラウドネットワークのセキュリティをどのように強化するのか?

人工知能(AI)と機械学習(ML)は、ネットワークの挙動を分析し、リアルタイムで異常を特定することで、脅威の検知を向上させる。これらのツールは、攻撃サイクルの早い段階で脅威を検知し、過去のデータに基づいて新たな脅威を予測するのに役立つ。ブロックチェーンは、安全で改ざんされにくい金融取引にも利用できる。

なぜ今日、クラウドネットワークのセキュリティが優先されるのか?

サイバー攻撃はステルス化しており、しばしば通常の活動に紛れ込んでいる。従来の防御ではもはや十分ではありません。Cloud 、このような脅威に対するプロアクティブな保護を提供し、企業がリスクを低減し、機密データを保護し、事業継続性を維持できるよう支援します。