2025年9月8日、chalk、debug、colorを含む、広く使用されているいくつかのnpmパッケージが危険にさらされていることが判明した。これらのパッケージを合わせると、毎週のダウンロード数は20億を超え、この侵害はハイリスクかつ広範囲に及んでいる。

ここでは、何が起こったのか、攻撃はどのように行われたのか、そしてOPSWAT 技術が今後どのように同様の脅威から身を守るのに役立つのかを紹介します。

攻撃概要

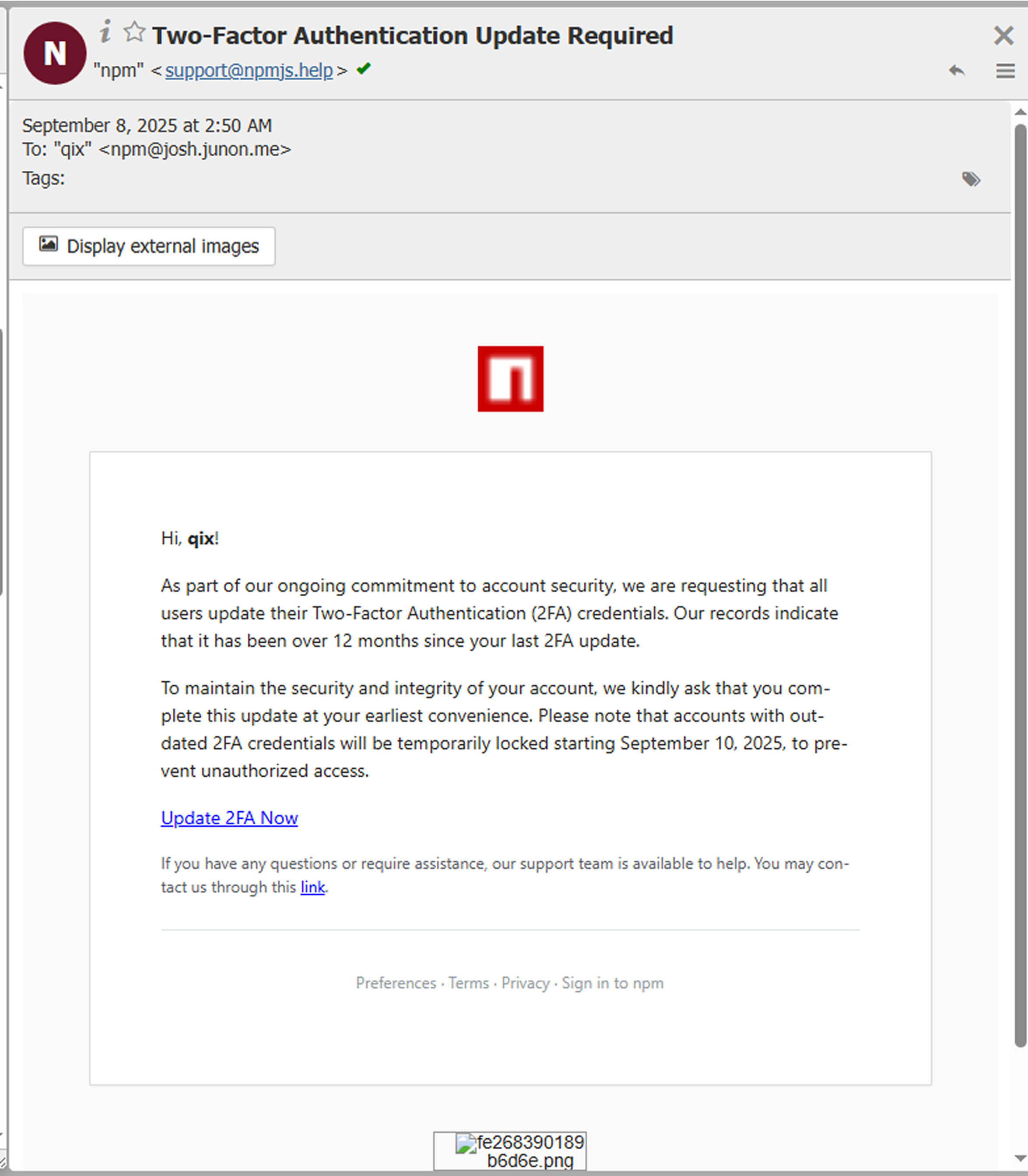

この攻撃は、npmパッケージのメンテナを狙ったフィッシングキャンペーンから始まった。からのなりすましメールである。 support@npmjs.help (攻撃の数日前に登録された偽ドメイン)を使って被害者を騙し、認証情報を提供させた。攻撃者は、メンテナのnpmアカウントにアクセスすることで、悪意のあるバージョンのパッケージを公開した。

注入されたコードは、ウォレットや分散型アプリ(dApps)とやり取りするエンドユーザーから暗号通貨トランザクションをハイジャックするように設計された、専用の暗号盗用マルウェアだった。

この事件は、2025年7月のESLintサプライチェーンハックのように、オープンソースの信頼がいつでも武器になりうることを改めて浮き彫りにした。

使用された攻撃手法

1.ブラウザ固有の実行

このマルウェアは、ブラウザーの中だけで動作するように環境チェックを行う。サーバーやCI/CDパイプライン上では、マルウェアは休眠状態にあり、検出を難しくしている。

2.API 傍受

悪意のあるペイロードは、以下のようなコアなウェブAPIにフックした:

window.フェッチ

XMLHttpRequest

window.イーサリアム(ウォレットプロバイダー)

これにより、このマルウェアはネットワーク・リクエストを黙ってスパイし、傍受し、変更することが可能になった。

3.トランザクション・ハイジャック

一旦埋め込まれると、悪意のあるコードは受動的な観察を超えて、暗号通貨の活動を積極的に妨害した。特に、イーサリアム、ソラナ、ビットコイン、トロン、ライトコイン、ビットコインキャッシュを含む複数のブロックチェーンのウォレットアドレスとトランザクションペイロードをスキャンした。

そこからペイロードは置換技術を実行した:

- 類似性チェック(例:レーベンシュタイン距離)を使って生成されたそっくりなアドレスを使い、正規のウォレットアドレスを攻撃者が管理するものに置き換える。

- これはつまり、移籍を意味する。

0xAbc123...になる可能性がある。0xAbc129...疑惑を招くことなく。

- 重要なのは、ユーザーがトランザクションに署名する前にスワップが発生したため、UIが正しいアドレスを表示していたとしても、署名されたリクエストはボンネットの中ですでに変更されていたことである。

4.ステルス回避

攻撃者はまた、マルウェアが可能な限り長い間隠れた状態を維持するための対策も施していた。被害者に警告を発するような目に見える変化を起こすのではなく、ペイロードはバックグラウンドで静かに動作していた:

- 明らかなUIの入れ替えを避けたため、財布のインターフェースに変化はなかった。

- ブラウジングセッションの間中、フックをアクティブに保ち、静かに持続する。

- 承認と送金の両方を標的とし、資金の窃盗だけでなく、将来の悪用のためにウォレットの許可を操作することも可能にした。

なぜこの攻撃は危険なのか

- 大規模:影響を受けたパッケージの週間ダウンロード数は数十億件。

- クロスチェーンターゲティング:イーサリアムに限らない。複数の主要ブロックチェーンが影響を受けた。

- ユーザーには見えない:被害者は安全な取引を承認していると信じていた。

- エコシステムの信頼を悪用:ある漏洩したメンテナアカウントがnpmエコシステム全体に波及した。

OPSWAT対応

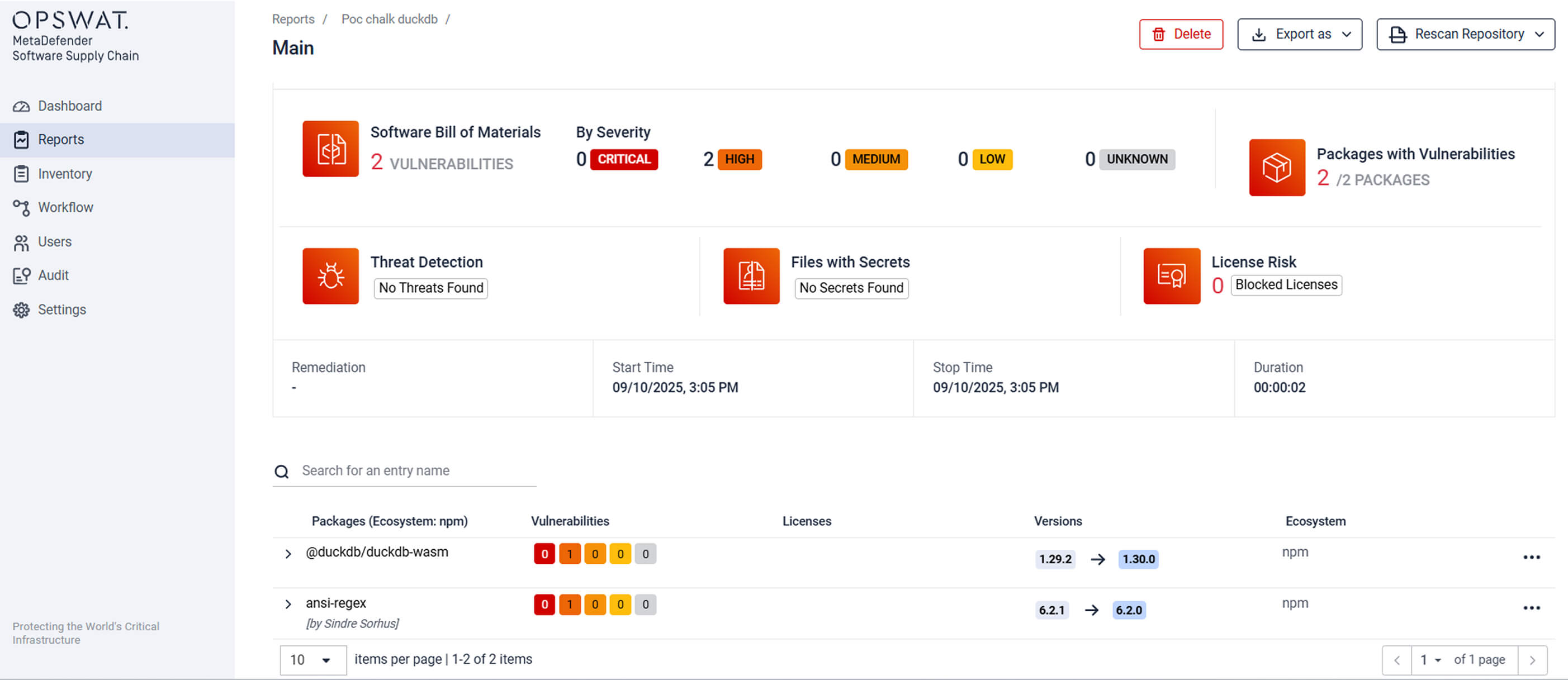

OPSWAT SBOMの最新データベース・バージョンは、すでにこれらの悪質なパッケージを検出し、フラグを立てることができる。

OPSWAT SBOMテクノロジーは、Meta Defenderで利用可能な数多くの業界をリードするセキュリティソリューションとテクノロジーの1つです。 MetaDefender Coreおよび MetaDefender Software Supply Chain:

- 脆弱性分析:既知の脆弱性や悪意のあるバージョンの依存関係を自動的にスキャンします。

- 継続的な監視:npm、PyPI、Mavenなどのリポジトリに不審な変更がないか監視します。

- マルチAV&ヒューリスティック:パッケージ内に潜む難読化マルウェアを検出します。

- CI/CD統合:ビルドに取り込まれる前に、妥協した依存関係をブロックする。

- SBOM生成: CycloneDX、SPDX、JSON、PDFなどの標準化された形式でSBOMレポートをエクスポートし、監査やコンプライアンスをサポートします。

- 秘密の検出 OPSWAT Proactive DLP 、ソースコード内に埋め込まれたハードコードされた秘密(パスワード、API キー、トークンなど)を検出し、不正アクセスを防止します。

今すべきこと

- 依存関係を監査する:影響を受ける npm パッケージがないか、プロジェクトをチェックしてください。

- フィッシングに対する意識を高める:開発者や保守担当者に、なりすましメールを見抜けるように訓練する。

- セキュリティの自動化 OPSWAT MetaDefender Software Supply Chain:継続的な脅威と脆弱性のモニタリングにより、ソフトウェアサプライチェーンのリスクを可視化します。

- 強力なアカウントセキュリティを実施する:すべてのパッケージ登録アカウントで2FAを維持する。

主なポイント

- メインテナーのアカウントは格好の標的だ。彼らのセキュリティはあなたのセキュリティです。

- 何十億ものダウンロードを即座に武器化できるのだ。

- MetaDefender Software Supply Chain ようなプロアクティブモニタリングとゼロトラストツールはもはやオプションではなく、必要不可欠です。

閉会の辞

この事件は、たった1つの信頼できるメンテナのアカウントが侵害されただけで、オープンソースのエコシステムがいかに脆弱なものになり得るかを浮き彫りにしている。何十億ものダウンロードが危険にさらされているため、組織はサプライチェーンのセキュリティがエンドポイントやネットワークのセキュリティと同じくらい重要であることを認識しなければならない。積極的な可視化、継続的な監視、強力なセキュリティ対策は、次のオープンソース侵害に対する最善の防御策です。

OPSWAT SBOMと MetaDefender Software Supply Chainは開発パイプラインを保護し、オープンソースサプライチェーン攻撃から守ります。