攻撃者は、悪意のあるコードを隠すために高度な暗号化とステガノグラフィ技術を広く使用していますが、多くの場合、目的を達成するために驚くほどシンプルでありながら非常に効果的な方法を採用しています。この調査では、これらの一見単純な手法の背後にある創造性と創意工夫を強調するいくつかの興味深いケースを検討します。

意図しないリーク

データセキュリティの脅威は、必ずしも外部にあるわけではありません。時には、私たちのシステムの中に潜んでいることもあります。意図しないデータ漏洩は、多くの場合、人為的ミスや見落としに起因するものであり、組織や個人に重大なリスクをもたらします。

改定

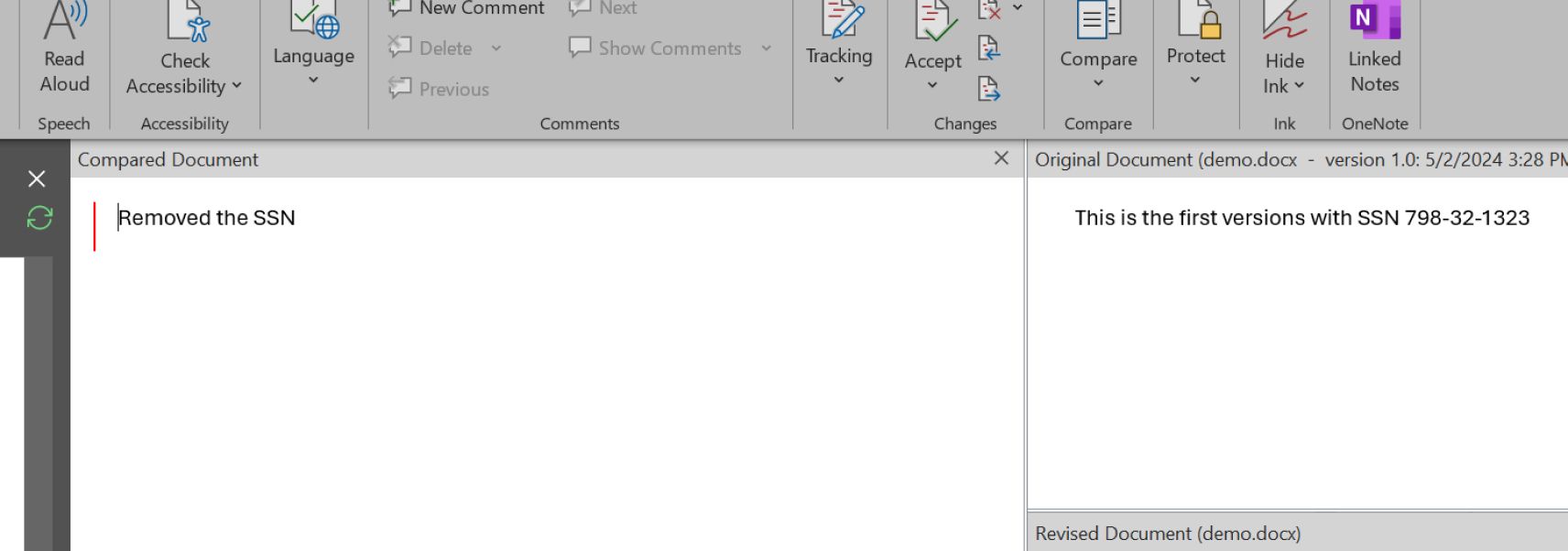

OneDriveなどのクラウドストレージサービスで複数のバージョンとファイルを共有すると、ユーザーは誤って機密情報を共有する可能性があります。最新バージョンから機密情報を削除した場合でも、以前のリビジョンにはまだ含まれている可能性があります。共有リンクを介してファイルにアクセスできる受信者は、問題のあるバージョンを含むすべてのバージョンを表示できる可能性があります。以下のMicrosoft Wordのスクリーンショットは、所有者が気づいていないすべてのリビジョンを含む共有MS Wordファイルの結果を示しています。

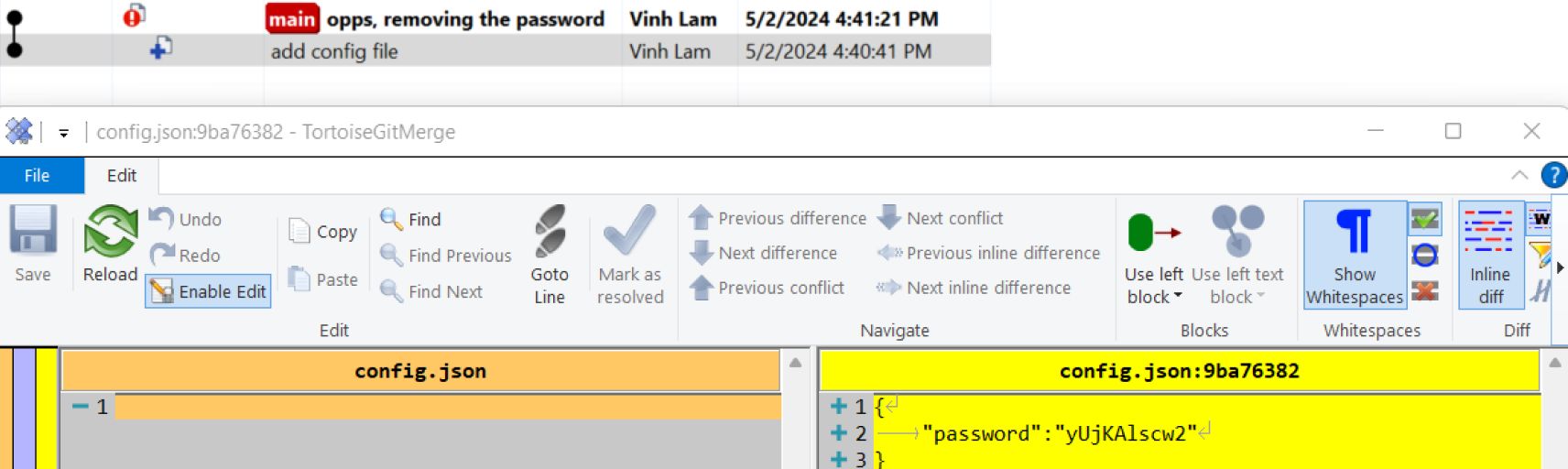

同じ概念がGitにも見られます。履歴から適切に削除せずにコミットを上書きしようとすると、誰でもデータにアクセスできる可能性があります。

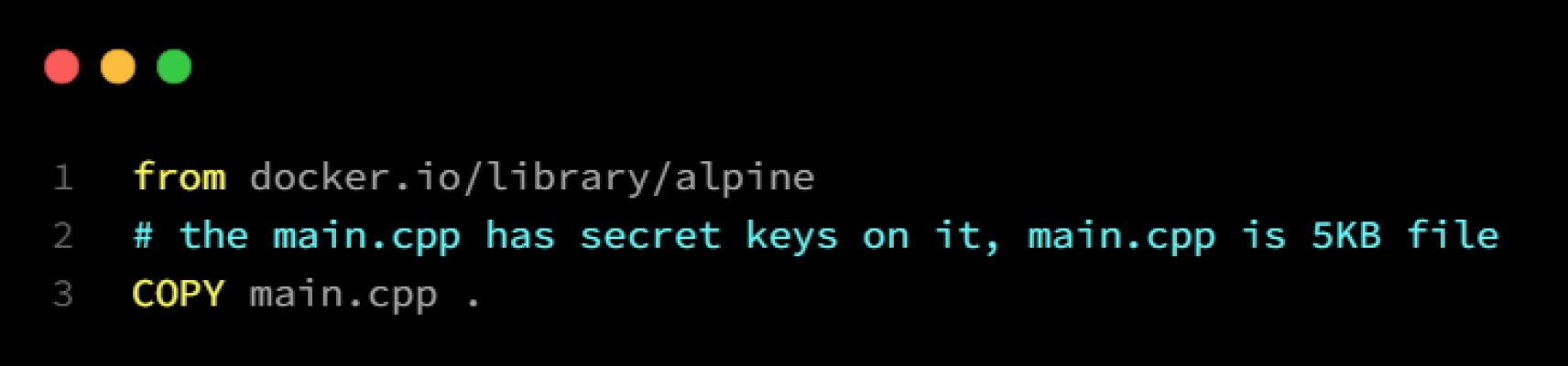

また、コンテナレイヤーでも同様のケースが発生する可能性があります。シークレットまたは機密データは、コンテナー レイヤーに誤って格納される可能性があります。このデータを削除する更新が行われても、古いレイヤーにはまだデータが含まれている可能性があり、コンテナー イメージの検査時に公開される可能性があります。以下の例を参照してください。

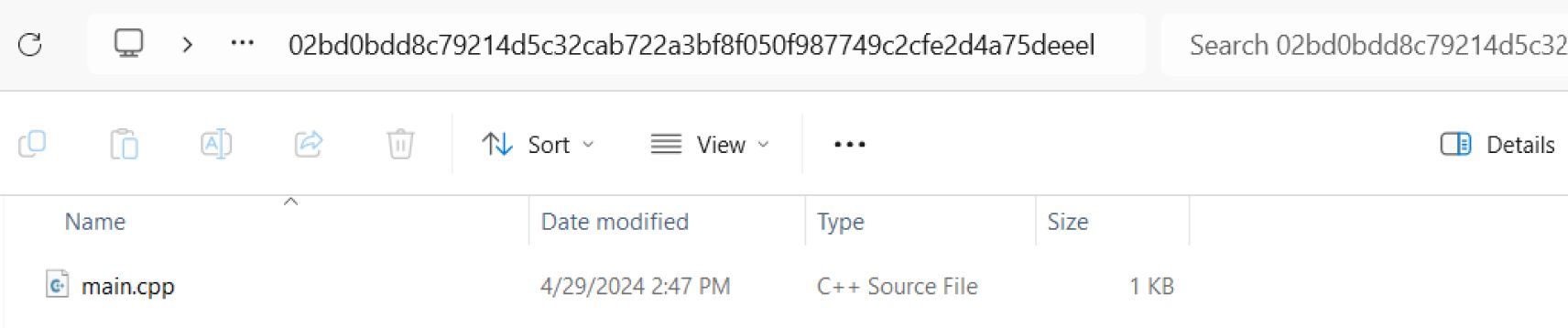

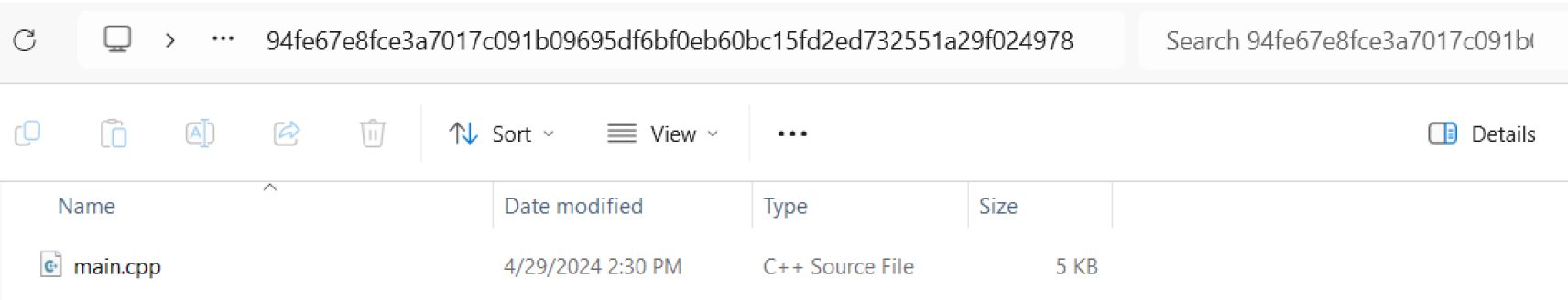

まず、シークレットを含むソースコードファイルを含む新しいコンテナイメージ「with-secret」をビルドします。

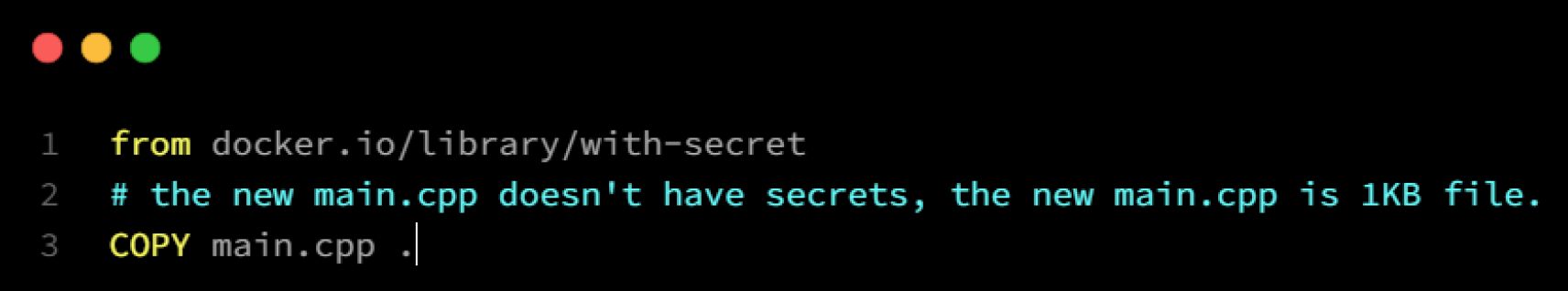

その新しい画像から、新しいファイルで上書きしようとします。

ただし、画像を調べると、古い main.cpp レイヤー 2 で。エクスポートされた 。タール ファイルには両方のファイルが含まれているため、元のファイルのシークレットに引き続きアクセスして漏洩する可能性があります

リンクされたデータと外部参照

場合によっては、ユーザーは、リンクされたオブジェクトまたは外部参照を使用して、Excel スプレッドシートやデータベースなどの外部ソースから Word 文書にデータを挿入できます。ただし、元のデータ ソースを変更すると、Word 文書内の情報が自動的に更新され、外部データが適切な承認なしに変更された場合に、不整合や意図しない開示につながる可能性があることに気付かない可能性があります。

Microsoft Officeでトリミングされた画像

ユーザーがMicrosoftWordで画像をすばやく「切り取る」のは一見便利に見えますが、この機能はコンテンツを実際に削除するわけではありません。トリミングされた画像には、非表示の情報や機密情報が保持されている可能性があり、再構築や復元の影響を受ける可能性があります。

ファイルメタデータ

会社名や GPS 位置などのファイル メタデータには、ユーザーが気付かない可能性のある機密情報が含まれている場合があります。このメタデータは、ドキュメントの出所や場所に関する詳細を誤って明らかにし、機密性やプライバシーを危険にさらす可能性があります。

意図的なリーク

意図的な侵害は、個人的な利益または悪質な目的のために脆弱性を悪用し、機密情報を侵害するために意図的に実行されます。

視覚化

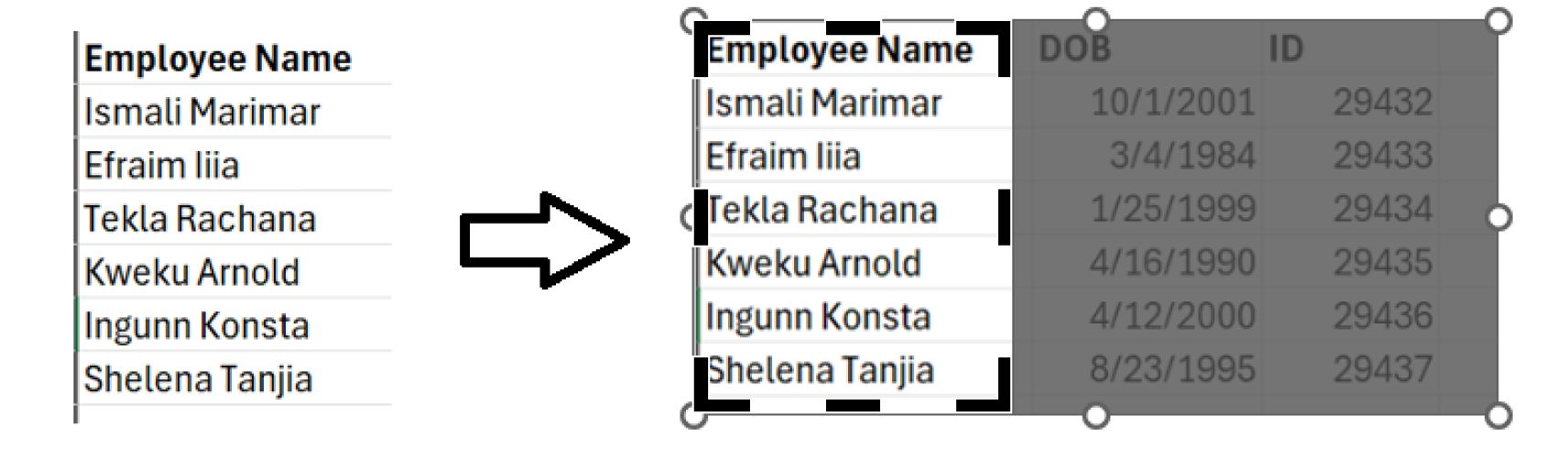

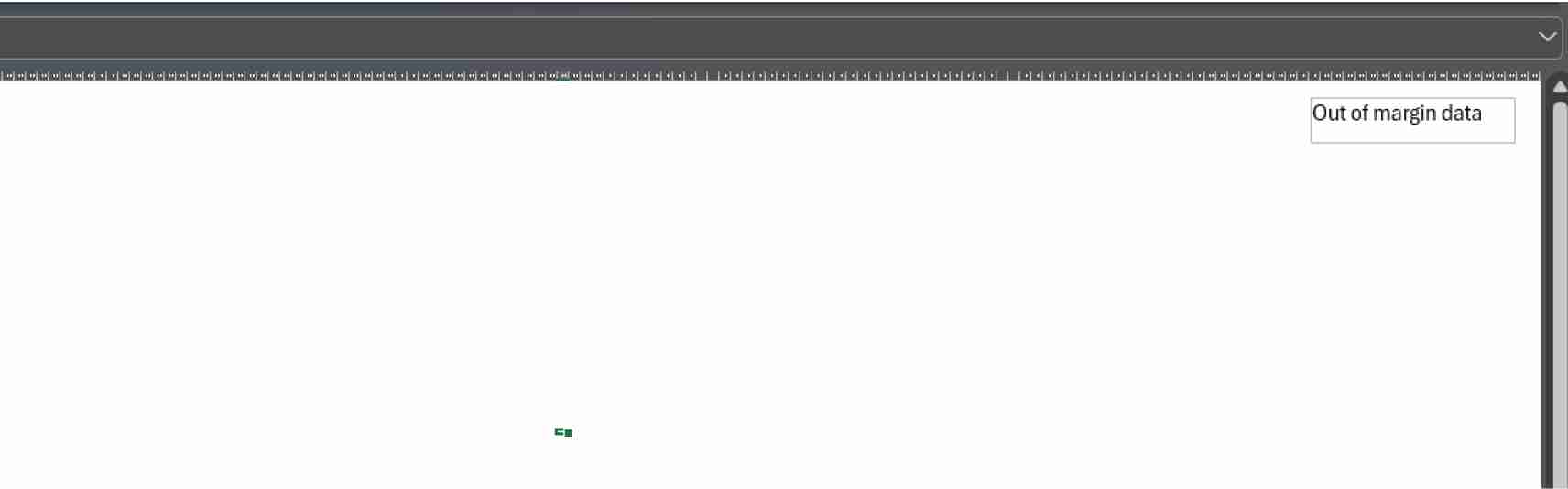

ページの余白以外のデータを隠す

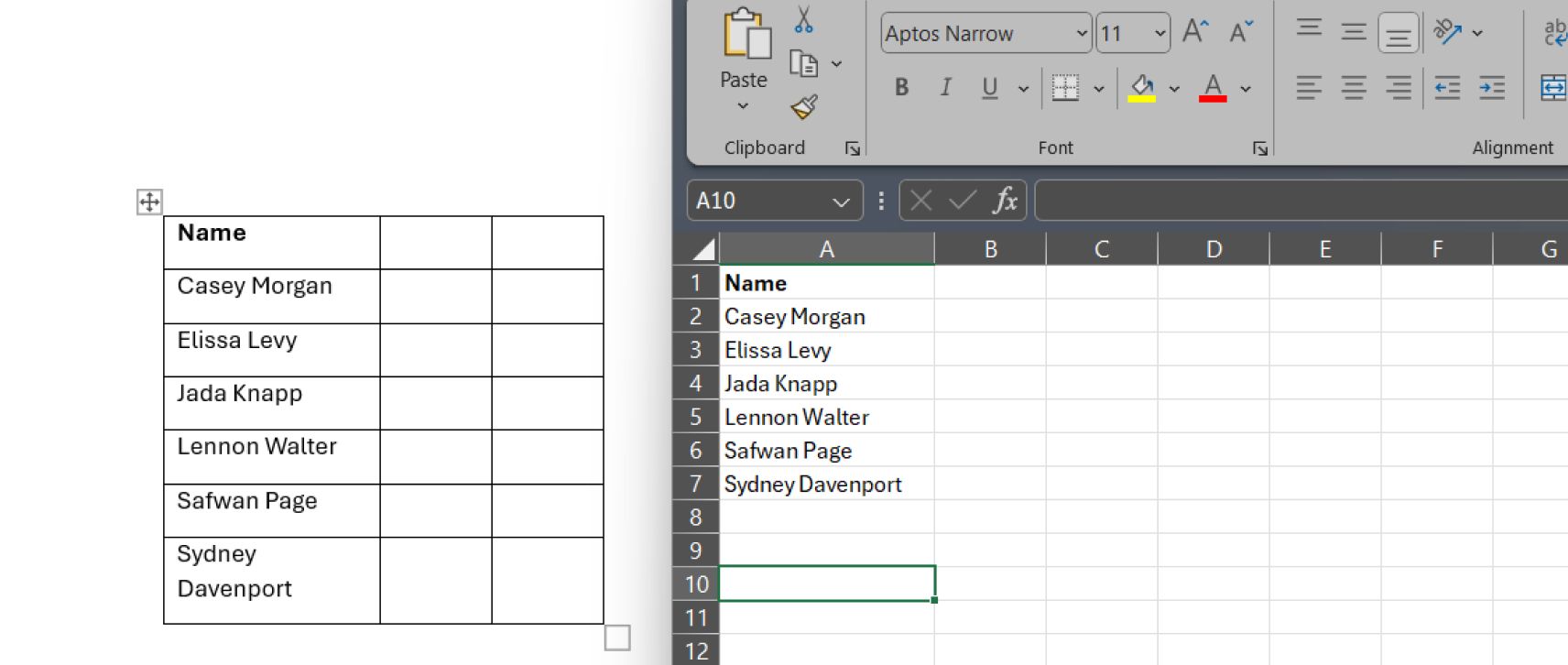

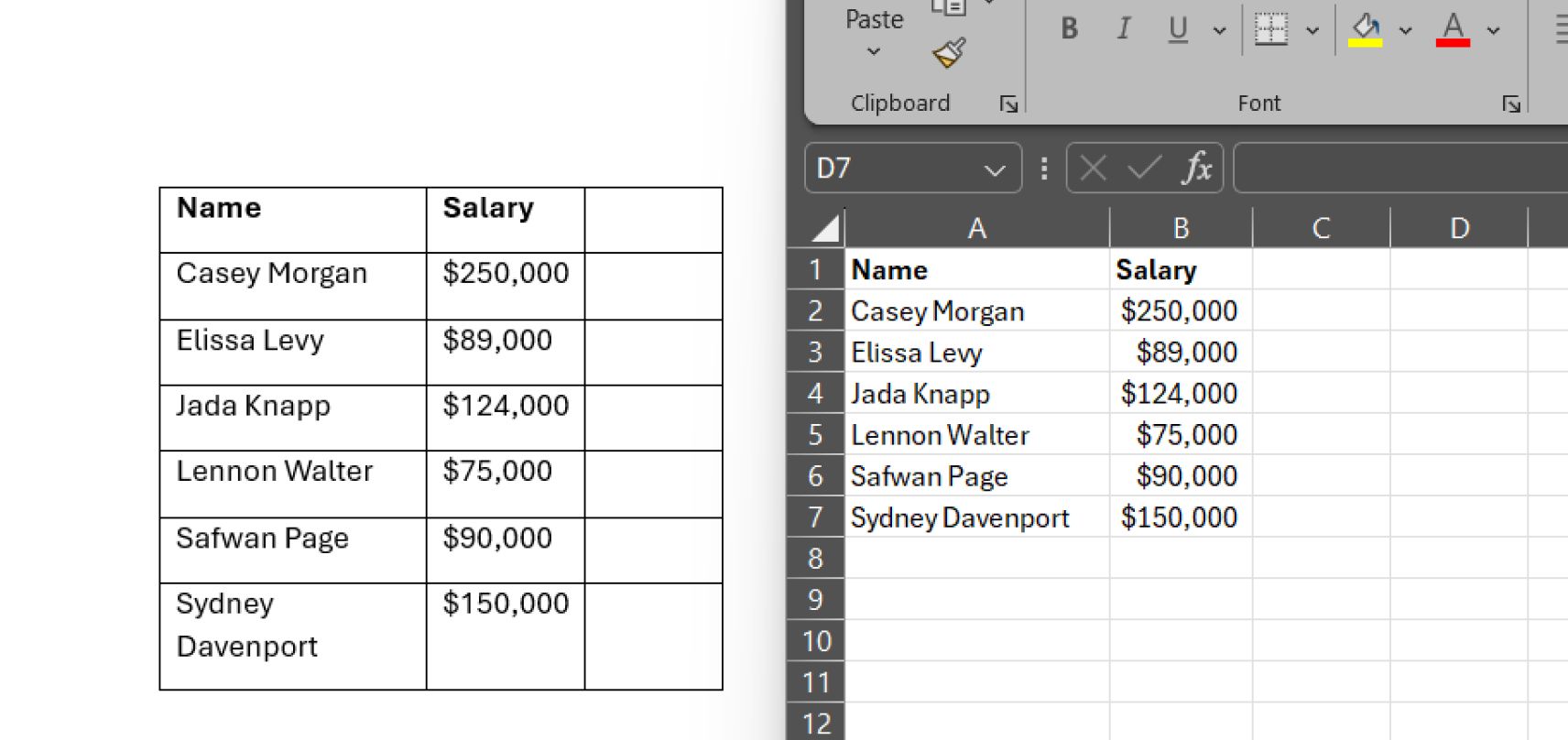

以下のシナリオでは、攻撃者は最初の列から遠く離れた場所にデータを隠そうとします。ユーザーが十分にズームアウトしない限り、そのデータを表示する方法はありません。

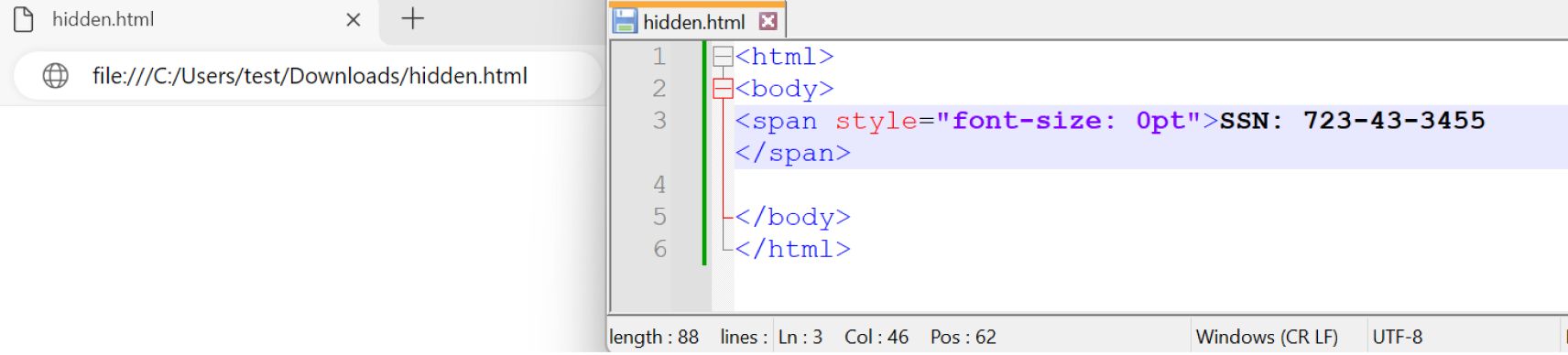

ゼロフォント

「ZeroFont」という用語は、メール本文内の悪意のあるURLやコンテンツを隠すために、小さくて目に見えないフォントサイズ(多くの場合、ゼロに設定される)を使用する手法に由来しています。これらの攻撃は、多くのメールセキュリティフィルターが主にメールの可視コンテンツを分析して、フィッシングの試みや悪意のあるリンクを検出するという事実を悪用します。ZeroFontの手法を使用することで、攻撃者は検出を回避し、フィッシング攻撃が成功する可能性を高めます。

同じテキストと背景色

この方法では、テキストはドキュメントの背景色と一致する特定のフォントの色で書式設定され、テキストは肉眼では見えません。このコンセプトは、同じ色のためにテキストと背景を区別できないという視聴者を利用することに依存しています。

ファイル構造の操作

画像の表示と画像の印刷

<</Type/XObject/Subtype/Image/Width 1100/Height 733/ColorSpace/DeviceRGB/BitsPerComponent 8/Filter/DCTDecode/Interpolate true/Length 160490/Alternates[<</Image 14 0 R/DefaultForPrinting true>>]>>

上記の PDF には、2 つの異なる画像が含まれています。2 番目の画像は、画像を印刷のデフォルトとして指定する代替タグで示されます。その結果、機密情報が 2 番目の画像内に隠されている場合、印刷オプションを選択するだけで、外部の受信者に簡単に送信してアクセスできます。このシナリオについては、以前 ブログ記事で取り上げました。

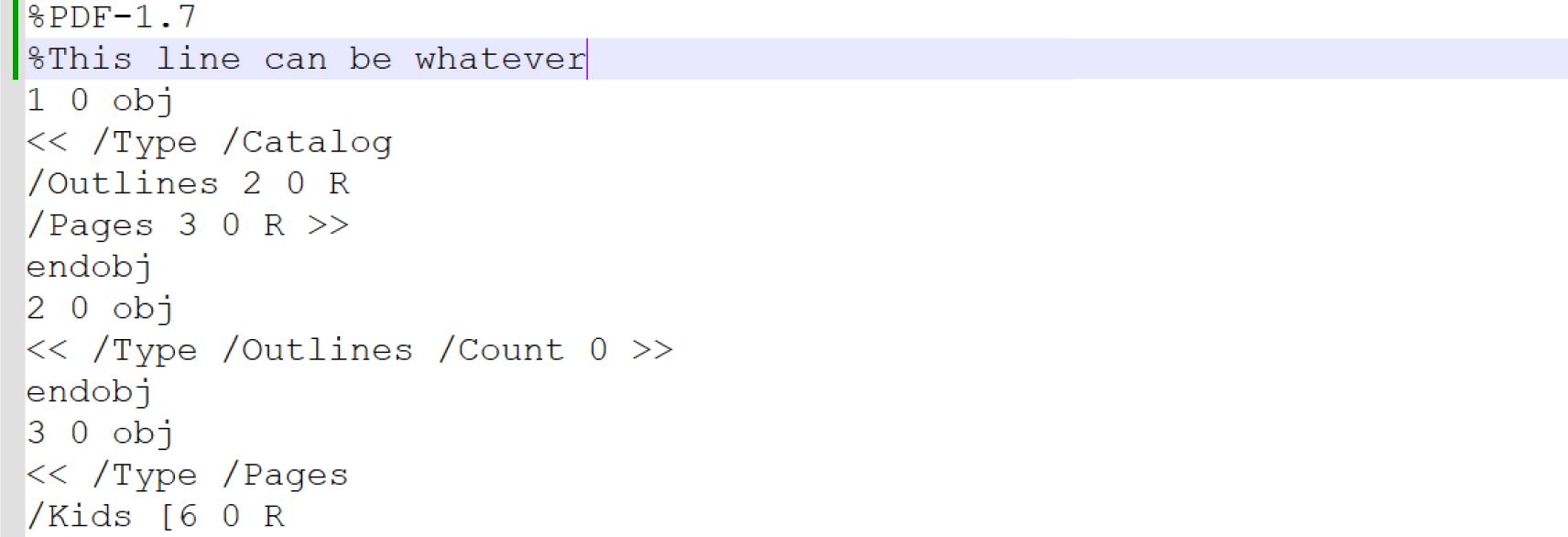

Reader アプリケーションに表示されないオプションオブジェクトの隠しデータ

使用 % たとえば、PDFでは、この記号はテキストモードのPDFファイルのコメントとして使用され、攻撃者はAdobe Readerで開いたときにファイルの使いやすさに影響を与えることなく何でも書き込むことができます。

リスクを最小限に抑えるために何をすべきか

ロバストなソリューション

データ損失防止(DLP)ソリューションを活用し、組織内ネットワークおよび外部ソースにおける機密情報の不正な送信を監視・防止する。

コンテンツの無害化と再構築(CDR)ソリューションを利用して、ファイルに隠された未承認のオブジェクトを防止します。

ファイアウォール、侵入検知/防止システム、ウイルス対策ソフトウェア、暗号化ツールなど、データセキュリティに対する多層的なアプローチを導入して、さまざまなレベルで機密情報を保護します。

アクセス制御と認証メカニズムを実装して、許可された個人のみが機密データにアクセスできるようにし、必要に応じてユーザー権限を定期的に確認および更新します。

エンドポイントのセキュリティ対策を採用して、マルウェア、ランサムウェア、その他のサイバー脅威からデバイスとエンドポイントを保護します。

定期的な監査と評価

定期的なセキュリティ監査とリスク評価を実施して、脆弱性を特定し、既存のセキュリティ対策を評価し、必要な改善を実施します。

侵入テストや脆弱性スキャンを実施し、組織のインフラやシステムの弱点を積極的に特定し、対処する。

ネットワークトラフィック、システムログ、ユーザーアクティビティを監視および分析して、異常な動作や潜在的なセキュリティインシデントの兆候を検出します。

トレーニングと意識向上

包括的なトレーニングプログラムを実施して、フィッシング攻撃の認識、機密情報の取り扱い、企業ポリシーの遵守など、データセキュリティのベストプラクティスについて従業員を教育します。

データ保護の重要性とデータ漏洩の潜在的な影響についての認識を高め、組織全体でサイバーセキュリティ意識の文化を育みます。

新たなサイバーセキュリティの脅威と予防策について、定期的に更新とリマインダーを提供します。

OPSWAT MetaDefender プラットフォームによる徹底的な防御

ザ OPSWAT MetaDefender プラットフォーム は、ファイルベースの脅威に対する多層的な保護を提供します。 OPSWAT MetaDefender 絶え間ない進化する新しい攻撃タイプに、以下の技術で対抗します。

このエコシステムアプローチは、最も機密性の高いデータやシステムを、従来とは異なる攻撃ベクトルからも保護します。詳細については、サイバーセキュリティの専門家にご相談ください。