MetaDefender Sandbox クリティカル・インフラにおけるICS保護のための脅威分析と可視化を提供します。

マルウェアや攻撃手法の進化の速度は、世界的な地政学的緊張の高まりと相まって、以下のように変化している。 重要なインフラをいかにして大規模なサイバー攻撃から守るかという点で、官民両部門の議論は大きく変化している。 サイバー破壊から重要インフラをいかに守るかについて、官民両セクターで議論が交わされている。

歴史的に、IT とOT/ICSシステムは互いに完全に隔離されていたが、デジタルトランスフォーメーションが進むにつれて、この2つの世界は急速に融合している。 この2つの世界は急速に融合しつつある。

その結果、サイバー犯罪者はマルウェアを使って特にOTネットワークに侵入し、国家が依存するシステムを人質に取っている。 ランサムウェアに襲われたときによく見られるようなダウンタイムは、ターゲットには許されない。IT ランサムウェアが企業側を攻撃した場合によく見られるダウンタイムを、ターゲットに与える余裕がないことを知っているからだ。

ICSに対する攻撃の増加は、基本的なニーズを提供するために重要なインフラに依存している国民の安全と安心を危うくする。 の安全を危うくする。私たちは、イラン人がサウジアラビアの石油インフラを標的にしたTritonやSandWormがそうであるのを見てきた。 2015年にはBlack Energy、2016年にはIndustroyerでウクライナの電力会社を標的にしている。

脆弱性を理解する

OT マルウェアがどのように機能するかをよりよく理解するためには、脆弱性がどこに存在し、どのように悪用されるかを理解することが重要である。 を理解することが重要である。たいていの場合、これらのシステムに接続されたウィンドウズ・コントローラーの中にある。 運用システムに向けられた命令である。これには以下のようなものがある:

- デバイス ヒューマン・マシン・インターフェース(HMI)クライアント、データヒストリアン、SCADAサーバー、エンジニアリング・ワークステーション(EWS)

- プラットフォーム(ICSソフトウェア):GE Proficy、Honeywell HMIWebなど

- ネットワーク:Siemens、S7、Omron FINS、EtherNet IP などの運用プロトコルの公開を通じた ICS 環境への直接インターネットアクセス。 S7、オムロン FINS、EtherNet/IP などの運用プロトコルが公開され、さらに誤った設定の VNC アクセスが行われます。これは、SMBの横移動につながる可能性があります。

では、なぜITの枠を超えて、こうしたIndustrial シナリオに注目するのか?

ICSマルウェアは、インフラを弱体化させるという彼らの政治的目標に合致するため、国家アクターが好んで使用します。 より広範で深い攻撃サービスを産業環境内で提供できるためです。また、このようなアクターは ICSへの攻撃を成功させるために必要なリソースを有している。 ランサムウェア攻撃は、「既製品」のコンポーネントやサービスを使用して実行することができます。

攻撃手法を理解する

これらの攻撃の背後にあるマルウェアを理解し、重要インフラ組織を支援するためのより良い方法があります。 サイバーセキュリティの専門家が知っておくべき2つの重要なリソースであるICSとYARAのためのMITRE ATT&CK Frameworkにすべての行動をマッピングすることによって、これらの攻撃の背後にあるマルウェアを理解し、重要インフラ組織を支援することで、将来の攻撃を防ぐことができます。 サイバーセキュリティの専門家が熟知すべき2つの重要なリソースである:

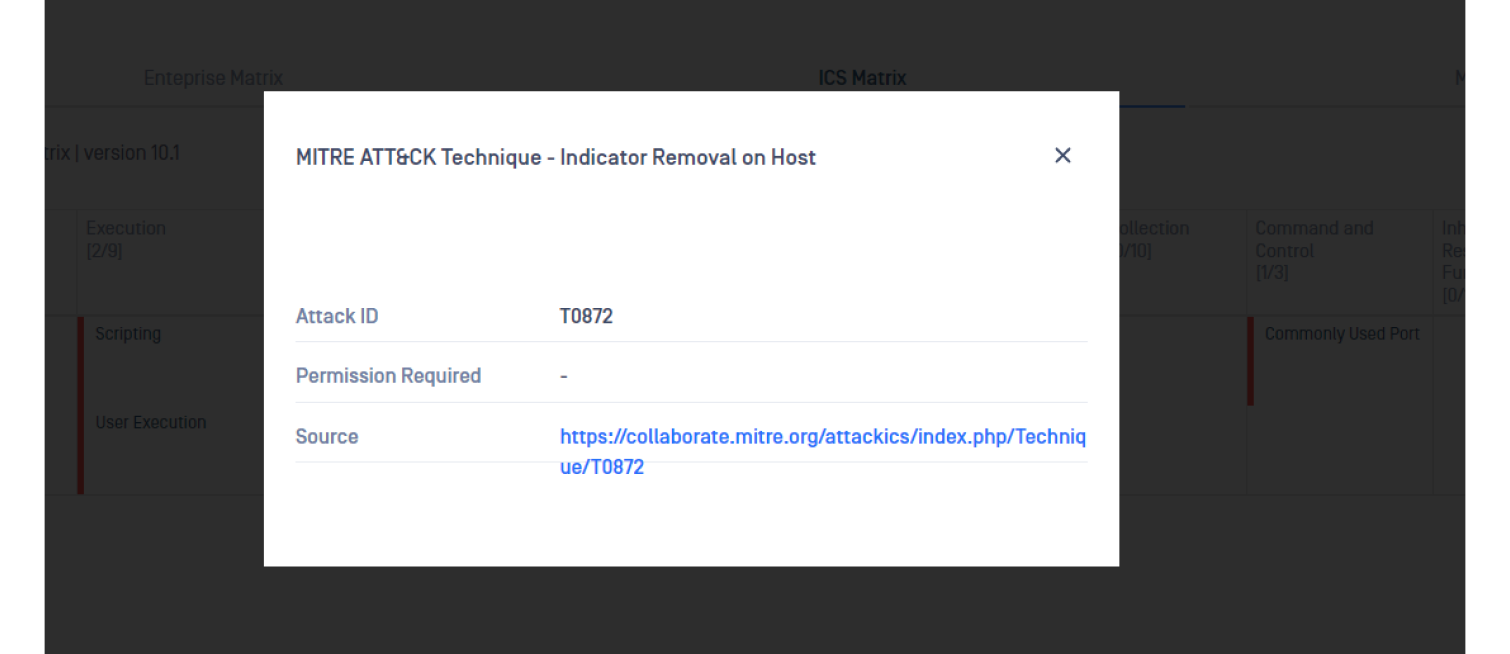

- ICS向けMITRE ATT&CK: IT 向けに広く採用されている MITRE ATT&CK フレームワークと同様に、このフレームワークは、産業用制御シス テムを標的としたマルウェアを使用した攻撃の行動をモデル化します。 このフレームワークは、Industrial 制御システムを標的としたマルウェアによる攻撃の行動をモデル化します。MITRE ATT&CK ICSフレームワークへの行動のマッピングを組み込むことによって、MetaDefender Sandboxのようなツールは、産業用制御システムを標的とするマルウェアを使用した攻撃の行動をモデル化します。 MetaDefender Sandbox ようなツールは、マルウェアがどのようにシステムを攻撃しようとしているかを素早く特定し、より効果的に対応することができます。 効果的に対応することができます。

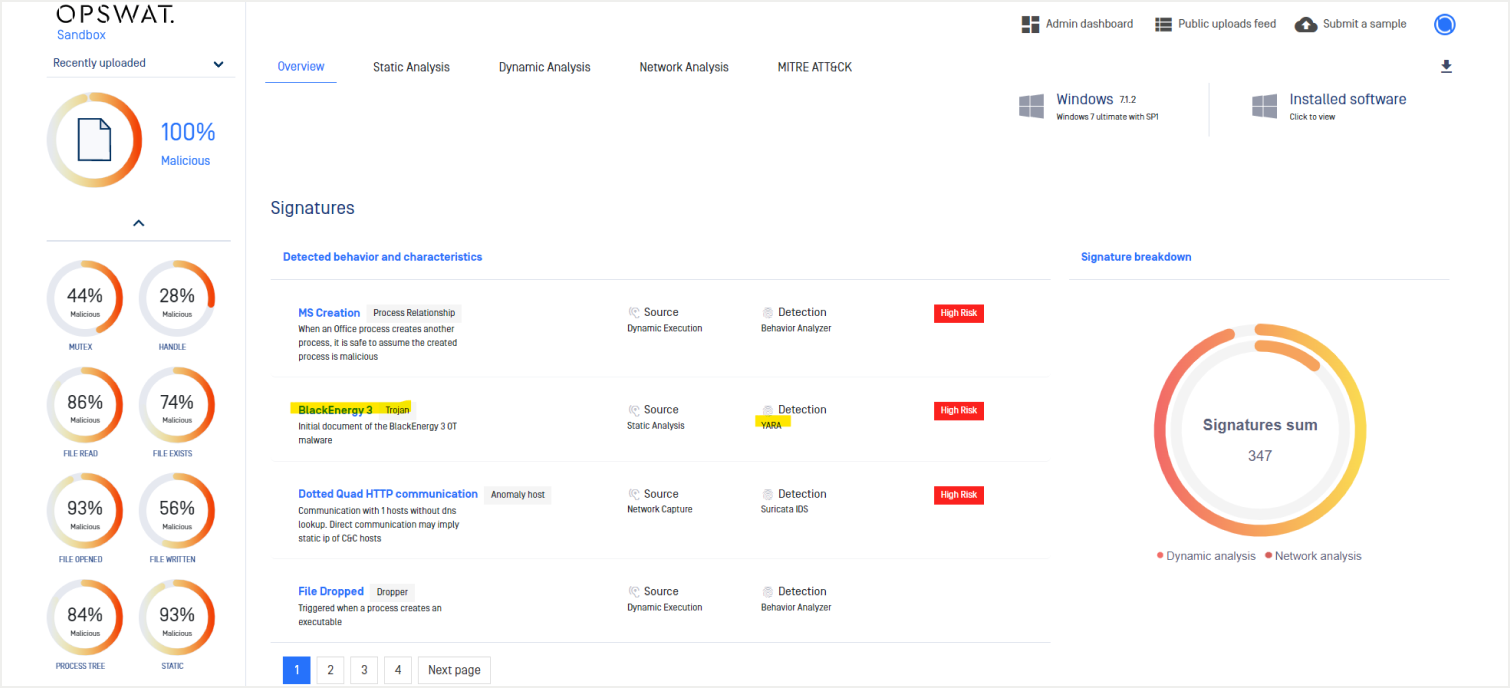

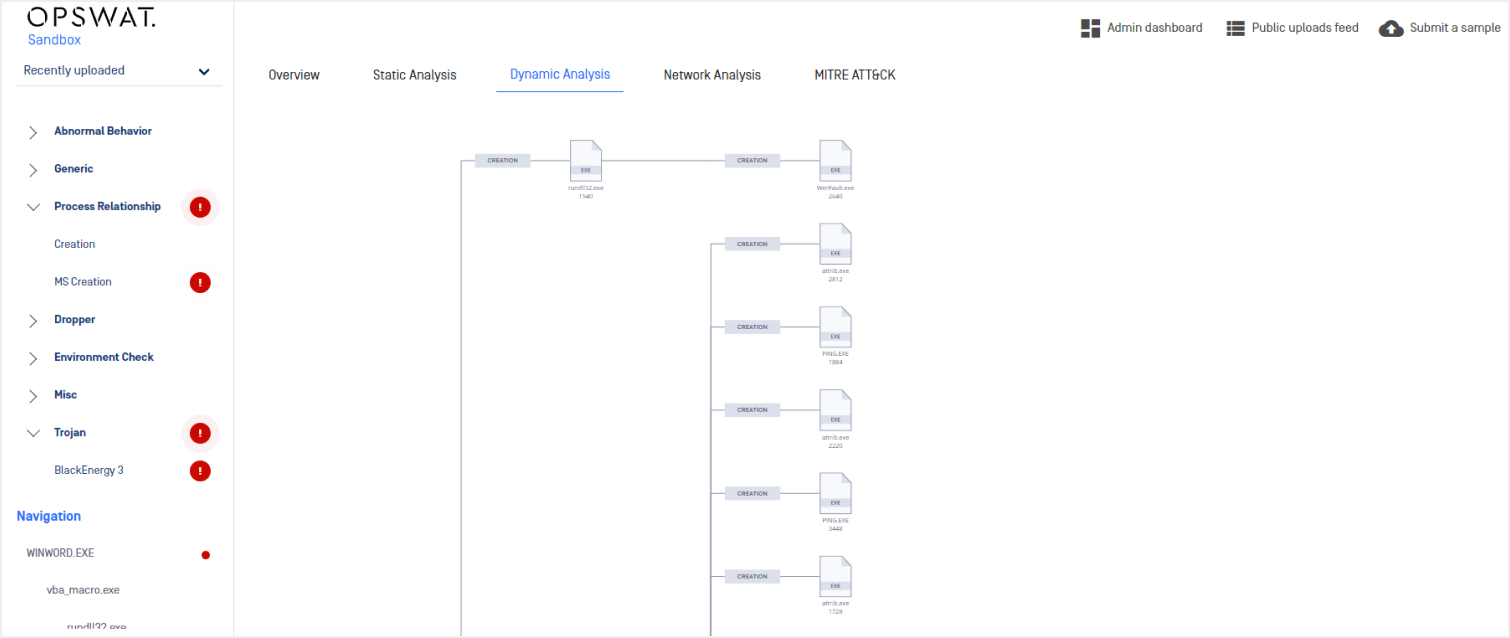

その一例として、サンドボックスでブラック・エナジーを分析し、ICS特有の行動がフレームワークにマッピングされていることを確認した。 ICS特有の振る舞いをフレームワークにマッピングした:

- 保護、検知、脅威ハンティングのためのYARA:YARA ICSルールセットを組み込むことで、以下のような解析ツールが利用可能になります。OPSWAT Sandboxなどの解析ツールは、ICSマルウェアの既知の悪意のある属性と一致するマルウェアの属性を、静的および動的の両方で、より効果的に特定することができます。 ICSマルウェアの既知の悪意のある属性に一致するマルウェアの属性を、静的および動的の両方で、より効果的に特定できます。マルウェアのファイル自体は、検知を回避するために脅威者によって頻繁に変更されます。 攻撃者は、既存のインフラストラクチャやツール、戦術、手順(TTP)を活用する必要があります。 を活用する必要があります。攻撃者のインフラは、再利用するために必要な大きなサンクコストであり、それゆえにTTPはさまざまなマルウェアの亜種に共通しているのです。 マルウェアの異なる亜種に共通する理由です。その結果、複数のマルウェア・サンプルに共通するTTPを利用することで、マルウェア・ファミリーを特定し、その特定を支援することができます。 の特定に役立ちます。

最新の MITRE ATT&CK for ICS は、応答機能の阻害など、運用技術を標的とした攻撃に特化した TTP フレームワークを提供している。 を提供する。

重要インフラ内で特に回避的なマルウェアを検出するには、次のような分析機能が必要です。 包括的な静的解析と動的解析を行い、ICS 攻撃に特有の TTP にフラグを立てる機能が必要です。 Black Energy の分析で示したように。

最近リリースされたOPSWAT Sandbox v1.1.7には、ICS TTPへのIOCのマッピングが含まれており、利用可能なYARAルールとOPSWAT MetaDefender Core ネイティブのMISPリポジトリにより、組織はOPSWAT'の包括的なthreat intelligence ソリューションを通じて、マルウェアの脅威からよりよく身を守ることができる。