OPSWAT精鋭レッドチームであるユニット515は、高度なテスト、敵対的シミュレーション、綿密な脆弱性発見を通じて、プロアクティブなサイバーセキュリティに専心している。重要インフラのセキュリティを強化することを使命とするユニット515は、2025年初頭にシュナイダーエレクトリック・モディコンM241 PLCの包括的なセキュリティ評価を開始した。

Modicon M241における複数の脆弱性の発見

2月、515部隊は、運用技術(OT)環境にサイバーセキュリティ上のリスクをもたらす可能性のある潜在的な弱点を特定するため、Modicon M241の徹底的な評価を実施した。この取り組みにより、データ暴露リスク、サービス拒否(DoS)状態、クライアント側のセキュリティ欠陥など、いくつかの脆弱性が発見された。

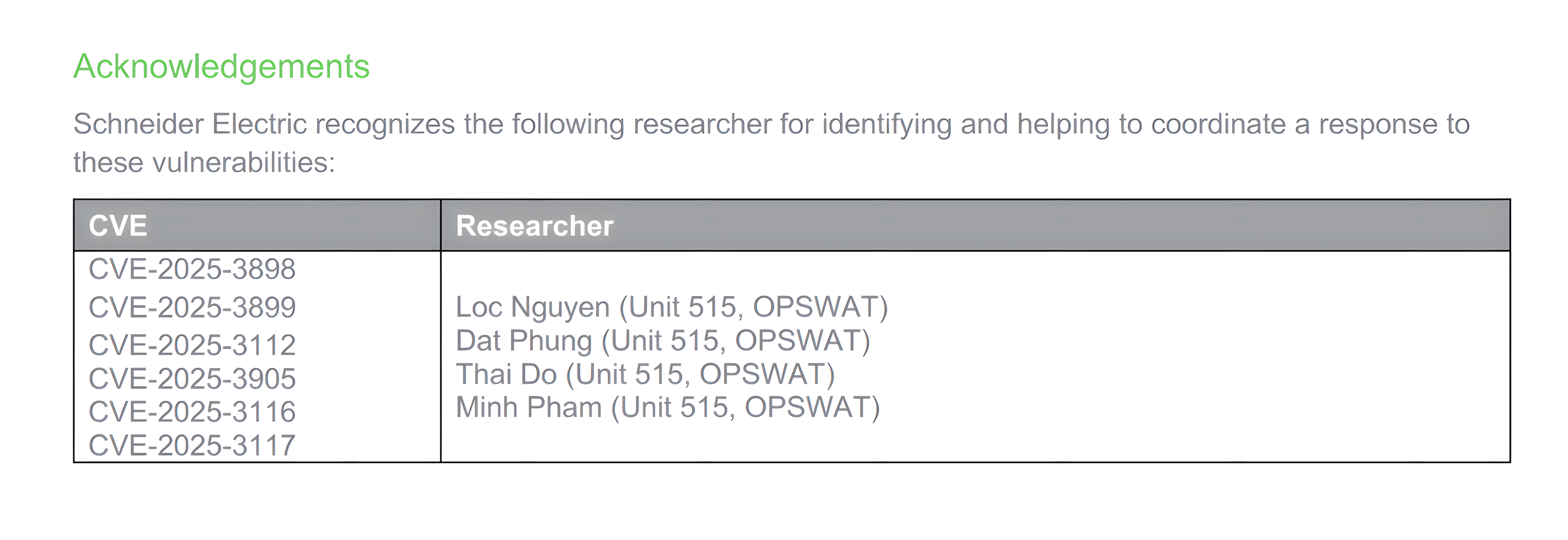

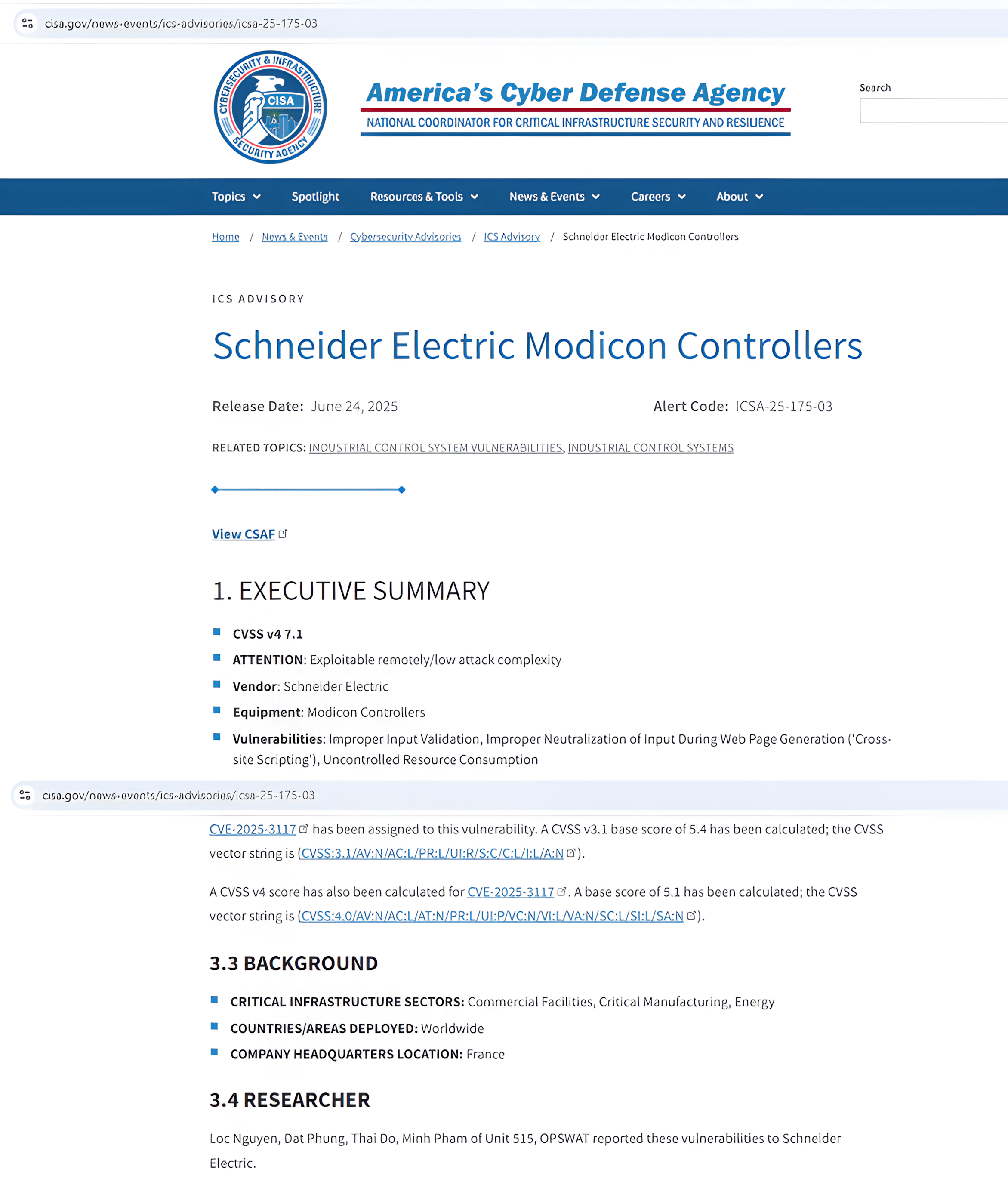

責任ある情報開示の慣行と、産業用システムの安全確保に対するOPSWATのコミットメントに沿い、515 号機はすべての発見を速やかにシュナイダーエレクトリック社に報告した。私たちの情報開示後、シュナイダーエレクトリックはさらなる調査を実施し、2025年5月と6月にリリースされたセキュリティ勧告とファームウェアパッチで対応した。

最初に公表された脆弱性CVE-2025-2875は、2025年5月にシュナイダーエレクトリックの公式勧告と修正ガイダンスとともに公表された。

その後2025年6月、シュナイダーエレクトリックはUnit 515で発見された残りの脆弱性に対処する追加勧告を発表した。これらの CVE には以下が含まれる:

- 3898

- 3899

- 3112

- 3905

- 3116

- 3117

これらの調査結果は、産業用制御システムを保護する上で、事前予防的なセキュリティ評価とセキュアバイデザインの原則が果たす重要な役割を強調している。OPSWAT 、ベンダーや資産所有者と協力し、脆弱性が運用環境において脅威となる前に、早期に発見し、是正することに専心しています。

シュナイダーエレクトリックのデバイスで確認されたCVEの技術的概要

シュナイダーエレクトリックとの緊密な連携により、OPSWAT 、運用技術(OT)環境におけるサイバーセキュリティリスクの機密性を認識しています。悪意のある悪用を防ぎ、シュナイダーエレクトリックの顧客を保護するため、OPSWAT 悪用コードや脆弱性の深い技術的詳細を公にしないことを選択しました。

以下は、515部隊が発見した脆弱性の概略である:

CVE-2025-3898 および CVE-2025-3116 - 不適切な入力検証 (重要度: 高)

これらの脆弱性は、入力データの検証が不十分であることから発生し、影響を受けるデバイス上でサービス運用妨害(DoS)状態を引き起こす可能性があります。認証された攻撃者は、不正な本文を含む特別に細工された HTTPS リクエストをコントローラに送信し、クラッシュや予期せぬ動作を引き起こす可能性があります。

- CVE-2025-3898が影響を受けた:

- Modicon M241/M251(ファームウェアバージョン5.3.12.51以前)

- Modicon M262 (5.3.9.18より前のバージョン)

- CVE-2025-3116の影響を受けた:

- Modicon M241/M251(5.3.12.51より前のバージョン)

- Modicon M258およびLMC058の全バージョン

CVE-2025-3112 - 制御不能なリソース消費 (高重大度)

この脆弱性は CVSS v4.0 のスコアが 7.1 であり、認証された攻撃者が HTTPS リクエストの Content-Length ヘッダを操作することでシステムリソースを使い果たし、サービス拒否状態に陥る可能性があります。

- 影響を受けるデバイス

- Modicon M241/M251(5.3.12.51より前のバージョン)

CVE-2025-3899、CVE-2025-3905、および CVE-2025-3117 - ウェブページ生成中の入力の不適切な中和 (重要度: 中)

これらのクライアント側の脆弱性は、ウェブインタフェースにおけるユーザー入力の不適切な無効化を含んでおり、クロスサイトスクリプティング(XSS)攻撃を可能にします。認証された攻撃者が悪意のあるスクリプトを注入することで、被害者のブラウザ内のデータの機密性と完全性を損なう可能性があります。

- CVE-2025-3899、CVE-2025-3905、CVE-2025-3117 が影響する:

- Modicon M241/M251(5.3.12.51より前のバージョン)

- CVE-2025-3905およびCVE-2025-3117も影響を受ける:

- Modicon M258およびLMC058の全バージョン

- CVE-2025-3117はさらに影響を及ぼす:

- Modicon M262 (5.3.9.18より前のバージョン)

修復

シュナイダーエレクトリックの Modicon M241/M251/M262/M258/LMC058 PLC デバイスを使用している組織は、シュナイダーエレクトリックが提供する公式ガイダンスに従って、この脆弱性を修正することを強くお勧めします:シュナイダーセキュリティアドバイザリ文書

これらの脆弱性を効果的に軽減するために、組織は以下を含む包括的な深層防衛戦略を採用すべきである:

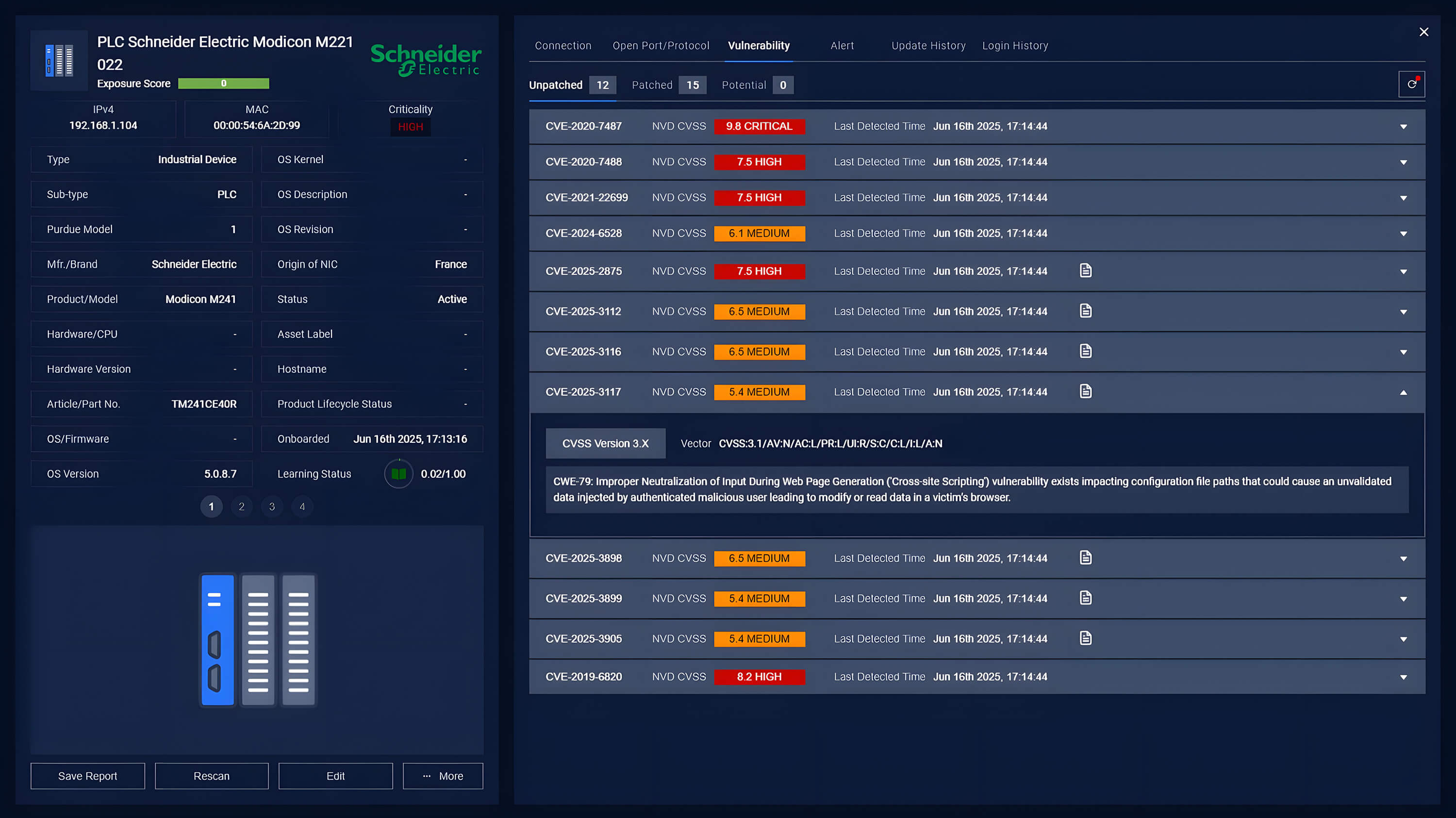

- 継続的な CVE スキャンと修復によるVulnerability detection :ネットワークの脆弱性を定期的にスキャンし、是正措置を適用する(可能であれば、ファームウェアのパッチを適用するのがベスト)。

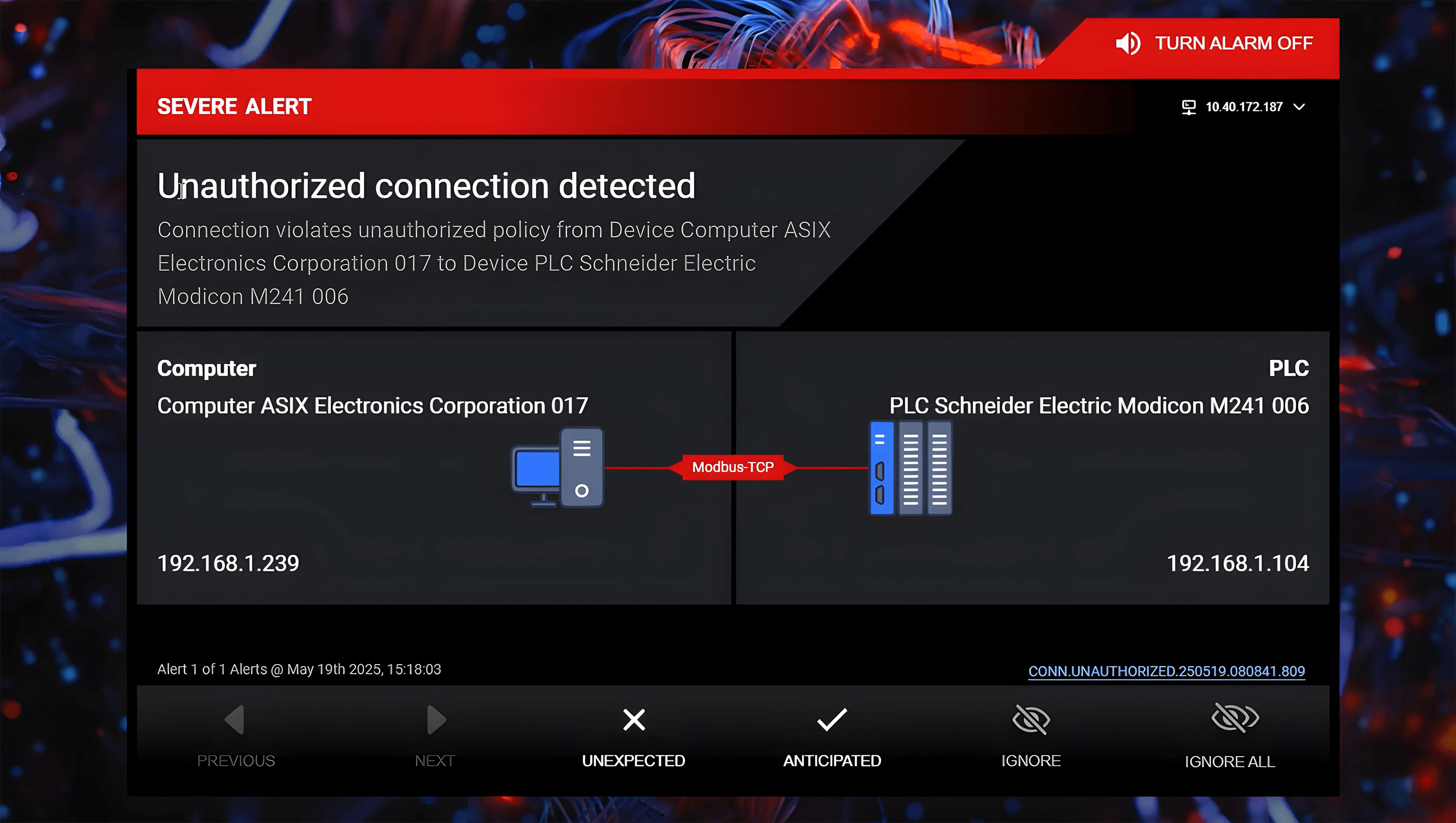

- 異常な動作の監視Schneider Modion M241 PLCへの通信頻度が異常に増加した場合、不正なデータ流出の可能性があります。

- 不正なデバイス接続の識別:システムは、不正な/許可されていないデバイスが PLC に接続されたことを検出する必要があります。

- ネットワークのセグメンテーション:影響を受けるデバイスを隔離することで、攻撃の横方向への拡散を防ぎ、影響を最小限に抑えることができる。

- 侵入防止:PLCへの悪意のある/承認されていないコマンドを即座に特定してブロックし、PLCの正常な動作を効果的に保護します。

OPSWATMetaDefender OT Securityは、CVEを検出し、異常な動作のためにネットワークを継続的に監視し、不正な接続を特定することによって、これらのニーズに対応します。AIを使用して、通常のトラフィックパターンを学習し、ベースラインの動作を確立し、異常を警告するポリシーを実装します。これにより、潜在的な脅威に対して即座に情報に基づいた対応が可能になります。さらにMetaDefender OT Securityは、コントローラのファームウェアを集中的かつ統合的にアップグレードする独自の機能により、脆弱性の修復を可能にします。

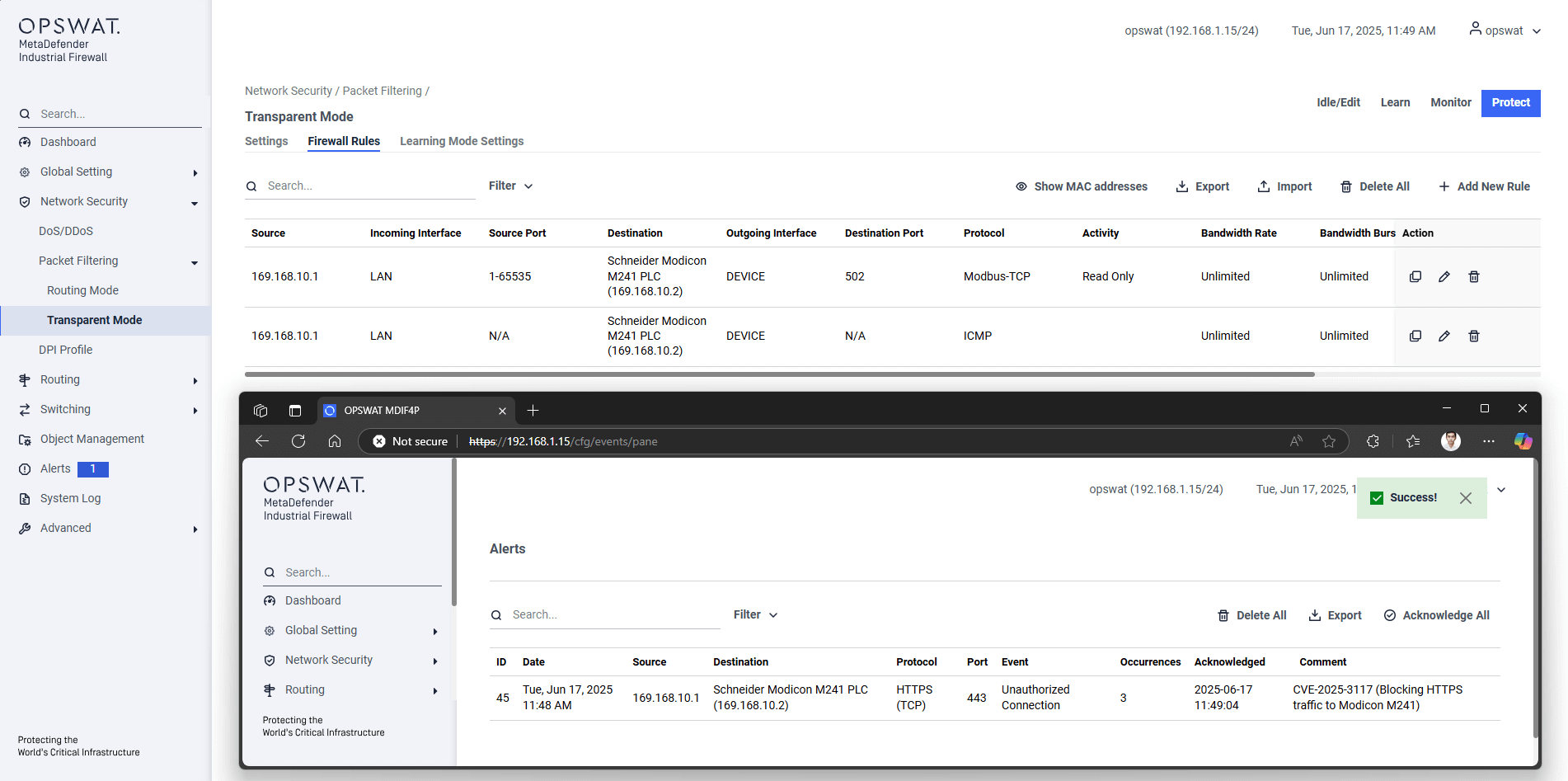

これらのCVEを悪用した攻撃の場合MetaDefender OT SecurityはMetaDefender Industrial Firewallと統合し、設定されたルールに基づいて不審な通信を検出、警告、ブロックします。 MetaDefender Industrial Firewallは、AIを使用して通常のトラフィックパターンを学習し、不正な接続を防止するためのポリシーを適用します。

予防だけでなく、OPSWATMetaDefender OT Securityは、継続的な資産の可視化と脆弱性の評価を通じて、悪用の兆候をリアルタイムで監視することを可能にします。高度な資産インベントリの発見と追跡、脆弱性評価、パッチ適用機能を活用することで、当社のプラットフォームはプロアクティブな脅威検知を提供し、迅速で効果的な修復アクションを促進します。