ファイル・セキュリティは、あらゆる業界の組織に影響を与える複雑なサイバーセキュリティの課題です。世界中の企業がデジタル・インフラストラクチャに移行し、デジタル資産のホスティングと管理をより多くのサードパーティ製ツールやサービスに依存するようになるにつれ、巧妙化するマルウェアの攻撃対象は拡大し続けています。

ファイル保護の理解は、ファイル・セキュリティとは何かという基本的な理解から始まります。ファイル・セキュリティのベスト・プラクティスを検討する前に、ファイル・セキュリティの意味だけでなく、なぜそれが組織のサイバーセキュリティ戦略にとって不可欠な要素なのかを理解する必要があります。

ファイル・セキュリティとは?

ファイル・セキュリティは、デジタル・ファイルへの安全なアクセス、配布、保管によって定義される。これには、文書、企業秘密、ビジネスクリティカルな情報、ログファイル、ソースコードなどが含まれます。ファイル・セキュリティ対策は、これらの資産が削除されたり、改ざんされたり、権限のない第三者によってアクセスされたりすることを防ぎます。

ファイルはしばしば組織内外で転送され、複数の利害関係者と共有され、多数のプロジェクトに携わるパートナーに配布されなければならない。あるセキュアなポイントから別のポイントへ転送されるファイルは必然的に露出し、したがって攻撃に対して脆弱になります。悪質な行為者は、このような重要な脆弱性ポイントを悪用して組織の防御を突破し、発見されにくい隠れたマルウェアを侵入させる可能性があります。

2024年だけでも、マイクロソフトのようなハイテク企業からJPモルガンのような金融機関に至るまで、巨大な組織に影響を与えた有名なデータ漏洩事件がいくつも起きている。企業規模の大小にかかわらず、潜在的なファイル・セキュリティ・リスクから免れることはできない。

ファイル・セキュリティを理解する

ファイル・セキュリティの概念を定義することと、真の理解を得ることは、2つの異なる作業である。定義とともに、ファイル・セキュリティは5つの柱に分けることができる:

悪意のあるファイルや機密ファイルが保護されたネットワークにアップロードされるのを防ぐには、脅威が境界でアップロードされるのを阻止する必要があります。ファイルは、AWSやMicrosoft Azureなどのプラットフォーム上のWebアプリケーションにアップロードされる前、またはロードバランサーやWAFを通過する際に、マルウェア、脆弱性、機密データについてスキャンされる必要があります。

インターネット経由のトラフィックをフィルタリングすることによって、ウェブベースの脅威からネットワークを保護することは、特に、見知らぬウェブサイトからダウンロードされたファイルからウェブゲートウェイや企業のブラウザを保護する場合、非常に重要です。

ファイル転送プロセス全体を通して、ファイルはMFT (マネージド・ファイル・トランスファー)ソリューションを通じて社内外を問わず安全に転送される必要があります。これにより、転送中のファイルにおける機密データの傍受、改ざん、盗難を防止できます。

GoogleDrive 、Microsoft 365、Boxなどのサービスにより、組織はファイルをシームレスに共有・同期することができます。これらの共同ファイルの完全性と機密性を保護することで、データ漏えいのリスクを軽減し、データ保護法に準拠することができます。

AWS S3、NetApp、Wasabi、Dell EMCなど、クラウドとオンプレミスの両方のストレージ環境でデータストレージソリューションを保護することにより、データ漏洩、ダウンタイム、コンプライアンス違反を防止します。

ファイル・セキュリティに対する主な脅威

予防策をよりよく理解し、ファイルを安全に保つためには、組織のデジタル資産を危険にさらす可能性のある新たな脅威を理解することが重要です:

パートナーの脆弱性はあなたの脆弱性であり、特にあなたのデータやシステムと相互作用している場合はなおさらです。社内の秩序が保たれていたとしても、サードパーティのライブラリやAPIに弱点があれば、攻撃者があなたのファイルシステムに侵入し、機密情報にアクセスできる可能性がある。

攻撃者は、クラウドベースのアプリケーションと接続する際に、API や単純な設定ミスによって、組織のネットワークの弱点を突く可能性があります。Salesforce のようなプロバイダは、独自のセキュリティポリシーを実施することがありますが、サイバーセキュリティはプロバイダとユーザの間で共有される責任です。

ファイル・セキュリティのベスト・プラクティス

ファイルを保護するために、組織は物理的、ソフトウェア的、手続き的な対策を含む多層的なアプローチを採用しなければならない:

Deep CDR (Content Disarm and Reconstruction)のようなツールを使用することで、ファイルがファイルシステムに入る前にファイルをサニタイズし、潜在的に悪意のあるコードが組織の防御に侵入するのを防ぐことができます。これは、150以上のサポートされているファイルタイプから、本質的でないコードやポリシー外のコードを削除することで、ゼロデイ攻撃を防止します。

組織内のファイルをスキャンするために複数のアンチウイルスエンジンを使用すると、既知の脅威の最大99%を排除することができます。以下のようなツールを使用すると、30以上のAVエンジンでファイルを迅速かつ効率的に処理し、最大限の検出を実現できます。 Multiscanningのようなツールを使用すれば、30以上のAVエンジンでファイルを迅速かつ効率的に処理し、最大限の検出を確実に行うことができます。

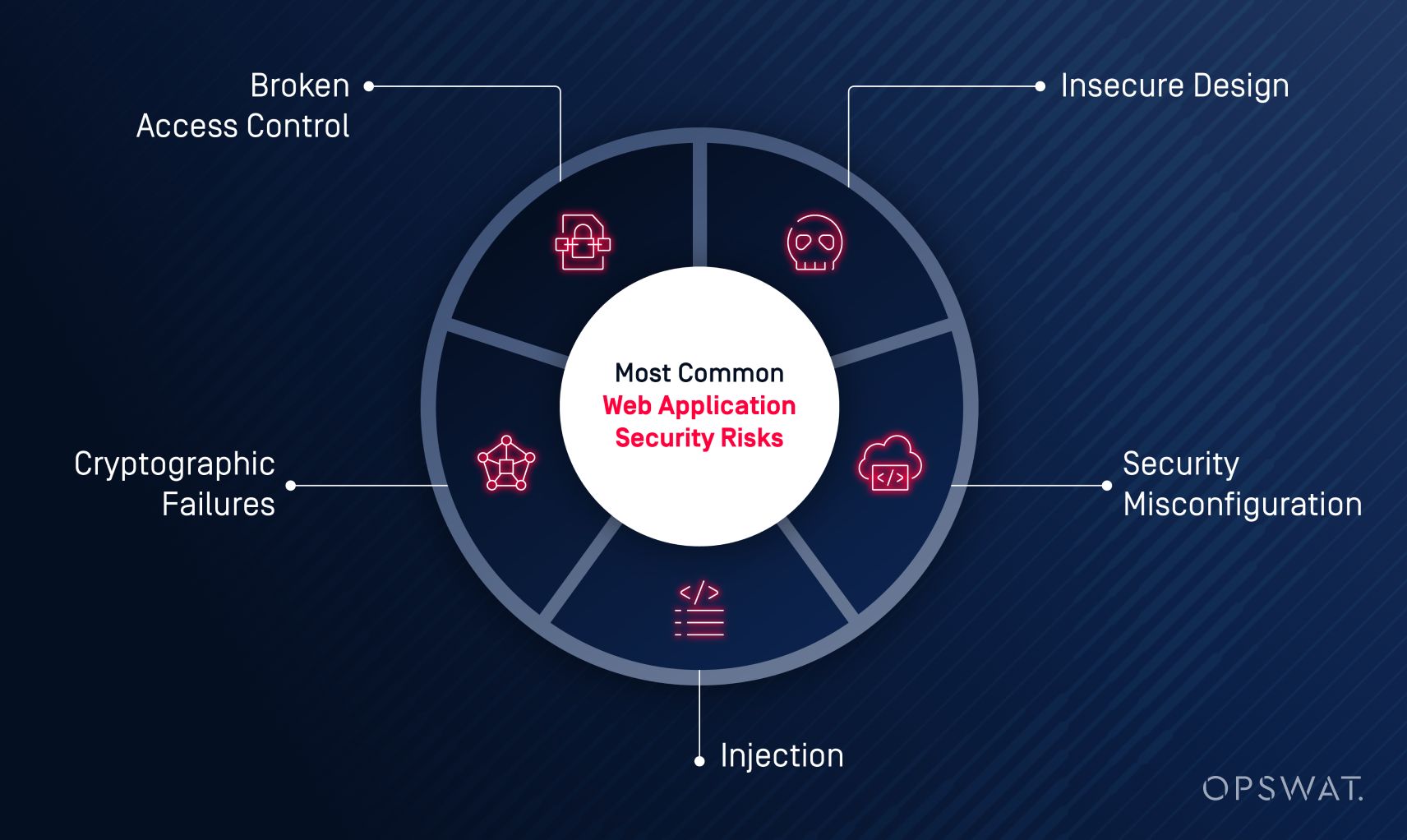

OWASPトップ10

オープン・ウェブ・アプリケーション・セキュリティ・プロジェクト(OWASP)のトップ10は、広範な調査と研究に基 づく、最も一般的なウェブ・アプリケーションのセキュリティリスクのリストです。このリストは定期的に更新され、安全なウェブアプリケーション開発のための業界標準として広く見なされています。これらのリスクには、以下のようなものがあります:

コンプライアンスの影響

GDPRや HIPAAなどの厳しいデータ保護規制により、コンプライアンスはファイルセキュリティ戦略を策定する上で重要な要素となっています。コンプライアンス違反は、企業を法的責任にさらすだけでなく、企業の評判を落とし、顧客の信頼を損ないます。

機密情報の漏洩を防ぎ、データ漏洩が発生した場合の組織の責任を軽減するために、セキュリティ対策を講じることは特に重要です。Proactive DLP (Data Loss Prevention)のようなツールは、スキャン、検出、ファイル内の秘密やその他の機密情報の再編集を行い、組織がコンプライアンス基準を満たすのに役立ちます。

さらに読む データ損失防止(DLP)とは?

結論Secure ファイルとデータ漏洩の防止

ファイル・セキュリティは、組織の資産を保護し、データの完全性を維持するために不可欠な要素です。強固なセキュリティ対策を導入することで、組織はマルウェアの暴露やランサムウェア攻撃のリスクを軽減し、信頼を育み、進化する脅威の状況を自信を持って乗り切ることができます。多層的なセキュリティ戦略を導入し、今日のリスクを軽減し、機密情報を保護するための事前対策を優先することで、コストのかかるデータ漏洩を明日から防ぐことができます。