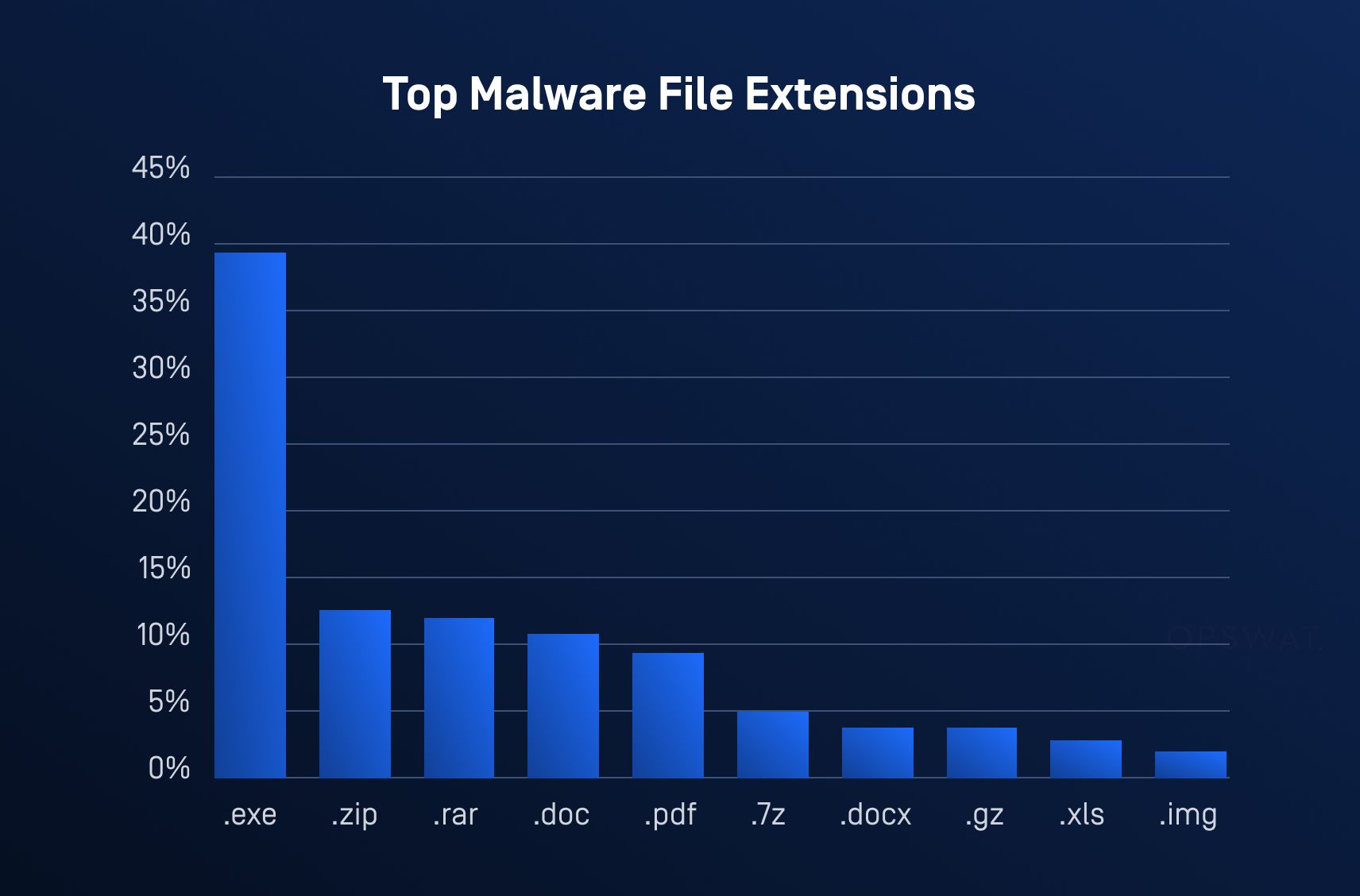

ZIPやRARのようなアーカイブファイル形式は、マルウェア配信のための最も一般的なツールの1つとして登場し、サイバー犯罪者に悪意のあるペイロードを配布するための信頼性の高い効率的な方法を提供しています。HP Wolf Securityの脅威調査によると、2024年第2四半期だけで、アーカイブファイルはマルウェアの全配信方法の39%を占め、攻撃者にとって最重要の選択肢となっています。一見無害なアーカイブに有害なスクリプト、実行可能ファイル、フィッシングコンテンツを埋め込むことで、ハッカーはこれらの形式に関連する信頼性と親しみやすさを悪用します。

ZIP フォーマットのモジュラーアーキテクチャの活用、ファイルヘッダの操作、アーカイブファイルの連結などの高度なテクニックにより、攻撃者は検知システムを回避し、検知されずにペイロードを実行することができます。これらのフォーマットが広く採用されていることと、従来のセキュリティ対策を回避する能力が相まって、重要かつ進化する脅威としての役割が強調されています。このブログでは、これらの攻撃手法の背後にある技術的なメカニズムについて説明し、その有効性を分析し、これらのアーカイブベースの脅威を検出し、防止するための実践的な手順を提供します。

シナリオ1 - アーカイブファイルの連結

回避的アーカイブファイル連結の巧妙さは、データの機能性とアクセシビリティを維持しながら、従来の検出方法や制限を回避する方法で複数のアーカイブファイルを巧みに結合する能力にあります。このテクニックは、ファイル サイズ制限の回避、コンテンツの難読化、ユニークな方法でのデータ ストレージの最適化など、独創的で型破りなシナリオで採用されることがよくあります。

この回避戦術の有効性は、ZIP解析ツールによって、連結されたファイルを扱うときの動作が異なることに起因する:

- 7-Zip:最初の ZIP アーカイブのみを解析します。これは良性である可能性があり、後続のアーカイブに埋め込まれた悪意のあるペイロードを見落とす可能性があります。

- WinRAR: ZIP構造の最後の部分のみを処理し、表示します。

- Windowsのファイルエクスプローラー:連結されたファイルを完全に開くことができない場合があります。ただし、ファイルの拡張子が.RARに変更されている場合、2つ目のZIPアーカイブのみが表示され、1つ目のZIPアーカイブは表示されないことがあります。

連結されたZIPファイルの処理におけるこの矛盾により、攻撃者は、ある種のZIPパーサーがアクセスできない、あるいはアクセスするように設計されていないアーカイブのセグメント内に悪意のあるペイロードを埋め込むことによって、検出メカニズムを回避することができる。

シナリオ2 - 誤解を招くアーカイブファイル

アーカイブとしてのMSオフィス

アーカイブというと、多くの人はすぐにZIPやRAR、あるいはTARファイルを思い浮かべるだろう。これらは確かに一般的なアーカイブ形式ではあるが、可能性のほんの一部に過ぎない。現代の多くのファイルフォーマットは、その基本的な実装においてアーカイブ構造を活用しており、多くの場合、すぐには明らかにならない方法で、アーカイブ構造を利用しています。

例えば、Microsoft Office 2007のファイル(.docx、.xlsx、.pptx)は、アーカイブ構造を利用しています。攻撃者は、標準的なPowerPointプレゼンテーションのように見えるが、内部的にはZIPアーカイブ(シグネチャ50 4B 03 04で始まる)である.pptxファイルを作成することで、これを悪用します。攻撃者は、正規のXMLファイルや埋め込み画像に見せかけた悪意のあるペイロードをアーカイブ内に埋め込みます。

セキュリティツールは、ZIPアーカイブを分析するのではなく、拡張子や構造に基づいてファイルを.pptxとして扱うため、この脅威を見逃してしまうことがよくあります。WinRARや7-Zipのようなツールはファイルの中身を明らかにすることができますが、自動化されたスキャナはファイルの種類に注目するため、隠されたペイロードを見落としてしまいます。

攻撃者は、非標準のファイル名を使用したり、ペイロードをわかりにくい場所に隠したりするなど、ZIPアーカイブの内部構造を変更することで、さらに検知を回避する可能性があります。この手口は、ZIPの柔軟性を利用し、同じ署名を保持しながら.pptxのようなカスタムファイルタイプを定義することを可能にします。

ZIPファイルとしてのDWF

ZIPファイル構造は広く使用されているフォーマットで、いくつかのファイルタイプはZIPファイルヘッダの一部をデザインに組み込み、独自のフォーマットを作成するために活用しています。例えば、標準的なDWFファイルは、ヘッダ(28 44 57 46 20 56 30 36 2e 30 30 29)の後にZIPファイルの署名[50 4B 03 04)が続き、両者を1つのファイル構造に結合しています。7-Zipのようなセキュリティツールは通常、ファイルヘッダを[50 4B 03 04]と認識することでZIPファイルを抽出します。しかし、DWFファイルの場合、これらのツールはそれを非アーカイブファイルとして扱い、その内容を抽出しようとしません。

攻撃者は、非ZIPヘッダ(DWFヘッダのような)で始まり、ZIPシグネチャと隠されたペイロードが続く悪意のあるファイルを作成することで、この動作を悪用します。このようなファイルがDWFビューアで開かれると、ソフトウェアはそれを正規のドキュメントとして処理し、付加されたZIPデータは無視され、ペイロードは非アクティブなままになります。しかし、同じファイルをアーカイブ抽出ツールで処理すると、ツールはZIP署名を認識し、ペイロードを抽出して実行します。多くのセキュリティスキャナや抽出ツールは、そのフォーマットを決定するためにファイルの最初のヘッダに依存しているため、このような偽装されたアーカイブを検出できない。

このテクニックが非常に効果的なのは、多くのツールがファイルヘッダーを処理する際の固有の制限を悪用するからだ。最初のヘッダを越えて深い検査やスキャンを行わないセキュリティツールは、悪意のあるアーカイブが検出されずに防御をすり抜けることを許してしまうかもしれない。

OPSWAT MetaDefender プラットフォームでアーカイブを再帰的に抽出してスキャンする

現代の企業環境は、重要なインフラを侵害するマルウェアを検知・ブロックするために、アンチウイルス・ソフトウェア、ファイアウォール、EDR(エンドポイント検知・応答)システムなど、さまざまなツールに依存しています。しかし、これらの防御手段には、脅威行為者が定期的に悪用する弱点が存在することがよくあります。このような回避戦術を効果的に特定し、対抗するために、OPSWAT MetaDefender プラットフォームがどのようにMetascan™Multiscanning、アーカイブ抽出、Deep CDR™などのコアエンジンを柔軟に構成し、システムを保護できるかを詳しく見てみましょう。

標準的なアーカイブ抽出によるシナリオ1の脅威の検出

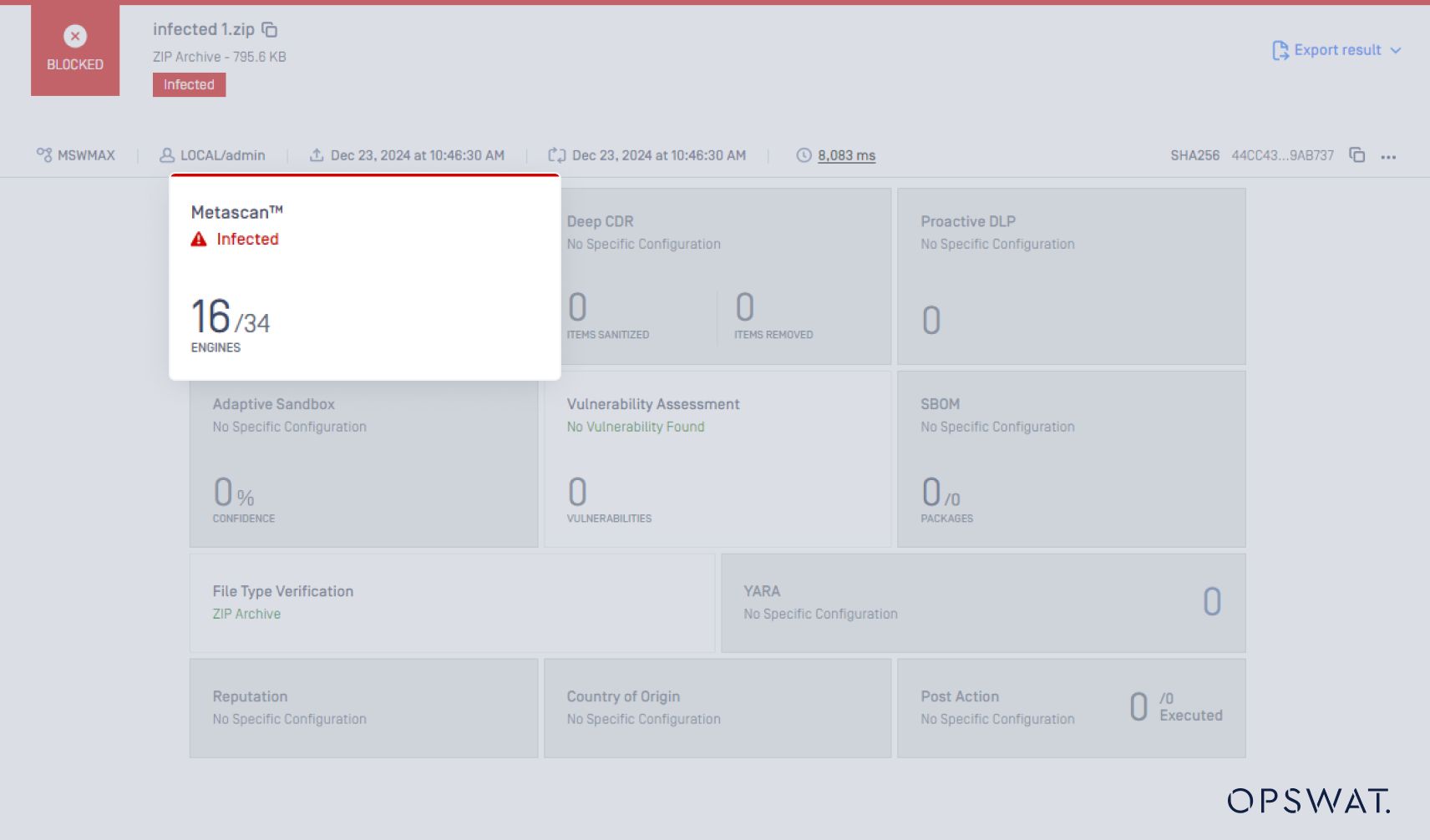

アーカイブ連結攻撃のテクニックを実証するために、まずZIPファイルを通常のアーカイブとして送信し、AV(アンチウイルス)エンジンにZIPの抽出とマルウェアスキャンを処理させました。34のAVエンジンのうち、マルウェアを検出できたのは16だけでした。

次に、通常のアーカイブファイルに複雑なレイヤーを1つ追加する。

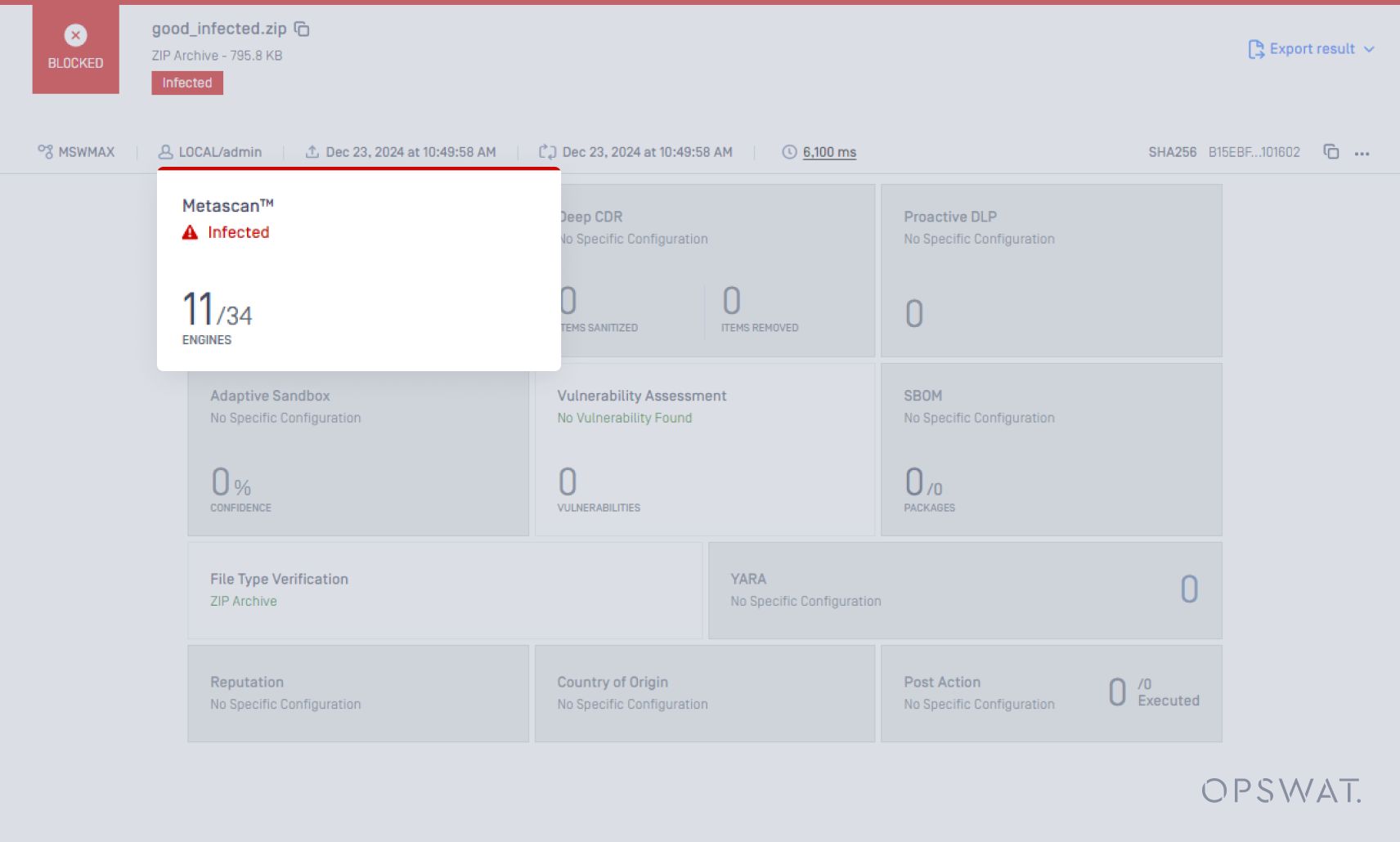

34のAVエンジンのうち、マルウェアを検出したのはわずか11。Metascanはこのケースを効果的に処理します。

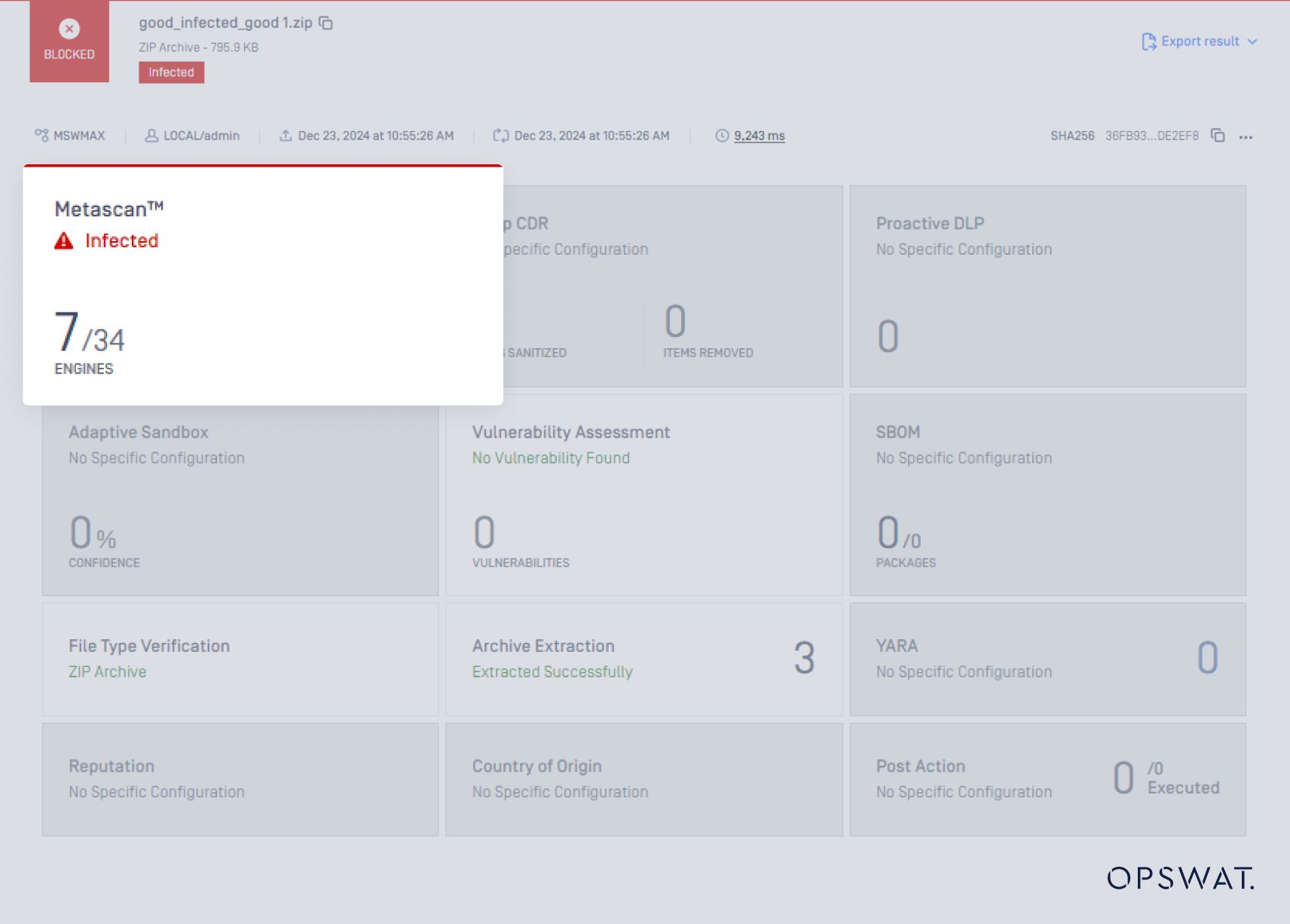

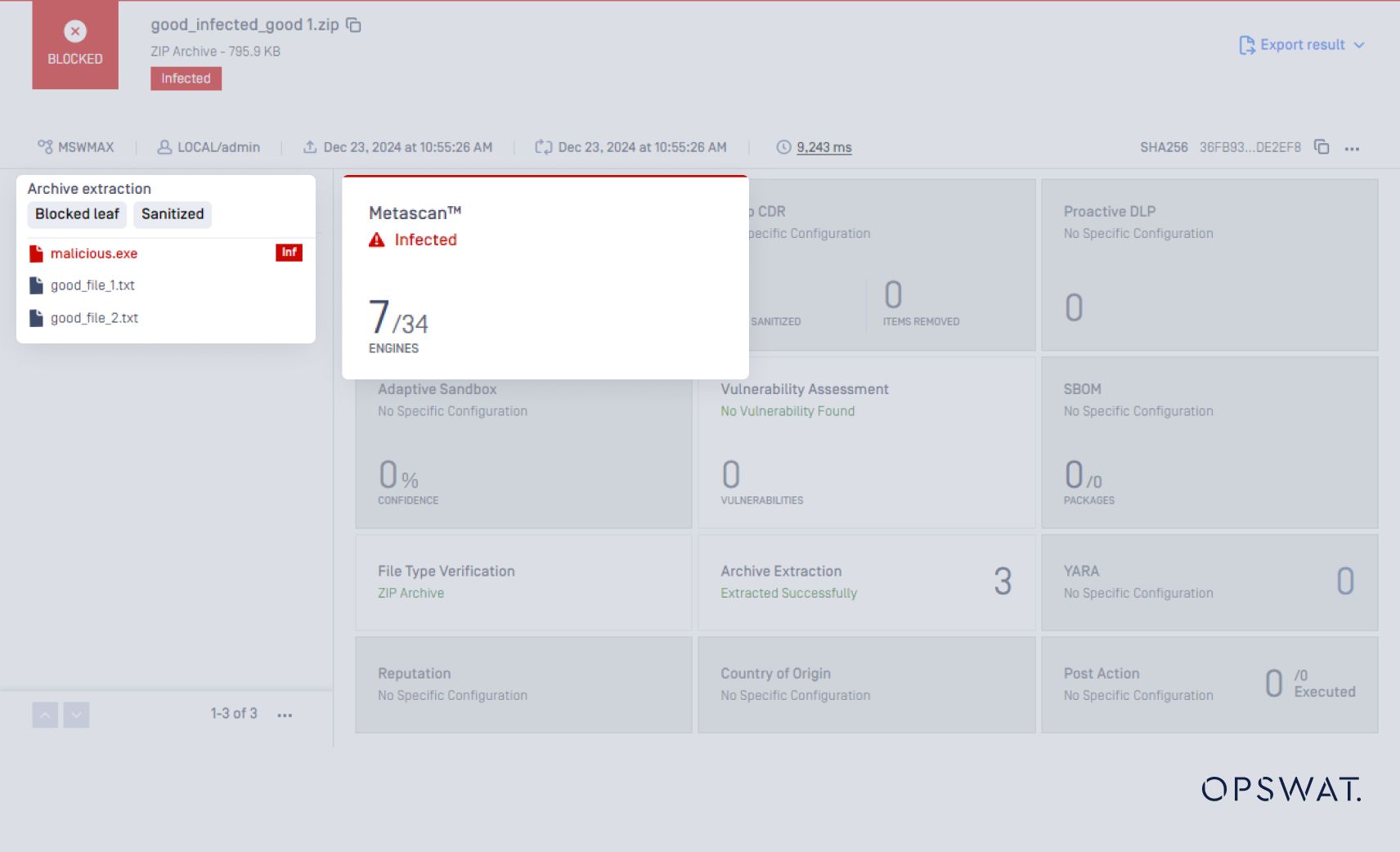

最後に、通常のZIPファイルに別のレイヤーを追加する。

今回、このマルウェアを検出したのは34のAVエンジンのうち7つだけで、以前は検出していた4つのAVエンジンも今回は検出できなかった。

また、外部のアーカイブ抽出ツールを使ってテストした。しかし、このツールはアーカイブファイルの最初と最後だけをチェックし、マルウェアファイルが格納されている中間セクションを見逃しました。

OPSWAT アーカイブ抽出エンジンによるシナリオ1の脅威の検出

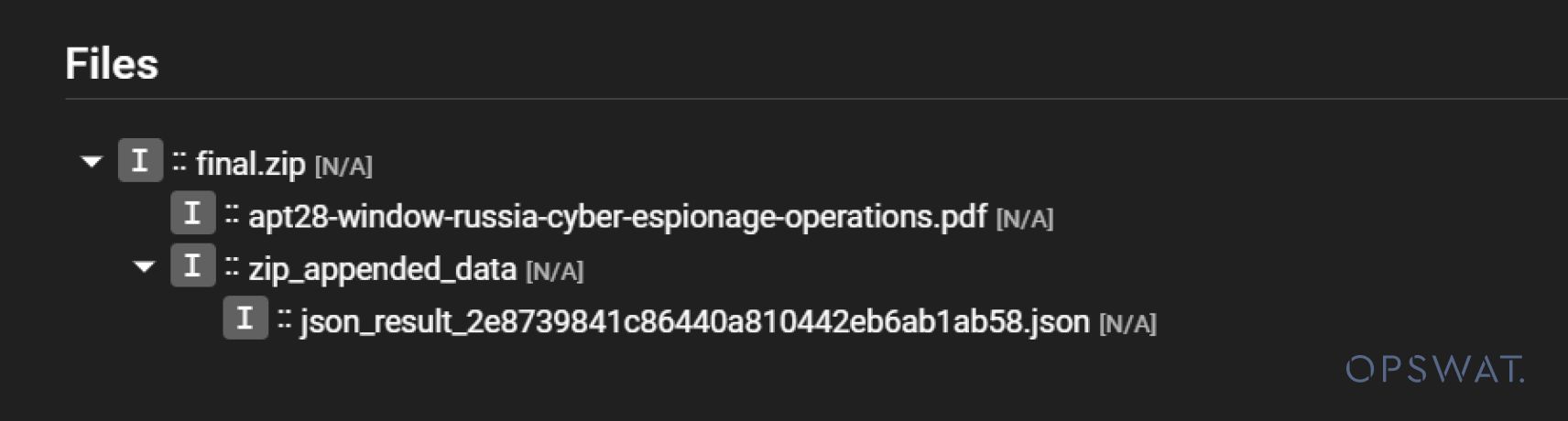

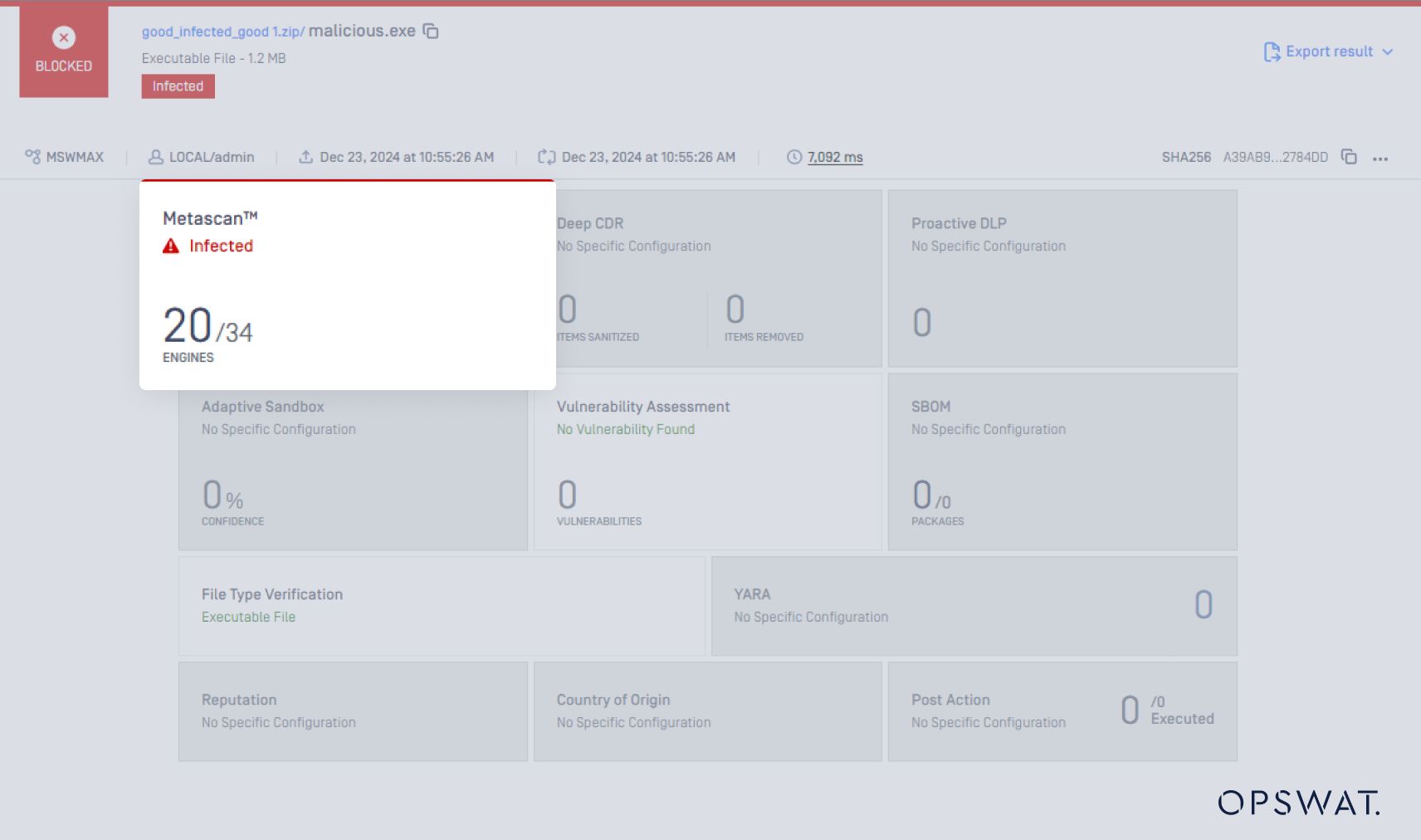

アーカイブ抽出エンジンはZIPファイルを完全に抽出し、AVエンジンがネスト化されたファイルをスキャンできるようにします。

これらのネストされたファイルのスキャン結果を以下に示す:

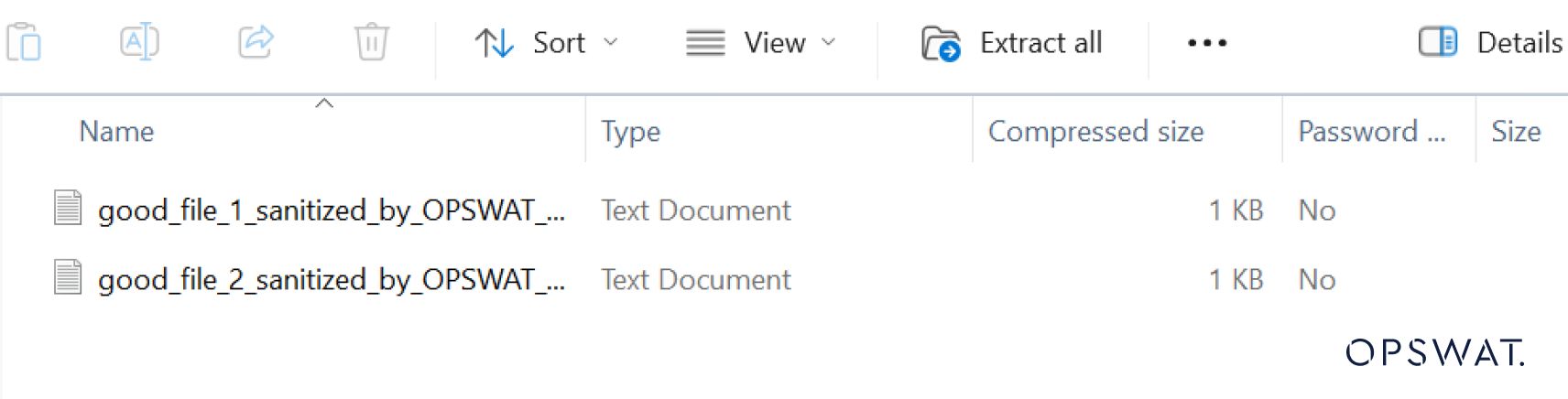

さらに、Deep CDR 有効にすると、以下のように、悪意のあるコンテンツを含まない新しいファイルが生成される:

アーカイブ抽出エンジンを使用しないシナリオ2の脅威の検出

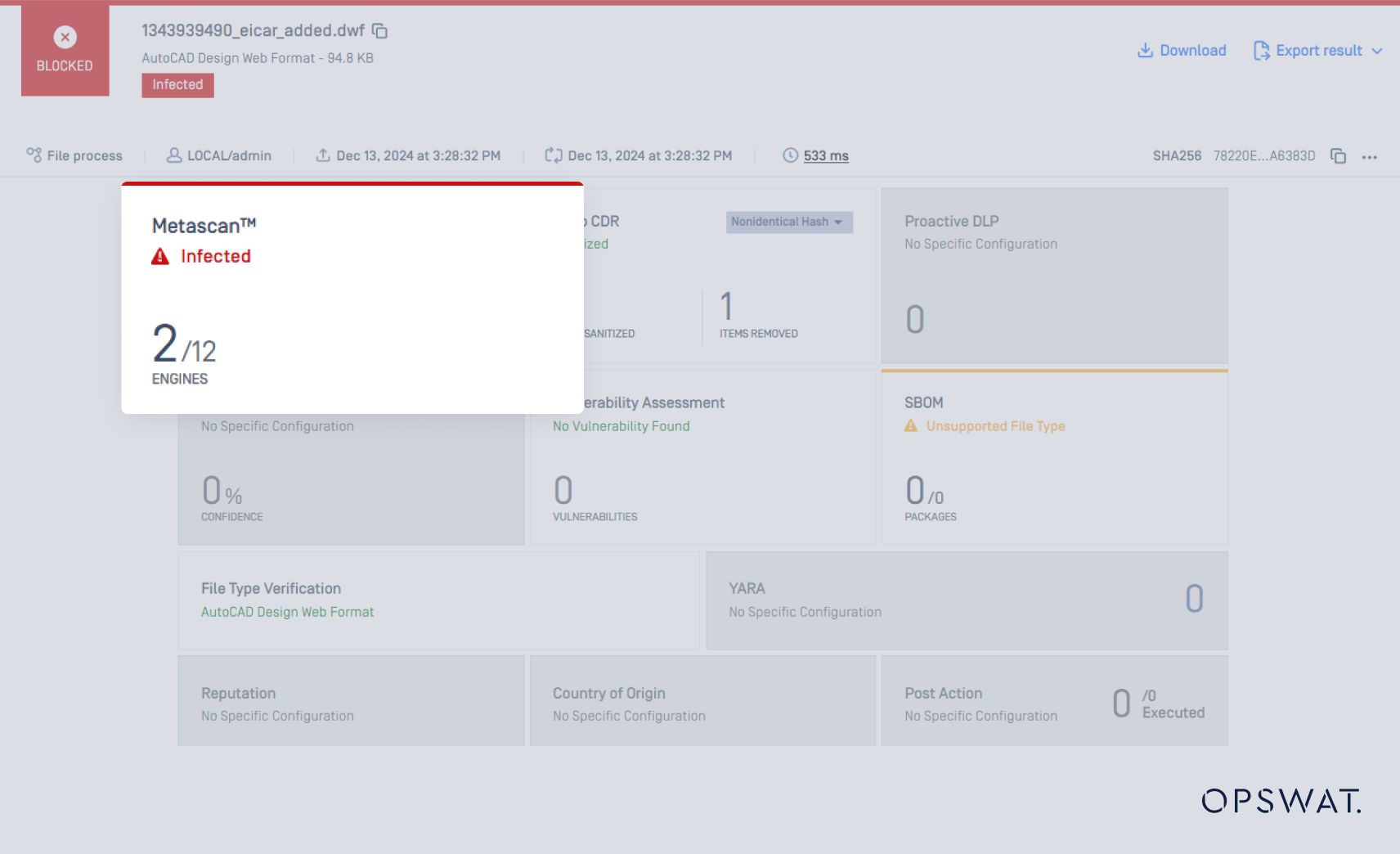

まず、シナリオ2で使用したテクニックを活用したファイルをMetaDefender Coreアップロードします。このファイルは潜在的なマルウェアについてMetascanでスキャンされます。結果は以下の通りです:

Metascanに含まれる12種類の一般的なAVエンジンのうち、このマルウェアを検出できるのはわずか2種類に過ぎない。このことは、相当数の組織が、このようなアーカイブ形式の複雑さを悪用した攻撃に対して脆弱である可能性があることを意味する。

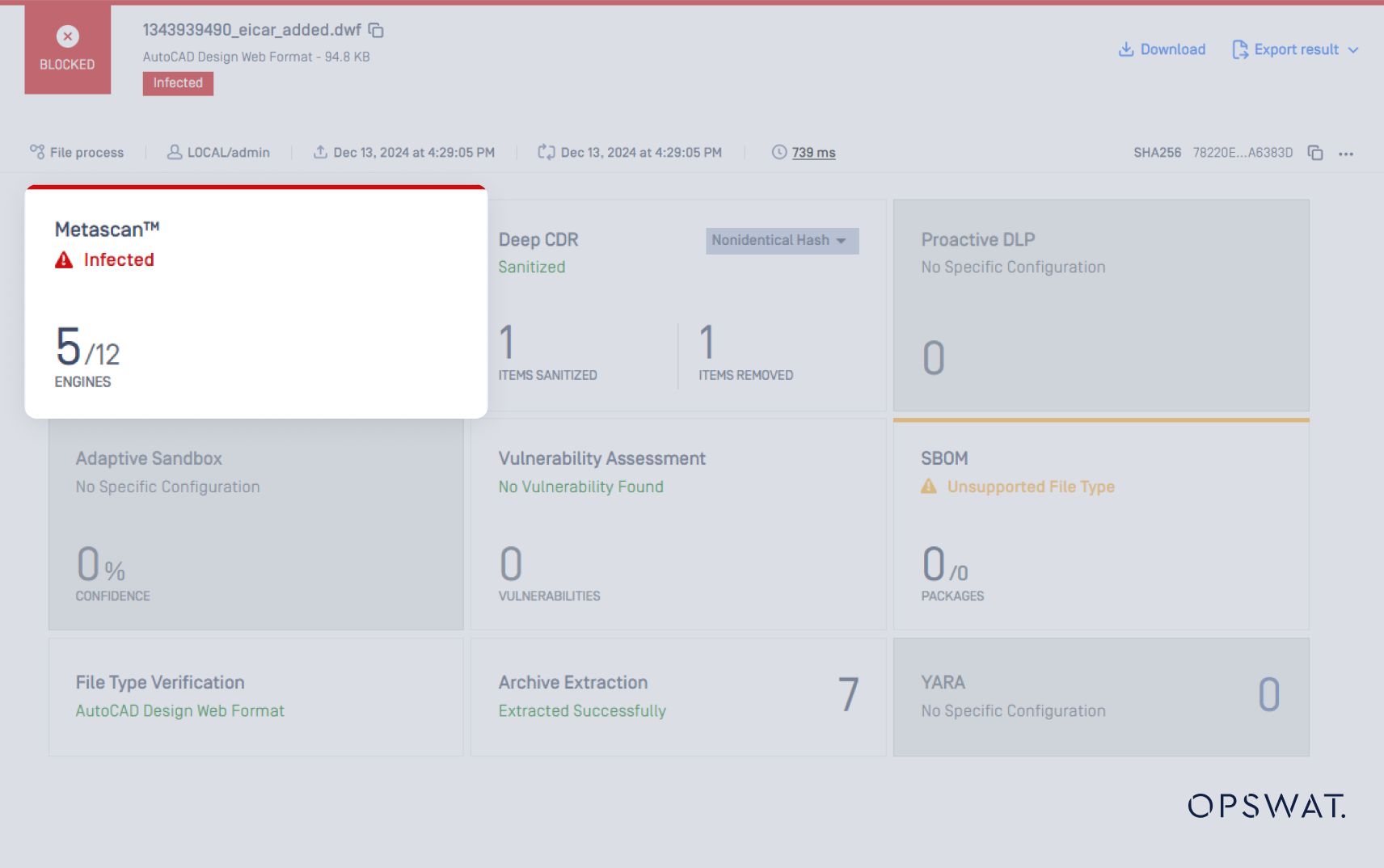

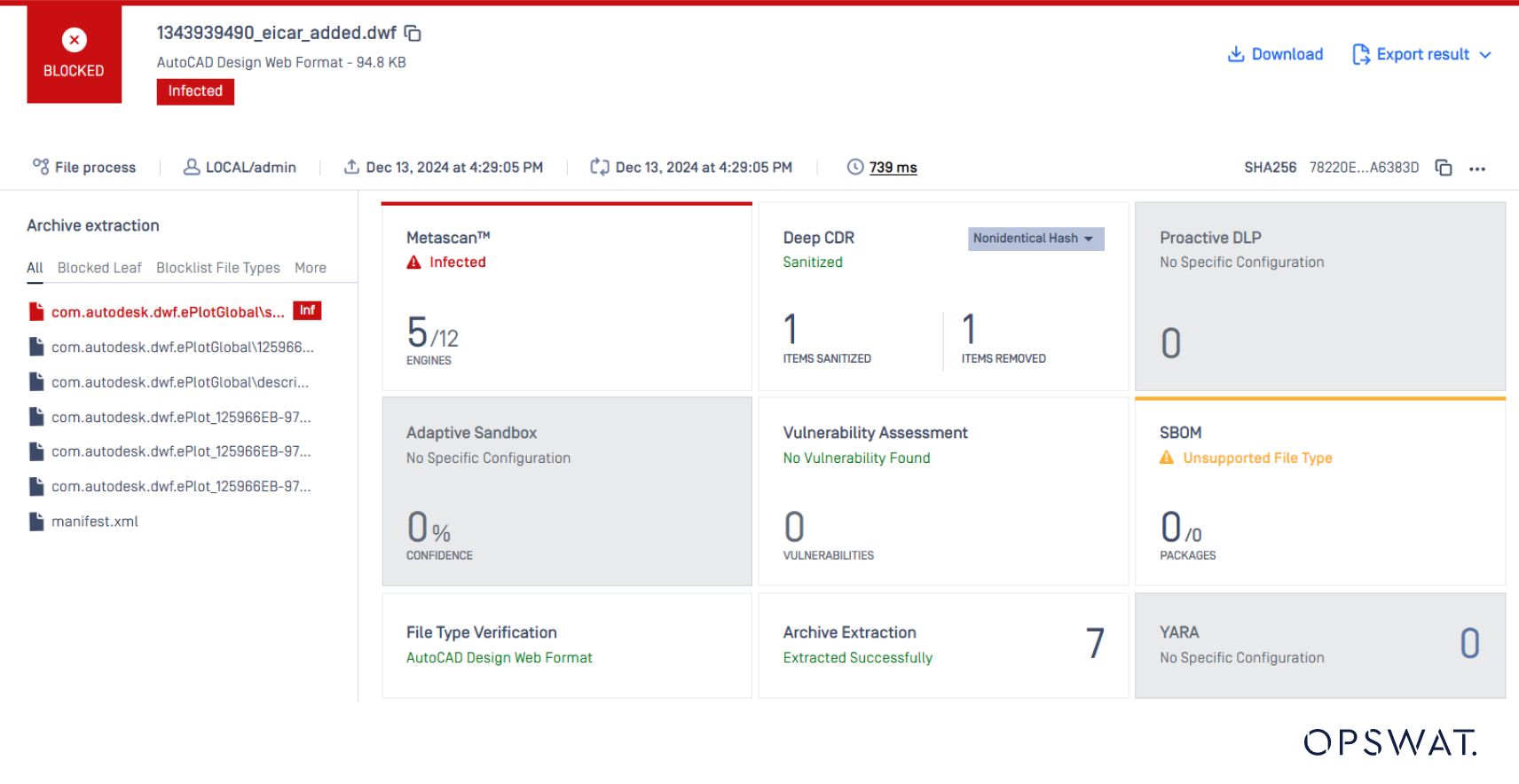

OPSWAT アーカイブ抽出エンジンを使用したシナリオ2の脅威の検出

12種類の一般的なAVエンジンのうち5種類が、.dwfファイル内の脅威を検出します。

アーカイブ抽出エンジンはさらにファイルを抽出し、そのネストファイルを分析する。

抽出されたネストされたファイルはすべてMetascanで再度スキャンされ、12個のAVエンジンのうち9個が脅威を検出する。

OPSWAT Core テクノロジーについて

Metascan™ Multiscanning

MetascanMultiscanning 、脅威の検出率を向上させ、アウトブレイクの検出時間を短縮し、シングルベンダーのマルウェア対策ソリューションに耐性を提供する、高度な脅威検出および防止テクノロジーです。単一のアンチウイルスエンジンでは、マルウェアの40%から80%を検出することができます。OPSWAT Multiscanning 、オンプレミスおよびクラウド上の30以上のマルウェア対策エンジンでファイルをスキャンし、99%以上の検出率を実現します。

アーカイブ抽出

.ZIPや.RARのような圧縮ファイル内の脅威を検出することは、その大きなファイルサイズとアーカイブ内の隠された脅威をマスクする能力のために困難な場合があります。MetaDefender 、それぞれのマルウェア対策エンジンに独自のアーカイブ処理方法を使用させるのではなく、管理者が各ファイルタイプに対して一度だけアーカイブ処理を実行できるようにすることで、アーカイブの高速処理を提供します。さらに、管理者はZIP爆弾のような脅威を避けるために、アーカイブスキャンの実行方法をカスタマイズすることができます。

Deep CDR™

従来のアンチウイルスソリューションは未知の脅威を見逃していた。Deep CDR それらを完全に排除します。各ファイルは解除および再生成され、安全かつクリーンで使用可能なコンテンツのみがシステムに届くようにします。Deep CDR 、検出だけでなく予防に重点を置くことで、マルウェア対策防御を強化し、標的型脅威を含むファイルベースの攻撃から組織を保護します。ネットワークトラフィック、電子メール、アップロード、ダウンロード、ポータブルメディアを通過するファイル内の潜在的に有害なオブジェクトを、ネットワークに到達する前に無力化します。

OPSWAT アーカイブ抽出で回避型脅威を検知する

システムへの侵入や機密情報の流出など、脅威の手口はますます機敏になっています。侵害を検知し緩和するために適切なツールを活用することで、組織はこれらの敵が重要なデータにアクセスしたり、ネットワーク内で横方向に移動したりするのを防ぐことができます。MetaDefender Core強力なアーカイブ抽出エンジンを利用することで、個々のAVエンジン抽出ツールを回避する可能性のある埋め込みマルウェアに対する防御を強化することができます。