上下水道事業者は、プラントを中断なく稼働させつつサイバーリスクを管理しています。攻撃者は業務システムと運用システムの両方を標的とし、日常的なファイル交換やサードパーティサービスを経由することが多いです。分散した施設と請負業者の活動により、メディアの取り扱い方法にばらつきが生じています。リムーバブルメディアに対する一貫性のある監査可能な管理策は、現実的な要件です。

業界の概況

世界経済フォーラムの「グローバル・サイバーセキュリティ展望2025」によると、調査対象組織の72%が過去1年間でサイバーリスクが増加したと回答しています。大企業の54%は、サードパーティおよびサプライチェーン上の課題をレジリエンス構築の最大の障壁として挙げており、これによりベンダーや現地パートナー全体での管理が複雑化しています。重要インフラを標的とした重大インシデントへの地域ごとの備えにはばらつきがあり、水道事業者が攻撃を受けた場合のシステム的リスクが浮き彫りとなっています。

地政学は組織の約60%で戦略に影響を与え、重要インフラへの波及攻撃の可能性を高めています。地域公益事業体を含む公共部門の組織は、民間企業とは異なるレジリエンスへの自信レベルを報告しています。

ファイル媒介型脅威およびOT関連脅威

2025OPSWAT レポートは、ユーティリティを含むOTサイバーセキュリティと重要インフラへの圧力増大を指摘しています。攻撃者は金銭的動機と諜報活動を組み合わせ、運用障害リスクを高めています。以下は現在OTおよび重要インフラに影響を与える主要なファイル媒介型脅威の種類です。

ファイルベースのベクトル

PDF、アーカイブ、HTMLは依然として一般的なマルウェアの媒介手段であり、HTMLを使った密輸が増加しています。

例:ベンダーがプロジェクトのZIPファイルとPDF提出書類USB を持参します。このZIPファイルがエンジニアリングワークステーションで展開されると、隠されたスクリプトが起動し、メディアが受領時にスキャンされ、使用時にエンドポイントチェックで再度検証されない限り、プラントシステムへの侵入を試みます。

フィッシングとソーシャルエンジニアリング

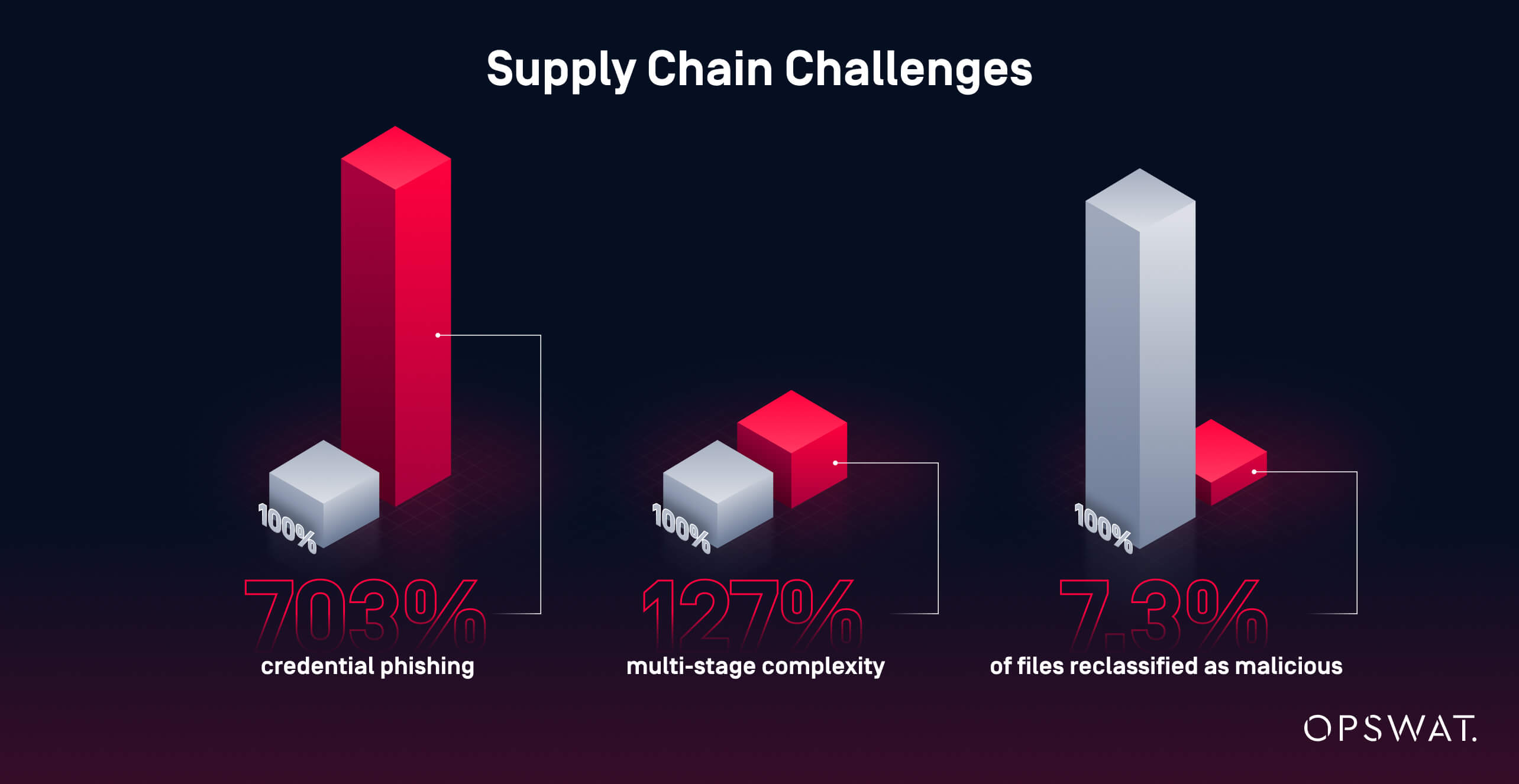

メールを介した侵害は、多くの場合、認証情報の窃取やペイロードを展開するファイルレススクリプトから始まります。OPSWAT で言及されたある調査では、認証情報フィッシングキャンペーンが703%急増したと測定されました。

例:請負業者のノートパソコンが社外でフィッシング攻撃を受け、USB 「クリーン」なUSB コピーするために使用されます。仕掛けられたペイロードが同乗し、工場内でスキャンやエンドポイント検証なしに最初に開かれた際に実行されます。

攻撃チェーン

多段階マルウェアはますます複雑化しており、単一エンジンやシグネチャのみのスクリーニングでは、より深い分析で検出される脅威を見逃す可能性があります。OPSWAT 、多段階マルウェアの複雑性は127%増加しており、公開フィードで見逃されたファイルの7.3%が悪意のあるものと再分類されました。

例:一見無害な設定ファイルを含むアーカイブが単一のAVエンジンスキャンを通過し、ジャンプホスト上で展開された後に第二段階コンポーネントを抽出します。侵入時の複数AVスキャンと使用時の検証がなければ、遅延起動型マルウェアが制御環境に潜り込む可能性があります。

なぜこれがお客様にとって重要だったのか

当該組織は分散型施設を運営しており、従来からリムーバブルメディアや外部委託先のデバイスからのデータ受け入れを認めています。入口ポイントにおける強制的な監査可能なスキャンとユーザー認証が実施されない場合、感染ファイル1つが治療プロセスを中断させ、高額なダウンタイムを引き起こし、あるいは公衆の信頼を損なう可能性があります。このリスクプロファイルは業界の傾向と一致しており、ファイルベースのマルウェア、フィッシングを媒介とした侵入、サプライチェーン上の脆弱性が、数百万人にサービスを提供する常時稼働の業務と交錯しています。

あらゆる現場のための強化された境界線

標準化されたOPSWAT 、ユーティリティ事業者のプラントやオフィスシステムに触れる前に、すべてのリムーバブルメディアが管理されるようになりました。これにより、各拠点では予測可能な受入ポイントが確立され、誰がいつ何をスキャンしたかの記録が一貫して保持され、未審査メディアを管理ネットワークから排除する再現性のある手法が実現しています。エンドポイントMetaDefender Endpoint による使用時検証が実施されます。

MetaDefender Kiosk &アプリ

固定MetaDefender デスクトップユニットは、USB 、SDカード、ディスクなどのリムーバブルメディアデバイスが運用システムに接続される際の最初のチェックポイントとなります。訪問者管理機能により、認証済み要員のみがキオスクを利用可能となるため、スタッフや契約社員は会社の認証情報で認証を行い、メディアをスキャンしてクリアパスまたはブロックの結果を受け取る必要があります。

Kiosk policy now layers three advanced controls on top of Multiscanning. Deep CDR™ Technology deconstructs and regenerates files to remove active content, delivering threat-safe copies for allowed types. Proactive DLP™ inspects files for sensitive data and, per policy, blocks or redacts before release. File-based Vulnerability Assessment checks installers, firmware, and software packages for known vulnerabilities and blocks items that fail policy.

MetaDefender Kiosk は、オフィスやエンジニアリングスペース内の認可ワークステーションに対しても同様のワークフローを拡張します。接続が制限されたサイトでも、オフラインでの強制適用を含む同一のワークフローが適用されるため、エアギャップ環境においても、データ転送前に同一のスキャン、サニタイズ、DLP、脆弱性チェックが実施されます。

MetaDefender Endpoint 検証

MetaDefender Kioskファイルのスキャン後、MetaDefender Endpoint 使用時に、メディアが強制ポリシー下でスキャンされたこと、およびファイルが改変されていないことを検証します。

何か変更があると、その項目が再スキャンされ再検証されるまでアクセスがブロックされます。これにより、コンテンツ編集やファイル追加後にクリーンなメディアが危険になるという一般的な抜け穴が塞がれます。また、エアギャップネットワークや低接続性サイトなど、キオスクの近くに常にあるとは限らないエントリポイントにもセキュリティ層を追加します。

メタスキャンMultiscanning

Metascan™ Multiscanning is the first inspection stage at the kiosk. For this deployment, it is configured with 12 antivirus engines to increase detection coverage and reduce single-engine blind spots. Policy applies engine sets by file type and inspects archives and nested content before any release decision. Multiscanning operates the same way at connected and air-gapped sites, and it feeds clean or flagged outputs into Deep CDR™ Technology, Proactive DLP, and File-based Vulnerability Assessment according to the site’s workflow.

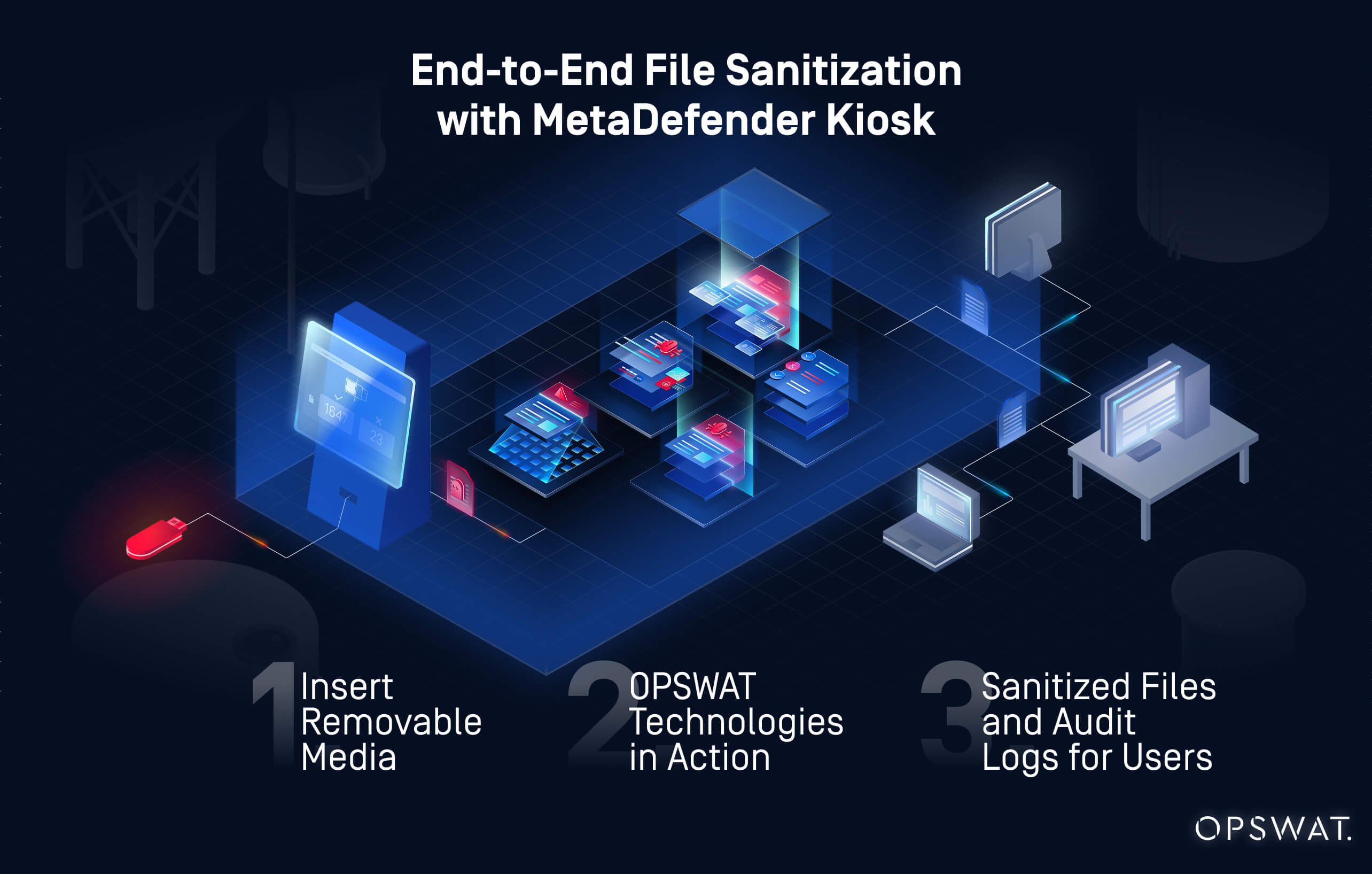

仕組み:エンドツーエンド

- ユーザーMetaDefender Kiosk 承認済みワークステーションで認証を行い、メディアを挿入します。ファイルはMetascanMultiscanning ポリシー制御によりスキャンされます。

- Policy actions apply as needed, including Deep CDR™ Technology, Proactive DLP, and file-based vulnerability checks, before release.

- Kiosk 、許可されたファイルに対して検証署名とファイルハッシュをKiosk 。

- MetaDefender Endpoint キオスクの署名とファイルハッシュを確認します。

- 監査ログとレポートは、誰が何をいつスキャンしたかを記録し、コンプライアンスを支援します。

現場で何が変わったのか

- 管理: Media 管理されたチェックポイントを通じてMedia 、アドホックなUSBやディスクからは導入されません

- 認証:認証済みの人員のみがキオスクを使用してファイルをスキャンおよび転送できます

- スキャンによる強制適用: MetaDefender Endpoint しているエンドポイントは 、強制適用されたポリシーによって検証されたメディアおよびファイルのみへのアクセスを許可します

- 再検証:変更された コンテンツはフラグが立てられ、検証が完了するまで再スキャンのために戻されます

- 一貫性:エアギャップ環境と 接続環境のサイトは同一のワークフローに従い、拠点間の一貫性を向上させます

- 衛生処理され、ポリシーに準拠したファイルは公開され、脆弱性のある項目や機密性の高い項目は使用前にブロックまたは編集されます

予測的防御の構築

メディア制御プログラムの導入により、焦点は規模、可視性、継続的改善へと移行します。My OPSWAT Central Management 、MetaDefender Kiosk レポートとログCentral Management 、サイト横断的にスキャンイベント、ユーザーアクセスログ、ポリシーアクション、エンドポイント検証結果を一元管理します。

運用チームとセキュリティチームは、単一の信頼できる情報源を用いて傾向を分析し、ポリシーを精緻化し、キャパシティ計画を策定します。同一のデータセットが、上下水道施設全体におけるコンプライアンス報告とインシデント対応準備を支援します。

提案される次のステップには以下が含まれます:

- メディア利用のパターンとブロックされた脅威を可視化する中央分析

- トレンドデータに基づくポリシー調整 (エンジン構成およびワークフローを含む)

- 段階的な拡張により、追加サイトおよび請負業者に対して一貫した管理を実施

より強い植物、より安全な地域

組織は、工場やオフィス全体で一貫した強制的なプロセスを導入し、安全対策が施されていない臨時のメディア処理を置き換えました。MetaDefender Kiosk、MetaDefender Endpoint 、MetascanMultiscanning 、持ち込み前スキャン制御(転送前のキオスクスキャン)と使用時検証制御(キオスク承認済みで改変されていないファイルのみを許可するエンドポイントチェック)Multiscanning 。これにより運用リスクの低減、責任の明確化、継続的改善への再現可能な道筋が実現されます。

直接のデモをご希望ですか?MetaDefender Kiosk お客様の環境でどのようにKiosk 、お問い合わせください。