ICAP Internet Content Adaptation Protocol )は、クライアントと外部サーバー間でHTTP/HTTPSメッセージを実行するための効率的な通信を可能にするために設計された特別なプロトコルです。コンテンツの検査、適応、変更において重要な役割を果たす。サイバーセキュリティの文脈では、ICAP 、リソース集約的なタスクを他の専用サーバーにオフロードすることで、セキュリティ・スキャンやポリシー施行のために実装することができる。ICAP活用することで、企業はネットワークのパフォーマンスに大きな影響を与えることなく、セキュリティ態勢を強化し、コンテンツ配信を最適化し、セキュリティポリシーへのコンプライアンスを確保することができます。

技術的背景

ICAP(インターネット・コンテンツ・アダプテーション・プロトコル)は、HTTPに似た軽量で特殊なプロトコルで、ネットワーク・エッジ・デバイスが受信コンテンツをオフロードして特殊な分析を行うことを可能にする。このようなコンテンツ変換はエッジサーバーで行われる。

ICAP 核心は、ICAP クライアントがコンテンツの修正、スキャン、分析を別のICAP サーバーにオフロードし、あたかもローカルで処理が行われているかのようにインライン・コンテンツ・フィルターとして機能することを可能にする通信方法として機能する。ICAP クライアントは、リクエストとレスポンスのフォーマットだけを管理すればよい。この機能は、リモート・プロシージャ・コール(RPC)と同様に機能する。これにより、ネットワーク環境内での効率性、拡張性、リソース管理が改善されます。

ICAP 主な目的は、コンテンツ適応-HTTPトラフィックが意図した宛先に到達する前に、それを修正、分析、スキャンすること-である。歴史的にICAP プロトコルは、Webトラフィック管理におけるスケーラブルな分散型コンテンツフィルタリングとセキュリティ処理のニーズの高まりに対応するために発展してきた。そのうちに、マルウェアのスキャン、データ損失の防止、コンプライアンスの実施など、さまざまなセキュリティのユースケースの機能を拡張し、現代のサイバーセキュリティ戦略における基本的なコンポーネントとなりました。

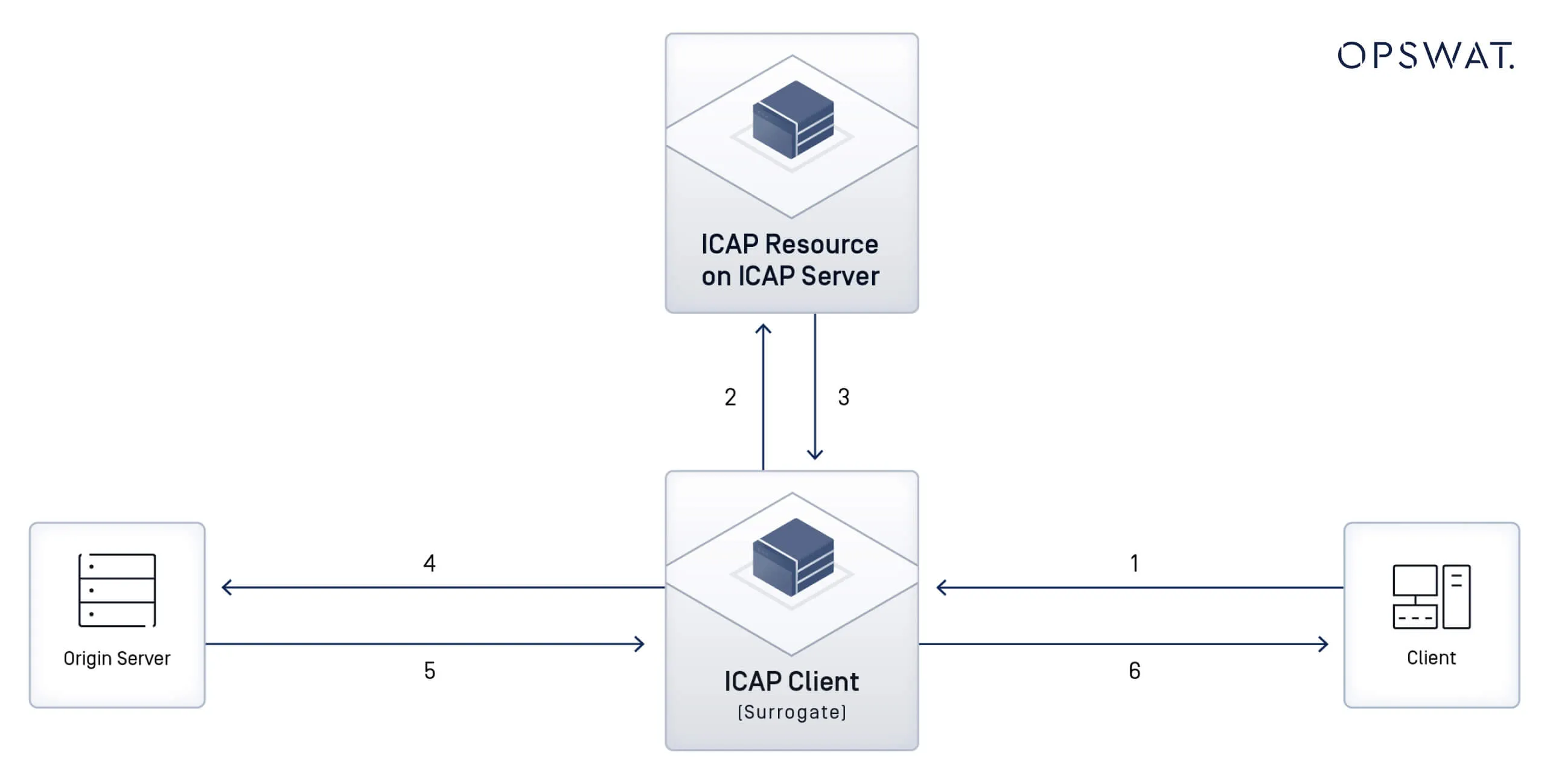

ICAP 基本的なアーキテクチャーを理解するには、ICAP クライアント(通常はプロキシやファイアウォールだが、どんなネットワーク機器でも可能)とICAP サーバー(コンテンツ処理を担当)という2つの主要コンポーネントを認識する必要がある。これらのコンポーネントが連携することで、ネットワーク・インフラ全体で効率的かつセキュアなデータ処理が保証される。

ICAP 仕組み

ICAP HTTPと同様に動作し、リクエスト・メッセージとレスポンス・メッセージを利用してコンテンツの適応を促進する。このアーキテクチャは、集中型のモノリシックなアプローチから脱却し、処理負荷を複数のサーバーに分散する。ICAP サーバーにタスクをオフロードすることで、企業はウイルススキャン、ペアレンタルコントロール、コンテンツ検査などのサービスを可能にしながら、高価なオペレーションを回避することができる。

サイバーセキュリティの文脈では、ICAP プロキシサーバー、ロードバランサー、イングレス・コントローラー、WAF(ウェブ・アプリケーション・ファイアウォール)、MFT (マネージド・ファイル転送)ソリューションなど、さまざまなネットワーク・セキュリティ・デバイスと統合される。これらのアプライアンスはICAP 活用して動的なセキュリティ処理を行い、組織のポリシーへの準拠と脅威の緩和を実現します。

ICAP クライアントとICAP Server

ICAP クライアントは、ICAP サーバーとの接続を確立し、コンテンツ適応のリクエストを送信するプログラムである。通常、ICAP クライアントは、ユーザーに代わってHTTP/HTTPSトラフィックを処理するプロキシまたはゲートウェイである。

ICAP サーバーはHTTPサーバーに似ており、事前に定義されたコンテンツ適応タスクを実行することで、ICAP リクエストに対応する。これには、マルウェアのスキャン、データ損失防止ポリシーの実施、セキュリティ・ルールに基づくコンテンツの変更などが含まれる。

ICAP リクエスト/レスポンス・サイクル

- ICAP リクエストを開始する: ICAP クライアント(プロキシサーバーやファイアウォールなど)は、HTTP/HTTPSリクエストを送信して処理を依頼する。

- ICAP サーバーでリクエストを処理する: ICAP サーバーは、セキュリティポリシーに基づいてコンテンツをスキャン、分析、修正する。

- 適合したコンテンツを返す: ICAP サーバーは、必要な修正や指示を加えて、処理したデータをICAP クライアントに返します。

このサイクルによって、ダイナミックでスケーラブルなコンテンツ適応が可能になり、コアネットワークのインフラに過負荷をかけることなく効率的な処理が実現する。

ICAP主な特徴

- コンテンツのプレビュー:完全な適応の前に部分的なコンテンツ処理を可能にする。

- パイプライン化:単一の接続で複数のリクエストをサポートし、オーバーヘッドを削減します。

- コンテンツエンコーディングのサポート:さまざまなデータ形式に柔軟に対応。

これらの機能により効率が向上し、最新のネットワーク・セキュリティ・フレームワークへのシームレスな統合が可能になる。

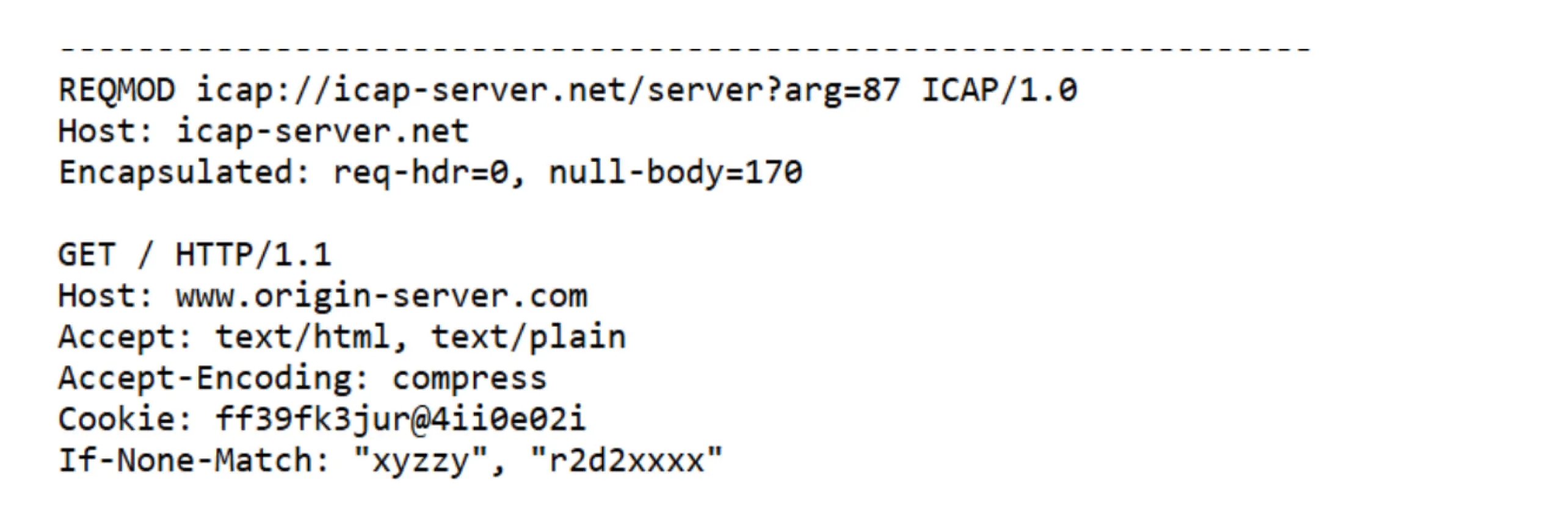

ICAP 修正方法

REQMODモードでは、ICAP クライアントはHTTPリクエストをICAP サーバーに送信し、転送前に処理を行う。ICAP サーバーは次のことができます:

- リクエストを修正し、転送のために返す。

- HTTPレスポンス(例えば、access denied)を返すことで、リクエストをブロックする。

REQMODは、URLフィルタリング、データ損失防止(DLP)、ポリシー実施によく使用される。

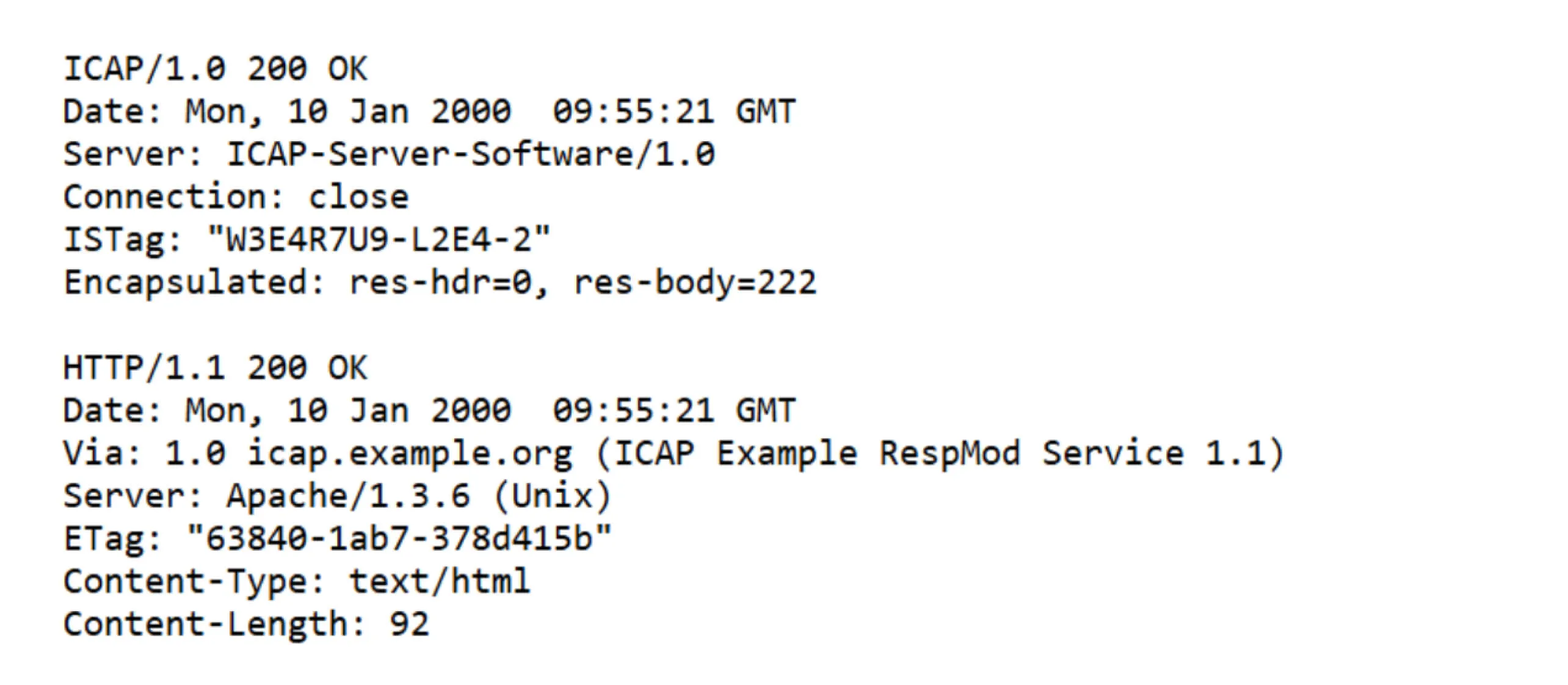

レスポンス修正(RESPMOD)

RESPMODモードでは、ICAP クライアントはHTTPレスポンスをICAP サーバーに送信してからユーザーに配信します。ICAP サーバーは次のことができます:

- クライアントに届く前にレスポンスを修正する。

- エラーメッセージを返して応答をブロックする。

RESPMOD は、マルウェアスキャン、コンテンツフィルタリング、コンプライアンス実施に使用されます。

メリットと使用例

ICAP 、重要なセキュリティ機能のオフロード処理を可能にすることで、ネットワークセキュリティを強化します。次のような利点がある:

- オリジン・サーバーからオブジェクトのコピーを作成する代わりに、ネットワーク・サーバーのエッジ付近でコンテンツの適応と変更を行う。

- 専用ICAP サーバーによるリソース管理の向上。

- コンプライアンスとセキュリティのための高度なコンテンツフィルタリング

- 既存のインフラを変更することなく、シームレスなセキュリティ・オフロードを実現。

ICAP アンチウイルス

アンチウイルス・エンジンをゼロから実装する代わりに、組織はウイルス・スキャンをICAPAVソリューションにオフロードすることができます。これにより、堅牢な脅威検出を実現しながら、運用負荷を軽減することができます。

ICAP DLP

ICAPDLPエンジンは、インバウンドおよびアウトバウンドのトラフィックについて機密データを分析し、個人情報、財務記録、知的財産の不正な流出を防止します。

ICAP マルウェア分析

企業は ICAP マルウェア解析やサンドボックス・ソリューションと統合することで、新たな脅威を効率的に検知し、対応することができます。このアプローチは、AVスキャンと行動分析を組み合わせ、検出速度と精度を向上させます。

共通の課題と解決策

ICAP 導入には、パフォーマンスのボトルネック、ネットワーク接続の問題、設定エラー、互換性の問題、トラブルシューティングの難しさなど、いくつかの課題があります。これらの課題を理解し、積極的なソリューションを導入することで、スムーズで効率的なICAP 導入を実現することができます。

ネットワーク接続の問題

- パケットロス:プロキシとICAP サーバー間の伝送エラーは、再送や遅延の原因となる。

- Firewall 制限: ファイアウォールのルールが不適切な場合、必要なICAP トラフィックがブロックされる可能性があります。

- ネットワーク設定の誤り:IPアドレスやポートが正しくない場合、ICAP 通信に失敗することがある。

解決策ネットワーク経路を確認し、ファイアウォールルールを調整し、IPアドレスとポートの設定が正しいことを確認する。

パフォーマンスのボトルネック

- ICAP サーバーの過負荷: トラフィック量が多いとICAP サーバーが過負荷になり、パフォーマンスが低下することがある。

- スキャンエンジンが遅い:ウイルス対策エンジンやコンテンツフィルタリングエンジンの中には、データ処理に時間がかかりすぎるものがある。

- ファイルサイズが大きい:大きなファイルを処理すると、コンテンツの配信が大幅に遅れる可能性があります。

ソリューション ICAP サーバーの配置を最適化し、ハードウェアをアップグレードし、パフォーマンスとセキュリティのバランスを取るためにスキャンエンジンの設定を微調整する。

コンフィギュレーション・エラー

- ICAP コマンドの設定が正しくない: ICAP コマンドの設定を誤ると、不適切な処理が行われる可能性がある。

- バージョンの不一致:クライアントとサーバーでICAP バージョンが異なると、互換性の問題が生じることがある。

- ICAP サービスの不適切な設定: ICAP サービスの設定を誤ると、コンテンツ適応に失敗することがある。

解決策 ICAP コンフィギュレーションを定期的に見直し、デバイス間で適切なバージョン管理を行い、配備前にコンフィギュレーションをテストする。

互換性の問題

- アプリケーション固有の制限:アプリケーションやセキュリティ・デバイスによっては、ICAP完全にサポートしていない場合がある。

- 機能の制約: コンテンツのプレビューなど、ICAP 一部の機能は、環境によっては期待どおりに機能しない場合があります。

ソリューション 本格的な導入前に、セキュリティ・アプライアンスやアプリケーションとICAP 互換性を検証する。

エラーコードとログの問題

- トラブルシューティングの難しさ: ICAP エラーコードの解釈は難しいかもしれない。

- 不十分なログ:ログの欠落や不完全さは、問題の診断を困難にする。

ソリューション ICAP サーバーの詳細なロギングを有効にし、エラーコードを確認し、ネットワーク・モニタリング・ツールを使用してパフォーマンスの問題を診断する。

ICAP 問題の潜在的影響

- コンテンツスキャンの遅れによるウェブサイトの読み込み時間の低下。

- ICAP サーバーがコンテンツのスキャンに失敗した場合、セキュリティチェックが不完全になる。

- ICAP 機能干渉によるアプリケーションの不具合。

- オンラインコンテンツへのアクセスの遅延やエラーによるユーザーの不満。

ICAP 導入を積極的に監視し、設定を最適化し、互換性を確保することで、こうした一般的な問題を軽減し、ネットワーク全体の効率を高めることができる。

結論

ICAP 最新のネットワーク環境で重要な役割を果たし、コンテンツ適応タスクをオフロードすることでセキュリティと効率を強化します。組織が進化するサイバーセキュリティの脅威に直面し続ける中、ICAP コンプライアンス、脅威の緩和、合理化されたネットワーク運用を保証するスケーラブルなソリューションを提供します。

ICAP 既存のインフラと統合することに興味がありますか?詳細はこちら MetaDefender ICAP Serverをご覧ください。

よくある質問

ICAP (インターネット・コンテンツ・アダプテーション・プロトコル)とは何ですか?

ICAP Content Adaptation Protocol )は、プロキシやファイアウォールなどのネットワークデバイスが、スキャン、適応、修正のためにHTTP/HTTPSコンテンツを別のICAP サーバーにオフロードできるようにする軽量プロトコルです。サイバーセキュリティでは、ICAP ネットワークのパフォーマンスに大きな影響を与えることなく、脅威の緩和、ポリシーの実施、コンプライアンスのために使用されます。

ICAP 仕組みは?

ICAP 、ICAP クライアント(通常はプロキシやゲートウェイ)がHTTP/HTTPSリクエストやレスポンスをICAP サーバーに送信することで機能する。サーバーはコンテンツを分析または修正し、クライアントに返します。このオフロード・サイクルにより、ネットワーク・エッジ付近でマルウェア、DLP、ポリシー施行のためのリアルタイム検査が可能になる。

ICAP サーバーの役割とは?

ICAP サーバーは、ICAP クライアントからのコンテンツ適合要求を処理する。マルウェアのスキャン、コンテンツの変更、データ・セキュリティ・ポリシーの適用などのタスクを実行し、適合したコンテンツをクライアントに返送して配信する。

ICAPREQMODとRESPMODとは?

REQMOD(リクエスト・モディフィケーション)は、ICAP クライアントがHTTPリクエストをサーバーに送信し、URLフィルタリングやポリシーの適用を行う場合に使用されます。RESPMOD (Response Modification)は、ユーザーに配信する前に、スキャンやコンテンツフィルタリングのためにHTTPレスポンスを送信するときに使用されます。どちらもICAPコア処理方法の一部です。

ICAP使うメリットは何ですか?

ICAP 、エッジデバイスがマルウェアスキャンやDLPのようなリソース集約的なタスクをオフロードできるようにすることで、ネットワークの効率とセキュリティを強化します。また、オリジンサーバーからコピーすることなくコンテンツの適応を可能にし、高度なフィルタリングをサポートし、MFT、プロキシ、WAFなどのツールと統合します。

ICAP 一般的な課題とは?

課題には、ネットワーク接続の問題、ICAP サーバーの過負荷、コマンドの設定ミス、互換性の制限、ログの記録不足によるトラブルシューティングエラーなどがある。解決策としては、ファイアウォール・ルールの見直し、サーバー配置の最適化、コンフィギュレーションの検証、詳細なログの有効化などがある。

どのような機器やツールがICAP統合できますか?

ICAP 、プロキシサーバー、ロードバランサー、イングレスコントローラー、ウェブアプリケーションファイアウォール(WAF)、マネージドファイル転送MFTソリューションなどのセキュリティデバイスと統合します。これらのツールは、インライン・コンテンツ・スキャンとポリシー施行のためにICAP 使用します。