デジタル・コラボレーション・ラッシュの中、企業は複数のクラウド環境で増え続けるデータを管理しており、そのサイズはペタバイトに達することも少なくない。

スピードと柔軟性は非常に重要ですが、1つ見落とされがちなことがあります。

適切な防御策を講じなければ、どんなに優れたクラウド・ワークフローであっても、データが脅威にさらされる可能性がある。

この記事では、クラウド・ファイル・セキュリティの過小評価されがちなリスクについて掘り下げ、それを軽減するための実践的なソリューションを紹介する。

ビジネスのペースや効率を損なうことなくデータを保護する方法をご覧ください。

Cloudファイルを保護するための一般的な課題

Cloud 環境間でのファイル配布の管理

特に企業レベルの組織は、異なるクラウドプラットフォーム間でファイルを管理するのに苦労している。

複数のツール、ステージ、システムにまたがっているため、関連するすべてのリスクを完全に把握するのは難しい。

実際、1つのファイルが、使用するツールによって異なるアラートを発したり、さまざまなリスク・レベルのフラグを立てられたりする可能性があり、一貫したセキュリティ・アプローチを維持するのは難しい。

さらに、グローバル・コンプライアンス法では、企業は地域や国に応じてファイル管理のアプローチを変更する必要がある。

そのため、地域のデータ保護基準を満たす際に混乱や矛盾が生じる可能性がある。

可視性を確保するファイル配布への明確なアプローチがなければ、企業はセキュリティとコンプライアンスの両方を損なうリスクがある。

非構造化データのリスクへの対応

通常、どの組織も構造化データと非構造化データの2種類のデータを保有している。

構造化データは、オンラインフォーム、ネットワークログ、トランザクションシステムなど、きれいに整理された形式で提供されるため、予測可能である。

潜在的なリスクを分類し、分析し、評価するのは簡単だ。

このデータにより、SOCチームはファイルが媒介する脅威を効率的に評価し、標準化された保護対策を適用することができます。

非構造化データは話が違う。

メッセージング・プラットフォーム、文書、ソーシャルメディア、電子メール、さらには画像や音声などのマルチメディア・ファイルなど、さまざまなソースからもたらされる。

異なるフォーマット(PDF、JPEG、MP3など)に分散していることが多く、処理や管理が難しくなっている。

これらのファイルの多くは、ワークステーションやエンドポイントに到達することすらないため、セキュリティ戦略の盲点となる。

非構造化データを保護するには、その複雑性、多様性、そして従来のセキュリティの境界の外に存在することが多いという事実に対応できるアプローチが必要です。

Cloud多様なファイル形式への対応

すべてのファイル形式(PDF、画像、動画、音声ファイルなど)には独自のリスク層があり、管理するファイル形式が増えれば増えるほど、潜在的な脆弱性に直面することになる。

AV)アンチウイルス・ソフトウェアから始めよう。

ファイルをスキャンするための一般的で信頼できるツールだが、潜在的なリスクをすべてカバーしているわけではない。

AVソフトは既知の脅威にフラグを立てるのは得意だが、ファイル内に埋め込まれたURLやスクリプトのような特定の要素には目を向けない。それらが悪意のあるアクションにつながる場合、AVはそれらを完全に見逃してしまうかもしれない。

サンドボックスは、ファイルが悪意を持って動作するかどうかを確認するために、隔離された環境で実行される。

この方法はうまくいくが、トレードオフは時間だ。

サンドボックス化には1ファイルあたり数分かかる。

毎日何千ものファイルを処理していると、その分単位が積み重なり、ボトルネックとなって業務が滞ってしまいます。

生産性は低下し、脅威は必要以上に長く潜むことになる。

コンテンツリスクによって状況は悪化している。

あるファイルは完全に安全に見えるかもしれないが、PDFや画像のような特定のファイルタイプは、悪意のあるコンテンツを隠すために変更することができる。

例えば、PDFの不可視テキスト(白地に白抜きテキスト)。

この手口は、AIによる履歴書レビューや不正検知システムのようなコンテンツスキャンに依存するシステムを欺くことができ、AVソフトウェアやサンドボックスのレーダーをかいくぐることができる。

SaaSプラットフォームにおけるコラボレーションの保護

SaaSプラットフォームへの移行は、企業にとって標準的な動きであり、それには十分な理由がある。

これらのツールは管理が簡単で、導入が早く、社内でメンテナンスをする必要がない。

しかし、データがオンプレミスからクラウド環境に移行するにつれ、その膨大なデータの分散を管理することが課題となる。

Zoom、Teams、Salesforceのようなツールを使用している企業では、データが複数のプラットフォームに分散しており、多くの場合、組織の完全な監視を超えている。

これらのプラットフォームはそれぞれ、Webトラフィック、電子メール、内部通信など異なる領域に焦点を当て、脅威防止に独自のアプローチを取っている。

このため、すべてのSaaSプラットフォームが、保存・共有するファイルに対して一貫性のある包括的なセキュリティを提供していることを確認するのは難しい。

(SDLC)Software 開発ライフサイクルにおけるファイルの保護

組織は新しいAI技術をできるだけ早く導入しようと躍起になっている。

競争力を維持しようと急ぐあまり、スピードが優先され、重要なステップが見落とされることがよくある。人々は採用プロセスの遅さに苛立ち、必要な承認チェックを省略し、より迅速なソリューションに目を向けるようになる。

この慌ただしさは重大なリスクをもたらす可能性がある。

例えば、サードパーティのリポジトリから悪意のあるライブラリが開発環境に不用意に入り込み、脆弱性への扉を開いてしまうことがある。

組織が大きくなればなるほど、エコシステムは複雑になり、ソースのコントロールを維持し、すべてのコンポーネントの安全性を確保することは難しくなる。

Cloud ファイルを保護するための主な戦略

ファイル分析パイプライン全体を見る

これまで述べてきたように、クラウドベースのファイルについては、単一のセキュリティ・アプローチで十分であることはほとんどない。

それらを効果的に保護するために、組織はファイル分析プロセスのすべてのステップを考慮し、ファイルの種類に応じて適切なアクションが取られるようにする必要がある。

各ファイルの具体的なリスクを考慮した、ファイルごとの分析方法を適用することから始める。

例えば、Zoomのようなソフトウェアのアップデートでは、マルウェアスキャン、複数のアンチウイルススキャン、ファイルの脆弱性評価、隔離された環境でファイルをテストするサンドボックス化など、複数のチェックが必要になる場合がある。

同時に、PDFのようなファイルタイプは、異なるセキュリティ対策を必要とする:(CDR)コンテンツ解除と再構築は、ファイル自体を変更することなく有害なコンテンツを削除し、プロアクティブ(DLP)データ損失保護は、これらのファイルを通して機密データが漏れることがないようにします。

主なアイデアは、潜在的な脅威が特定のファイルの動作に沿った方法で処理されるように、ファイルの特性とリスクに基づいて、各ファイルに適切なアクションを識別することです。

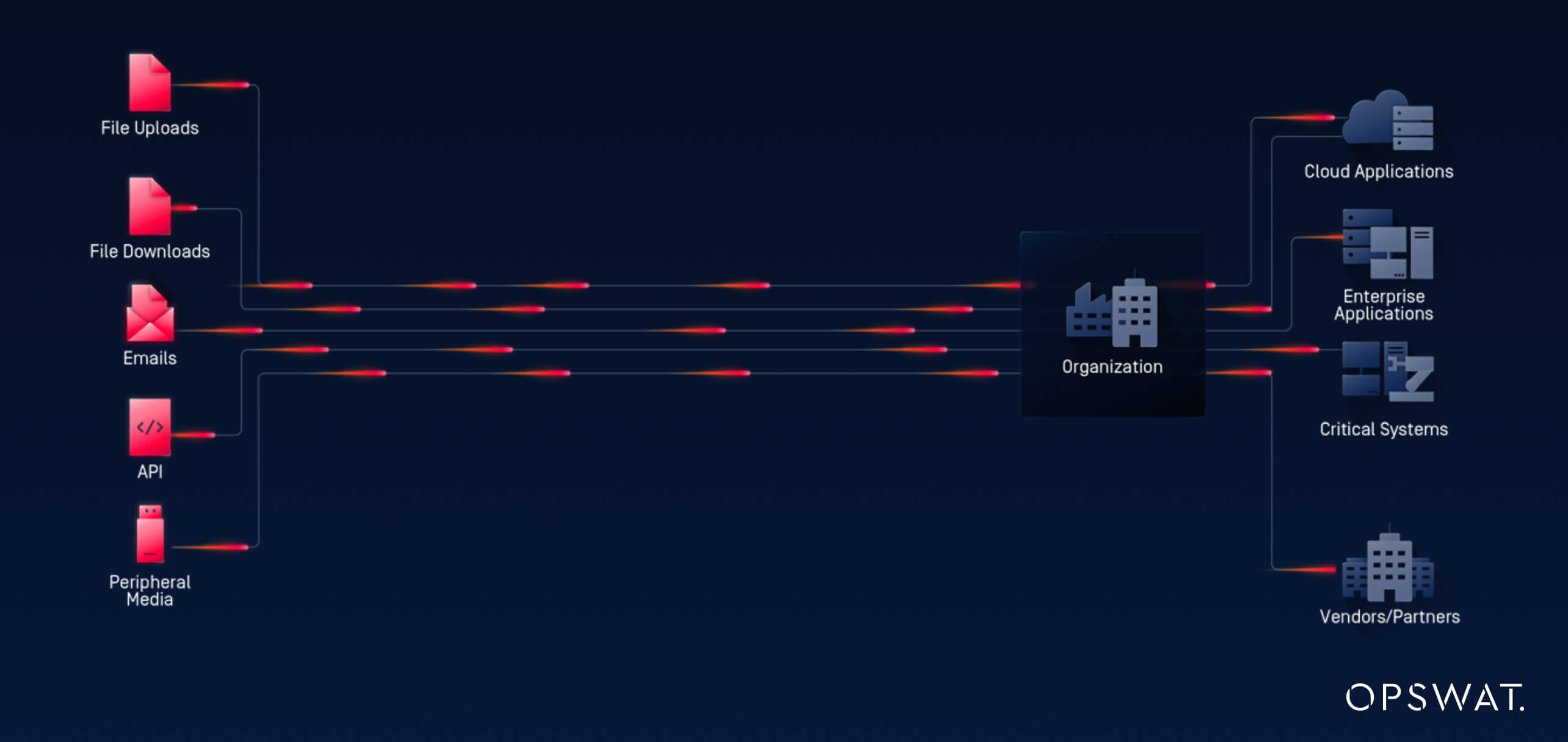

すべてのデータ入力ポイントの保護

クラウド環境に入るすべてのデータ・エントリー・ポイントを保護することも同様に重要である。

ファイルは、電子メールの添付ファイル、API、ファイルのアップロード、ダウンロード、クラウドストレージなど、さまざまな方法でシステムに侵入します。

すべての侵入口が安全で、監視されていることを確認する。

例えば、電子メールフィルターは、添付ファイルが開かれたりダウンロードされたりする前にスキャンすべきであり、ファイル転送に使用されるAPIは、暗号化や適切な認証など、強力なセキュリティ・プロトコルを備えるべきである。

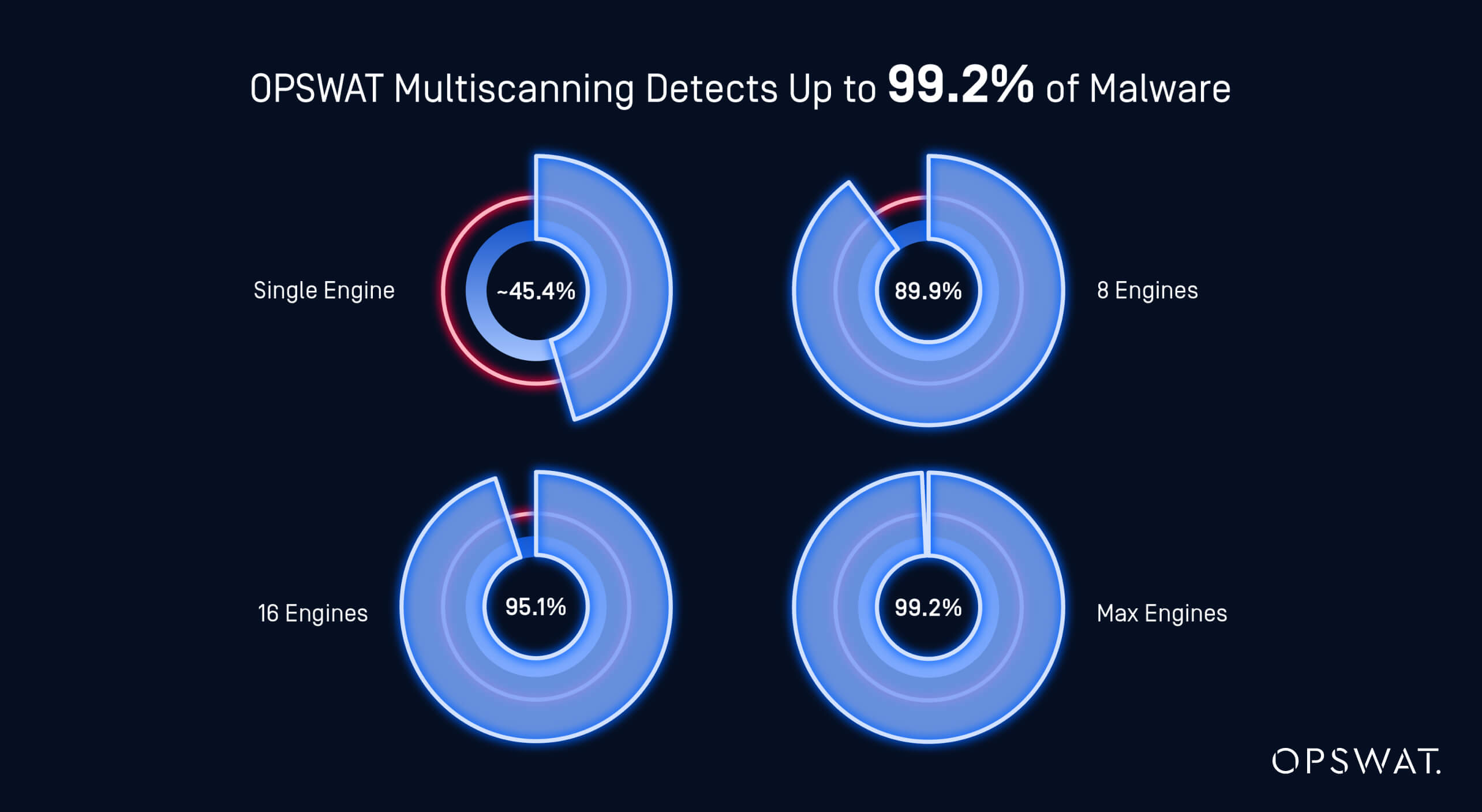

複雑な保護にはMultiscanning 使用

脅威を検出する可能性を高めるために、組織は複数の(AV)アンチウイルスエンジンでファイルをスキャンするマルチスキャンを使用すべきである。

使用されているAVが多ければ多いほど、検出率は向上する。

このアプローチは、より幅広い脅威をカバーし、マルウェアやその他の有害なコンテンツを見逃すリスクを減らすのに役立つ。

AVは、自社環境内またはセキュアなクラウド環境でスキャンを実行し、機密データがシステムから漏れないようにする必要がある。

クラウド上でスキャンが行われると、データは処理された後に削除されるため、外部のAVデータベースに個人情報が転送されることはない。

OPSWAT MetaDefender Cloud 、シグネチャ、ヒューリスティック、機械学習を使用して、McAfeeやBitdefenderなどの20以上の業界をリードするマルウェア対策エンジンを使用し、AVは毎日更新されます。

このようにスキャン方法を組み合わせることで、新しい巧妙な脅威も検出できる可能性が高まる。

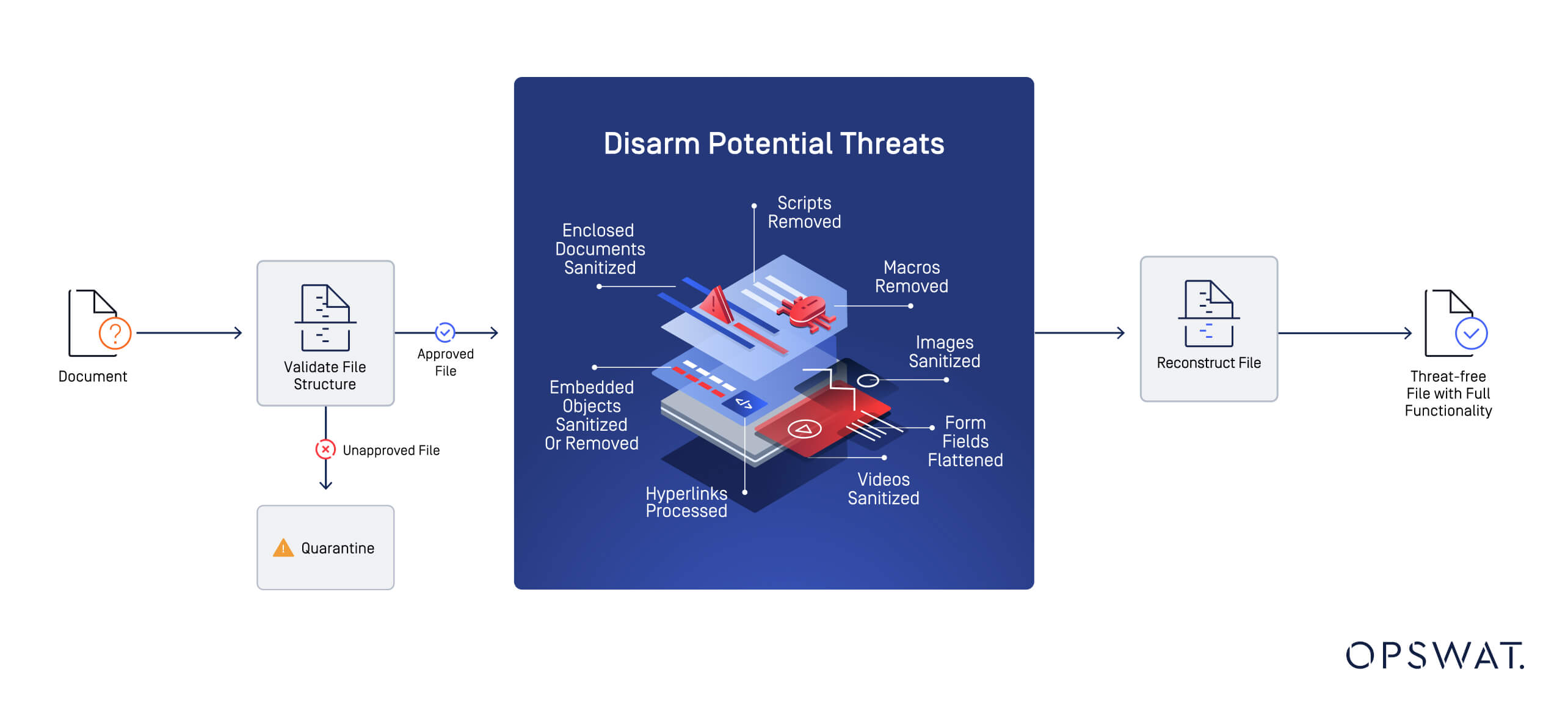

CDRの実施

CDRは、ファイルに隠された脅威(スクリプト、リンク、悪意のあるコード)から保護するために必要な技術です。

CDRは、ファイルを基本的な構成要素に分解し、隠しリンクやURL、QRコードなどの有害なコンテンツを削除することで機能する。

解除後、CDRはファイルを再構築し、悪意のある要素を持ち越すことなく、ファイルが機能するようにする。

例えば、求職者は、システムを悪用するために設計された有害なコードで細工されたPDF履歴書を提出することがあります。CDRは、このような脅威を取り除き、本来の目的を維持したクリーンで安全なファイルを提供します。

これにより、ファイルを安全に使用できるようになり、有害なコードが実行されるのを防ぎながら、データの整合性を保つことができる。

脅威分析のためのAdaptive サンドボックスの有効化

Adaptive 、制御された環境で潜在的に有害なファイルを安全にテストすることにより、ファイル・セキュリティに重要なレイヤーを追加します。

この技術では、シミュレートされたシステムでファイルを実行するため、SOCチームは実際のシステムにダメージを与えるリスクなしに挙動を観察することができます。ファイルが分析されると、システムはサンドボックス内での動作に基づく評決を提供します。

スクリプトや疑わしいコンテンツを含むファイルについては、アダプティブ・サンドボックスがエアギャップ環境でそれらを隔離し、悪意のある活動を確実に封じ込めることができる。

アダプティブ・サンドボックスは、ファイルがどのように爆発され、分析されるかを完全にコントロールすることができ、組織はファイルの特性に基づいて環境と監視ツールを調整することができます。

この柔軟性により、従来の検知方法を迂回するような脅威を、より徹底的かつ正確に評価することが可能になる。

サンドボックスは効果的なセキュリティ対策を提供するが、各ファイルを分析するのに数分かかることがある。

この時間枠を考えると、特にファイルのスループットが高い環境では、ワークフローを中断させないようにサンドボックスを慎重に使用することが重要だ。

DLPで予防策を講じる

Proactive DLP 、センシティブコンテンツの特定にとどまらず、データ漏えいを未然に防ぐことに重点を置いています。

DLPは、個人を特定できる情報(PII)、クレジットカード番号、NSFWコンテンツ、その他あらゆるタイプの機密ビジネスデータなどの機密情報を検出し、不正なアクセスや暴露から確実に保護します。

これは、機密データを自動的に再編集し、外部と共有する前に削除または置換することによって行われる。

必要であれば、ファイルに透かしを入れ、データの使用状況やアクセス者を追跡することもできる。

最新のDLPアプリケーションには、AI駆動型ツールの使用が含まれており、組織は強力なプライバシー管理を維持しながら、AIモデルを採用し、訓練することができます。

(SBOM)Software 部品表によるSoftware コンポーネントの追跡

組織は、ソフトウェア・サプライチェーンのリスクを効果的に管理するために、アプリケーション内のコンポーネントを完全に可視化する必要があり、SBOMはこれを実現する。

SBOMは、サードパーティライブラリ、オープンソースツール、依存関係を含むすべてのソフトウェアコンポーネントの包括的なリストを提供し、アプリケーションのどの部分も見落とさないようにする。

このインベントリは、開発者が新しいアプリケーション、Dockerコンテナ、またはコードを提出する際に重要になる。

SBOMのユースケースは、vulnerability detection検出に限定されるものではない。SBOMは、使用終了の詳細やライセンス情報など、コンポーネントのライフサイクルに関する重要なデータも提供する。

この可視性により、組織は開発プロセス全体を通してリスクを先取りし、問題が発生する前に防ぐことができる。

隠された脅威のためにアーカイブを分析する

圧縮ファイルやアーカイブファイルは、従来のセキュリティ対策を回避することができる。

例えば、ファイルがパスワードで保護されている場合、ウイルス対策ソフトはその内容をスキャンすることができず、潜在的なリスクにさらされる可能性がある。

これを防ぐためには、セキュリティ・ソリューションは、ZIP、RAR、TARのような一般的な形式や暗号化されたアーカイブを含め、アーカイブ・コンテナ内のすべてのファイルを開いてスキャンできなければならない。

ゼロ・トラスト・セキュリティ哲学の導入

内部からの脅威であれ、外部からの脅威であれ、サイバー脅威を免れる組織は存在しないため、すべてのファイルを潜在的なリスクとして扱う必要がある。

ハッカーはあらゆる規模の組織をターゲットにしており、規模が大きくなればなるほど、有利なランサムウェア攻撃にとって魅力的な存在となる。

このような環境では、ゼロ・トラスト・モデルが不可欠である。

これは、出所や信頼レベルに関係なく、すべてのファイルが危険にさらされていると想定している。

この哲学は、脅威がセキュリティ対策を迂回できないようにし、内部と外部の両方のインフラストラクチャのあらゆる側面を保護します。

ゼロ・トラストの導入とは、すべてのワークフロー、場所、システム(API、クラウドストレージ、ウェブゲートウェイなど)にこの考え方を適用することである。

すべてを細分化し、それぞれのレベルで明確な所有権を持たなければならない。

このモデルは、どこの組織であっても、セキュリティ対策の均一性を保証する。

例えば、グローバル組織だ。

地域によっては、DLPは必須かもしれないが、ゼロ・トラストの下では、なぜ1カ所に限定するのか?

同じセキュリティ慣行がグローバルに適用され、あらゆる場所で一貫した保護が維持されるべきである。

それにはクラウドベースのセキュリティ・プラットフォームが理想的だ。

簡単に拡張できるため、すべての場所とワークフローに一様にセキュリティ対策を適用できる。

このようなプラットフォームがあれば、組織は、どこにいても、すべてのシステムを効果的にセキュアに保つことができる。

MetaDefender CloudCloud Cloud どのように保護するかを見る

すべてのワークフローにおいてクラウド・ファイルを保護するために必要なベスト・プラクティスを理解するための第一歩を踏み出し、従来のアプローチではもはや組織を保護し続けるには不十分であることを認識されたことでしょう。

MetaDefender Cloud 、サイバーセキュリティの課題に直接対処するように設計されており、クラウドインフラにシームレスに統合する明確なソリューションを提供します。

マルチスキャン、ダイナミックサンドボックス、proactive DLP、スピードや効率を犠牲にすることなく、すべてのワークフローで最高レベルのセキュリティを確保できます。