クレオの悪用:ファイル転送セキュリティへの警鐘

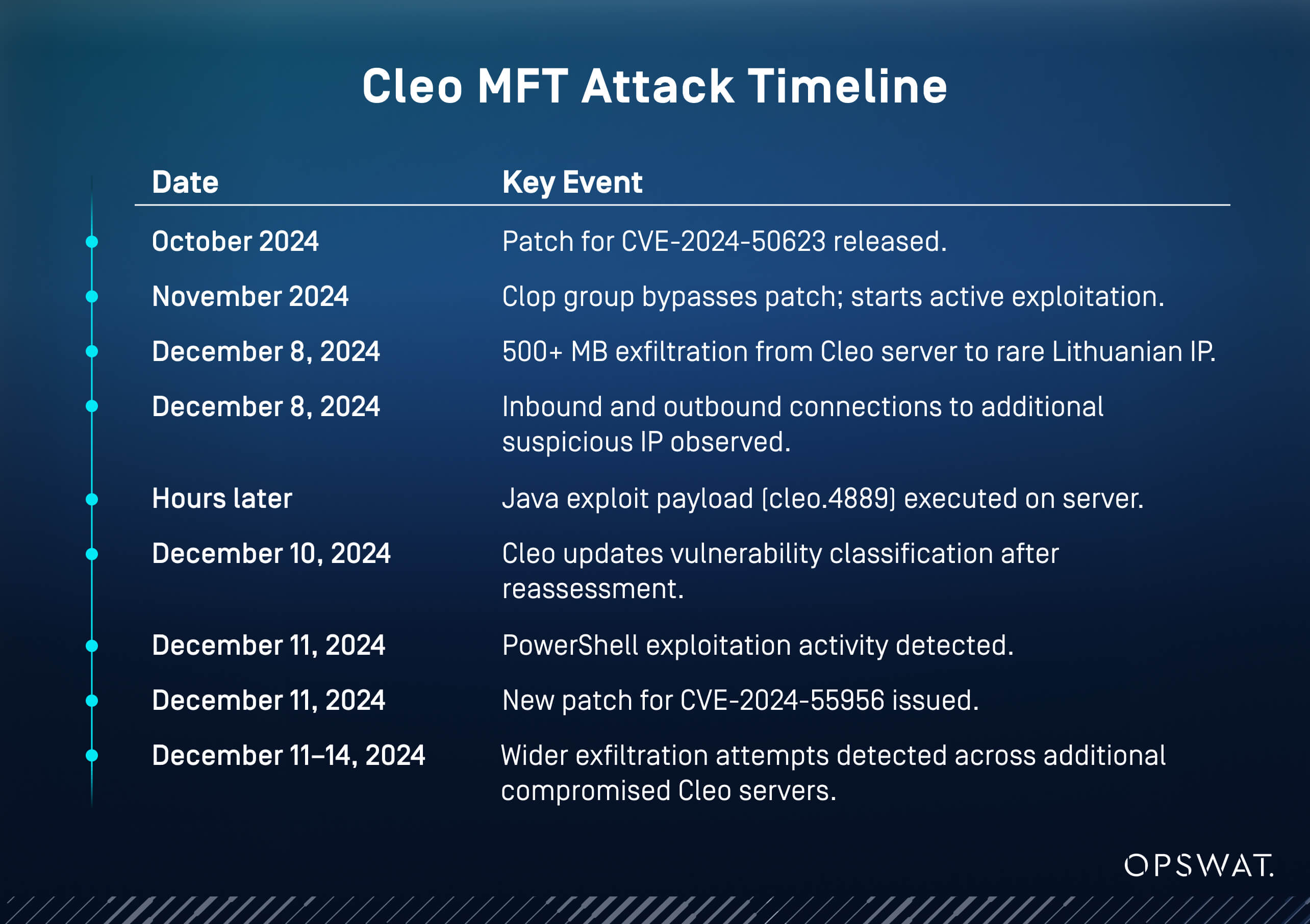

2024年12月、サイバーセキュリティ研究者は、CSO Onlineが最初に報じたように、Cleoのマネージドファイル転送製品に憂慮すべきゼロデイリモートコード実行(RCE)の脆弱性を発見しました。

攻撃者は、最近発行されたパッチさえも回避して、この欠陥を積極的に悪用しました。Cleoの最初のセキュリティ更新にもかかわらず、脅威者は最新のシステムを侵害し続け、基本的なファイル処理、入力検証、およびプラットフォームの回復力における根深い弱点を明らかにすることができました。

マネージド・ファイル転送ソリューションが高度なサイバー攻撃の格好の標的になっているのだ。これらのプラットフォームは、信頼できるチャネルを介した機密性の高いデータの安全なファイル転送を担っており、攻撃者にとって魅力的な入口となっている。

MFT (マネージド・ファイル・トランスファー)環境における情報漏えいは、システム的なデータ漏えいや規制違反から、重要なインフラ部門全体にわたる業務の中断に至るまで、破滅的な結果を引き起こす可能性があります。

重要なインフラ環境において、Secure MFT もはやオプションではありません。組織は、消極的なパッチ適用や単一のウイルス対策ソリューションにとどまるべきではありません。その代わりに、最新の脅威環境からMFT 運用を防御するために特別に設計された、プロアクティブで多層的な高度セキュリティ・アーキテクチャを採用する必要があります。

今日、次のようなことはもはやベストプラクティスではなく、業務上必要なことである:

レジリエンスの構築

組織は、侵害や混乱から迅速に回復し、影響やダウンタイムを最小限に抑えるためのセキュリティ対策を実施しなければならない。

中央集権的ガバナンスの維持

ファイル転送、ユーザーアクセス、監査証跡を一元管理することは、可視化とコンプライアンスに不可欠です。

ポリシー・ベースの転送とセキュリティ・ルールの実施

ファイル転送は、ヒューマンエラーを防ぎ、一貫性を確保するために、自動化された事前定義されたルールに従わなければならない。

多層的な脅威対策

単一のアンチウイルス・エンジンはもはや安全な選択肢ではなく、複数のAVエンジンの方がサイバー脅威を検出し、無力化する可能性がはるかに高い。

クレオの不正アクセス:攻撃者はいかにしてMFT 弱点を突いたか

2024年後半、セキュリティ研究者は、クレオのマネージドファイル転送製品に存在する重大なゼロデイリモートコード実行脆弱性の悪用を確認しました。影響を受けるソリューションには、企業環境で広く使用されているCleo LexiCom、Cleo VLTrader、およびCleo Harmonyが含まれます。

Cleo LexiComは、主要な取引ネットワークに接続するためのデスクトップベースのMFT クライアントです。Cleo VLTraderは中堅企業向けにサーバーレベルのMFT 機能を提供し、Cleo Harmonyは大企業の統合と安全なファイル転送のニーズを満たすことを目的としています。

Darktraceが2024年12月に報告したように、2024年10月に初期セキュリティパッチが発行された後も、攻撃者は完全には対処されていない弱点を悪用して、Cleoシステムを狙い続けていた。

セキュリティチームは、影響を受けたサーバーを直ちにインターネットから切り離し、より完全な修正を待つ間、一時的な緩和策を実施するよう組織に促した。

攻撃の3つの重要な技術的要素が含まれていた:

- ファイルアップロードの脆弱性を悪用した不正なファイル書き込み

- 悪意のあるファイルを "Autorun "フォルダにドロップし、自動実行させる。

- 自動実行機能を活用し、ZIPアーカイブ、XML設定ファイル、悪意のあるPowerShellコマンドを含むペイロードチェーンを展開する。

追跡調査の結果、Active Directoryの偵察、ステルスファイルの削除、Cleopatraとして知られるカスタムJavaバックドアの配備など、高度な攻撃者の手口が明らかになった。

直ちに影響が見られた:

- 脆弱なサーバーでリモート・コードが実行される

- 機密性の高いビジネスデータや顧客データへの不正アクセス

- ネットワーク環境全体への横の動きを可能にする完全なシステム侵害

この侵害は、継続的なパッチ適用にもかかわらず、ファイルベースの脆弱性を完全に排除できなかった場合、重要な企業システムが持続的に悪用される可能性があることを示している。

MFT プラットフォームがサイバー攻撃の標的になる理由

Cleoの侵害は孤立した事件ではない。ここ数年、管理されたファイル転送システムは、洗練された脅威行為者にとって格好の標的となっています。これらのプラットフォームを通じて交換される機密ファイルは、多くの場合、事業運営、顧客データ、または規制情報と深く結びついており、侵害に成功した場合の報酬は極めて高くなります。

MOVEit Transfer、Accellion File Transfer Appliance、Fortra GoAnywhereなど、過去に大きな話題となった侵害事件は、一貫したパターンを示している。

Cleoの事件は、パッチが適用され、更新されたシステムを持つ組織であっても、MFT ソリューションがビルトインされた多層的なセキュリティ原則に基づいて設計されていなければ、リスクにさらされることを補強するものです。

MFT プラットフォームが高い価値を持つ理由:

- 移動中の機密データには、多くの場合、信用情報、個人情報、財務記録、知的財産が含まれる。

- 社内外の利害関係者との信頼関係が、侵害の潜在的影響を増幅させる

- 信頼されたファイル転送ノードへの侵入は、より広範なネットワーク悪用の入り口を提供する可能性がある。

サイバー脅威を防御するためには、MFT セキュリティは、リアクティブ・モデルからレジリエントでプロアクティブなアーキテクチャに移行する必要がある。予防、検知、対応を個別の段階として扱うべきではありません。むしろ、マネージド・ファイル転送ソリューション自体の中核設計に統合する必要があります。

Cleoソフトウェアに関連するものを含む最近の侵害は、攻撃者が信頼できるツールを標的にする広範なパターンを反映している。ハーツの事件は、顧客の身元を暴露し、サードパーティのファイル転送の脆弱性のリスクを実証した。これは、組織が継続的かつ重層的なセキュリティなしに外部のソリューションに依存した場合に何が起こり得るかを示している。このような怠慢は、組織を深刻なデータ漏洩や風評リスクにさらすことになる。

MetaDefender Managed File Transfer MFT)による強靭なファイル転送防御の構築

Cleoの悪用は、単にパッチを当てるだけでなく、多層的なセキュリティ制御を一から構築したMFT ソリューションの必要性を浮き彫りにしています。MetaDefender Managed File Transfer MFT)は、ポリシーベースの転送制御、多層的な脅威防御、集中型ガバナンス、厳格なゾーン分離が不可欠なセキュリティ優先の環境向けに設計されています。

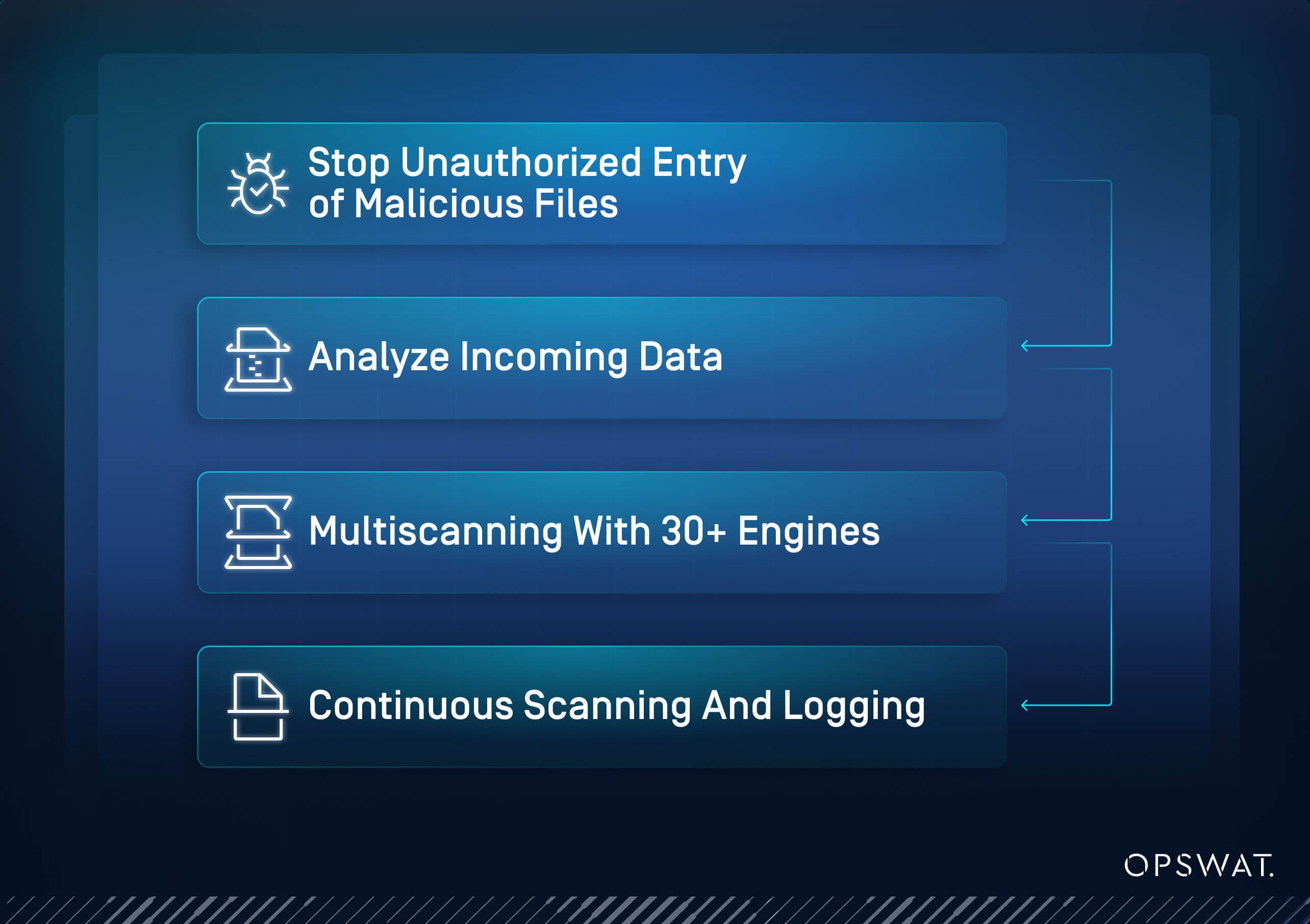

MetaDefender Managed File Transfer MFT)の複数の機能は、Cleo侵害で露呈した弱点を直接的に解決します:

1.初期の搾取を防ぐ

最初の接触点を確保することが極めて重要です。MetaDefender Managed File Transfer MFT)はアクセス制御を強化し、攻撃者が悪意のあるファイルをアップロードしたりネットワークに足場を築いたりする前に、不正な侵入を阻止します。

- Secure 制御: MetaDefender Managed File Transfer MFT)へのアクセスを、信頼された内部ネットワークまたはVPNで保護されたネットワークに制限します。これにより、悪意のあるペイロードをアップロードしようとする外部攻撃者への直接的な露出を防ぎます。

- 多要素認証(MFA):ユーザー認証のレイヤーを追加します。たとえ認証情報が盗まれたとしても、攻撃者は簡単に不正アクセスを行うことはできません。

- 上司承認による役割ベースのアクセス制御:ユーザーとワークフローにきめ細かなアクセス許可を適用します。認証されたユーザーであっても、重要なアップロードやダウンロードの操作については、監督者の承認を得る必要があります。

2.ファイル偽装と隠し要素の検出

悪意のあるファイルをゲートウェイで阻止することで、システム内部への攻撃の侵入を防ぎます。MetaDefender Managed File Transfer MFT) は、悪意のあるコンテンツが起動される前に、受信データを徹底的に分析します。

- ディープファイル検査パイプライン:偽の拡張子で偽装されたファイルを識別し、ブロックします。悪意のある ZIP アーカイブや XML ファイルは、アップロードの時点で検出されます。

- 原産国検出:ジオロケーションによって受信ファイルをスクリーニングします。制限された地域やリスクの高い地域から発信されたファイルは自動的にブロックされます。

- アーカイブの抽出とコンテンツのスキャン:転送前に圧縮ファイルを完全に解凍します。これにより、PowerShellエクスプロイトなど、ネスト化されたアーカイブ内の隠れたマルウェアを検出します。アーカイブファイルとそれがもたらす脅威の詳細については、こちらをご覧ください。

3.高度な脅威対策

高度な脅威や未知の脅威から防御するには、静的なスキャンを超える対策が必要です。MetaDefender Managed File Transfer MFT)はマルチエンジンスキャンを適用し、コンテンツレベルでリスクを無力化します。

- Metascan™ 30以上のエンジンによるMultiscanning : 複数のウイルス対策エンジンと脅威検出エンジンですべてのファイルを同時にスキャンします。マルウェアやWebシェルのようなファイルは実行前にブロックされます。Multiscanning 詳しくはこちらをご覧ください。

- Deep CDR™ (Content Disarm & Reconstruction):アクティブまたは実行可能な要素を削除してファイルを再構築します。隠された脅威を無効化しながら、クリーンで安全なバージョンのファイルを提供します。Deep CDR どのようにファイルを再生成するかについては、こちらをご覧ください。

- File-Based Vulnerability Assessment:後に悪用される可能性のある既知の脆弱性についてファイルを分析する。これは、実行前に兵器化された文書タイプを捕捉する。

4.回復力と早期発見

持続的な監視と迅速な検知により、あらゆる侵害の試みを早期に捕捉し、影響を最小限に抑えます。MetaDefender Managed File Transfer MFT) はシステムの完全性を継続的に検証し、あらゆる重要なイベントをログに記録します。

- Adaptive 脅威分析とサンドボックス:制御された環境でファイルの動作を実行・分析します。自動実行や不正な送信接続などの不審なアクションは、早期にフラグが立てられます。このAI主導の分析については、こちらをご覧ください。

- チェックサムの検証:システムファイルとアプリケーション・ディレクトリの整合性を継続的に監視します。不正な変更が発生した場合は警告が発せられます。

アウトブレイク防止Metascan™Multiscanning 、最新の脅威インテリジェンスデータベースを使用して保存されたファイルを継続的に分析し、ゼロデイマルウェアを検出して、新たに発生するアウトブレイクを防止します。 - 監査ログとSIEMの統合:すべてのファイルアクティビティを包括的に記録します。迅速な侵害トレース、フォレンジック調査、規制当局への報告が可能です。

MetaDefender Managed File Transfer MFT) は、各レイヤーに予防、検知、回復力を組み込むことで、悪意のあるペイロードが実行される前に、複数の段階でCleoの悪用を阻止できた可能性があります。

Secure MFT もはやオプションではない

Cleoの事件は、管理されたファイル転送プラットフォームが企業のデータフローの中心に位置し、セキュリティ境界の一部として扱われなければならないことを思い知らされた。この層での侵害は、膨大な量の機密データを暴露し、重要な業務を中断させ、サプライチェーン全体の信頼を損なう可能性があります。

企業は、MFT セキュリティを後回しにするわけにはいかない。パッチの適用だけに頼る時代は終わったのです。脅威当事者は現在、ファイル処理、アップロード許可、コンテンツ処理における些細な弱点を悪用し、壊滅的な効果をもたらす能力を実証しています。

MetaDefender Managed File Transfer MFT) は、ゼロトラストアーキテクチャ、詳細なコンテンツ検査、および多層的な脅威防止機能を提供し、これらが複数の段階でCleoの悪用を阻止できた可能性があります。

要約すると、MetaDefender Managed File Transfer MFT) には以下の機能があります:

- 最初の不正アップロードをブロック

- 自動実行トリガーによる悪意のあるペイロードの自動実行を防止。

- プロアクティブなモニタリングとロギングにより管理者に早期に警告

ポリシーベースのファイル転送制御、多層的な脅威防止、集中管理、厳格なゾーン分離を組み合わせることで、MetaDefender Managed File Transfer MFT)は安全なファイル交換のための強化された環境を構築します。このレベルの耐障害性は、企業や重要インフラ事業者にとってもはや任意の選択肢ではありません。進化する脅威環境から組織データを保護するための基盤となるものです。