OT Securityとは? 概要と主要概念

OT(Operational Technology)セキュリティとは、SCADAシステム、HMIS、PLC、その他のハードウェア/ソフトウェアなど、物理的なデバイスを直接監視・制御することで変化を検知・発生させる産業システムや制御ネットワークを保護するための戦略や技術を指す。

従来のITシステムとは異なり、OT環境は製造工場、電力網、水処理施設、その他の重要なインフラにおける物理的なプロセスを管理します。OTセキュリティの基本概念を理解するには、OTセキュリティとは何かについての包括的なガイドをご覧ください。OTセキュリティの重要性は、産業施設の接続性が高まるにつれて劇的に高まっています。現代の製造環境は、IoT(モノのインターネット)デバイス、クラウドシステム、リモートモニタリング機能を統合しています。この接続性は、従来のIT環境におけるアプリケーション・セキュリティの課題と同様に、サイバー犯罪者が積極的に悪用する新たな攻撃ベクトルを生み出します。

OT環境のセキュリティ確保における重要な課題は、これらのシステムの多くが数十年前に構築され、サイバーセキュリティを念頭に設計されたことのないレガシー・デバイスや機器を使用していることである。これらのシステムには、暗号化、認証、安全な通信プロトコルといった基本的な保護が欠けていることが多い。さらに悪いことに、これらのシステムは可視性に欠けることが多く、遠隔測定や集中ロギングが限られているため、脅威の検出と対応が極めて困難です。OTシステムは私たちの日常生活の多くの側面を支えており、それらを標的としたサイバー攻撃は、停電、サプライチェーンの寸断、水質汚染、治安の悪化など、深刻な物理的影響につながる可能性があるため、これは特に懸念すべきことである。

一般的なOT環境は複数の業界にまたがっている。エネルギー会社は発電と配電にOTを利用している。公益事業会社は、OTシステムを通じて水処理と配水を管理している。製造施設は、OTシステムを使って生産ラインや品質保証プロセスを制御している。交通網は、交通管理と安全システムのためにOTに依存している。

OT Security ITセキュリティ:主な違い

ITセキュリティが主にデータ処理、通信、事業運営に関係するのに対し、OTセキュリティは、重要なインフラや産業環境を動かすバルブ、モーター、組立ラインなどの物理的なシステムやプロセスの保護に重点を置いている。

どちらもシステムやデータを保護することを目的としているが、OT環境は、その運用実態によって形成された明確な一連の課題を提示している:

- リアルタイムのオペレーションには、中断のない継続的なアップタイムが必要です。システムのダウンタイムを必要とするセキュリティ・パッチは、生産を数時間停止させる可能性があり、頻繁な再起動のような従来のITアプローチを非現実的なものにしている。

- 数十年前にインストールされたレガシーシステムは、もはやベンダーのサポートやセキュリティパッチが提供されていない古いオペレーティングシステムを実行しており、既知のエクスプロイトに対して非常に脆弱になっている。

- アップグレードには多額の設備投資と操業の中断が必要である。

- 多くの独自プロトコルは、セキュリティを考慮して設計されていないため、攻撃に対して脆弱です。標準的なITセキュリティ・ツールは、こうした特殊な産業用通信プロトコルをサポートしていないことが多い。

- 安全への配慮とは、セキュ リティ管理によって操業の安全が損なわれたり、労働者や公衆に危険な状況が生じたりしてはならないことを意味する。

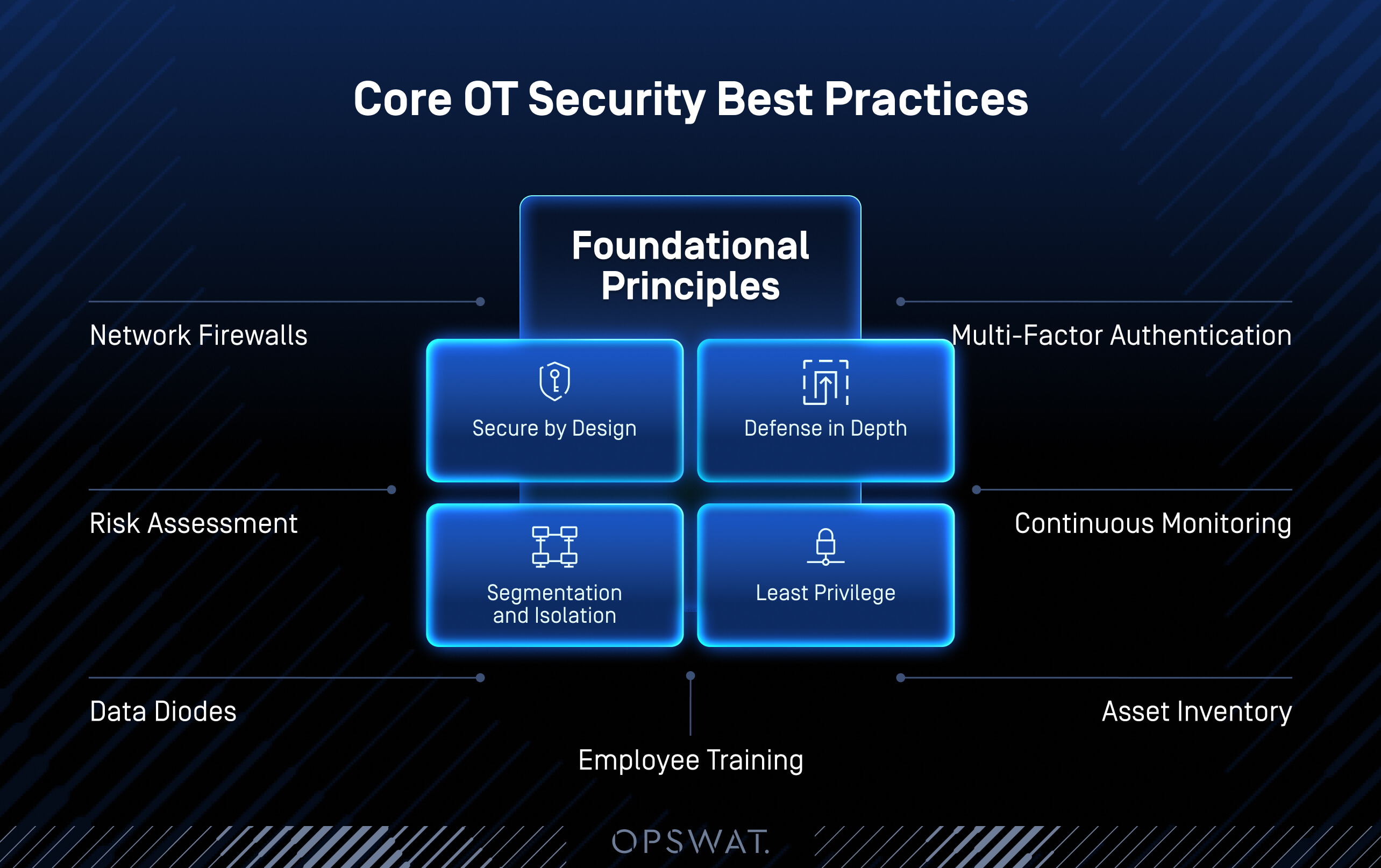

Core OT Security ベスト原則とプラクティス

効果的な OT セキュリティを実装するには、基本原則と実践的な実装方法の両方を理解する必要があります。これらが一体となって、強固な OT サイバーセキュリティ・プログラムが構築される。

基本原則

- 深層防御:さまざまな攻撃ベクトルから保護するために、複数のレイヤーを重ねたセキュリティ管理。

- セグメンテーションと分離: OTネットワークをITネットワークから分離し、重要なシステムを隔離する。

- Secure :セキュリティを後から追加するのではなく、一からOTシステムに組み込む。

- 最小特権:ユーザーやシステムに、その機能に必要な最小限のアクセス権のみを与えること。

ベストプラクティス

- ネットワーク・ファイアウォール:ITゾーンとOTゾーンの間にファイアウォールを導入し、トラフィックの流れを制御する。

- リスク評価:OT 環境に対する脆弱性と脅威を定期的に評価する。

- データダイオード:安全な一方向通信には単方向ゲートウェイを使用する。

- 多要素認証:強力なアクセス制御により、適切なアクセス許可を維持し、漏洩した認証情報による大規模なデータ漏洩を防止します。

- 継続的なモニタリング:リアルタイムの脅威検知・対応機能。

- 資産目録: すべてのOTデバイスとシステムの包括的な可視性を維持します。

- 従業員研修:セキュリティ意識向上プログラムを通じて人的要素に対処する。

ネットワーク・セグメンテーションとパデュー参照モデル

ネットワークのセグメンテーションは、攻撃者による横の動きを防ぐために、システムをゾーンに分割する。パデュー・モデルは、レベル 0 の物理的プロセスからレベル 5 のエンタープライズ・システムまで、OT ネットワークを 5 つのレベルに分類する確立されたフレームワークである。これは OT と IT レイヤー間の分離を強制するものである。

パデュー・モデルでは、各レベルの間にセキュリティ管理を導入することを推奨している。これらの境界におけるファイアウォール、侵入検知システム、アクセス制御は、深層防御を実現する。

OT環境におけるゼロ・トラスト原則

ゼロ・トラスト・アーキテクチャは、脅威がネットワーク境界内を含むどこからでも発生する可能性があることを前提としている。このアプローチでは、OTシステムにアクセスしようとするすべてのユーザーとデバイスを継続的に検証する必要がある。

- 最小権限アクセスは、ユーザーとシステムが、その機能に必要な最小限の権限のみを受け取ることを保証する。

- 継続的検証は、セッションを通じてユーザーとシステムの動作を監視します。異常な行動は、MFA(多要素認証)やアクセス制限などの追加認証要件のトリガーとなります。

継続的な監視と脅威の検出

継続的なモニタリングにより、OTネットワークの活動やシステムの挙動をリアルタイムで可視化することができます。この機能により、脅威の早期発見とセキュリティ・インシデントへの迅速な対応が可能になります。

SIEM(Security Information and Event Management)システムは、複数のソースからセキュリティ・データを収集・分析します。これらのプラットフォームは、イベントを相関させて潜在的な脅威を特定し、初期対応アクションを自動化します。

IDPS(Intrusion Detection and Prevention Systems:侵入検知防御システム)は、ネットワーク・トラフィックに不審な動きがないか監視する。これらのシステムは既知の攻撃パターンを検出し、悪意のあるトラフィックを自動的にブロックします。

CTEM(継続的脅威暴露管理)は、組織の脅威状況を継続的に評価します。このアプローチは、現在のリスクレベルと脅威インテリジェンスに基づいてセキュリティ対策に優先順位をつけるのに役立ちます。

従業員の意識向上とトレーニング

ヒューマンエラーは、OTセキュリティ侵害の主な原因である。ベストプラクティスには以下が含まれる:

- 定期的なサイバー衛生トレーニングの実施。

- フィッシングのシミュレーション

- OT に特化したインシデント対応訓練の作成。

OT Security 、標準、および規制コンプライアンス

IEC 62443、NIST サイバーセキュリティ・フレームワーク、NERC CIP のような規制基準などの確立されたフレームワークは、OT 環境を保護するための構造化されたアプローチを提供する。これらのガイドラインは、組織が業界の要件と規制遵守義務を満たす包括的なセキュリティ・プログラムを開発するのに役立ちます。

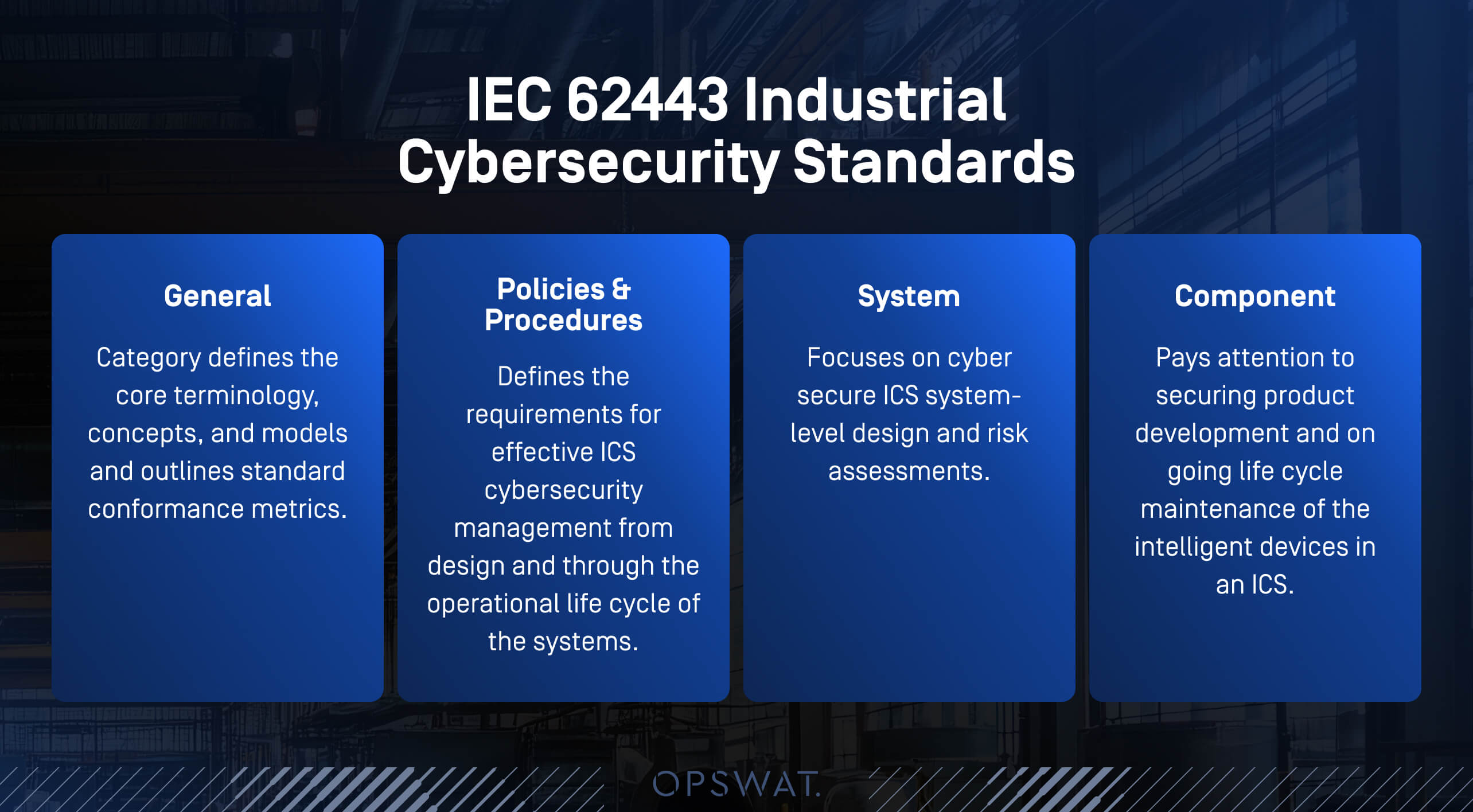

IEC 62443:OT Security グローバル規格

IEC 62443は、OTセキュリティに関する最も包括的な国際規格であり、産業用オートメーションおよび制御システムのライフサイクル全体を通してセキュリティに対応しています。

- 組織的にリスクを評価する。

- OT コンポーネントにセキュリティレベルを適用する。

- 資産のライフサイクルを通じてセキュリティを確保する。

一般文書: 基本的な概念と用語を提供する。方針と手順」の文書では、組織のセキュリティ管理を扱う。システム文書では、技術的なセキュリティ要件を扱う。コンポーネント文書では、個々のシステムコンポーネントのセキュリティ要 件を規定する。

OTのためのNISTサイバーセキュリティフレームワーク

NISTサイバーセキュリティフレームワークは、OT環境と効果的に統合するサイバーセキュリティへのリスクベースのアプローチを提供し、サイバーセキュリティリスクと緩和戦略を議論するための共通言語を提供する。

- OT/ICSに合わせた実装階層。

- リスク評価および事業継続計画との統合。

- 国の重要インフラ保護目標との整合性。

NERC CIP:北米電力セクターの規制基準

北米電気信頼性公社の重要インフラ保護(NERC CIP)基準は、北米のバルク電気システムを運用する事業体にとって必須である。これらの基準は、特に信頼性の高い電力供給に不可欠なサイバー資産の保護に重点を置いている。

OT Security導入ステップ・バイ・ステップのチェックリスト

OT セキュリティの実装を成功させるには、体系的な計画と実行が必要です。この包括的なチェックリストは、セキュリティ実装に必要不可欠なステップを通じて組織をガイドします。

効果的なOTセキュリティ・プログラムは、徹底的な資産目録とリスク評価から始まる。組織は、セキュリティ対策を実施する前に、どのようなシステムを保護する必要があるかを理解しなければならない。

システム・ハードニングは、攻撃ベクトルとなり得る不要なサービスや設定を削除する。このプロセスには、使用されていないポートの無効化、セキュリティパッチの適用、安全な通信プロトコルの設定などが含まれる。

パッチ管理は、運用の中断を最小限に抑えながら、定期的な更新によってシステムのセキュリティを維持する。このプロセスでは、セキュリティのニーズと運用要件のバランスをとるための慎重な計画が必要となる。

インシデント対応計画は、セキュリティ・インシデントに効果的に対応するための準備である。綿密に策定された計画は、インシデント発生時の被害を最小限に抑え、復旧時間を短縮する。

OT Security チェックリスト必須ステップ

- すべてのOT資産とデバイスを特定し、インベントリを作成する。

- 資産の重要性と脅威の状況に基づいてリスク評価を実施する。

- 不要なポート、サービス、プロトコルを無効にすることで、システムを堅牢化する。

- ロールベースの権限と認証によるアクセス制御を実装します。

- Patch Management実施し、脆弱性追跡システムを維持する。

- 継続的なネットワーク監視による脅威の監視と検出。

- 適切なセグメンテーションにより、ITネットワークとOTネットワーク間のデータフローを制御する。

- 包括的なインシデント対応手順の策定とテスト

- 安全なエンタープライズ・データ・ストレージによるバックアップ戦略で事業継続性を確保します。

- OTセキュリティの実践について従業員を訓練し、意識を高める。

- 定期的な監査とセキュリティレビューを実施し、継続的な改善を図る。

OT環境におけるシステム・ハードニング

システム・ハードニングは、不要な機能やサービスを削除することで、OTシステムの攻撃対象領域を縮小する。

どうしても必要な場合を除き、レガシー・プロトコルを無効にする

多くのOTシステムは、Telnet、FTP、SMBv1のような時代遅れの通信プロトコルをまだサポートしている。これらは暗号化を欠いており、既知のエクスプロイトに対して脆弱である。これらのプロトコルがレガシー機器の運用に不可欠でない限り、無効にするか、SSHやSFTPのような安全な代替プロトコルに置き換えるべきである。

ベンダー検証済みのファームウェアとセキュリティパッチの適用

機器ベンダーと連携してパッチ管理プロセスを開発し、予定されたメンテナンスウィンドウの間にアップデートをテストして展開する。

Secure設定の構成

OT管理者は、デフォルトのパスワードを変更し、使用していないサービスやポートを無効にし、強力な認証を実施すべきである。また、Secure 設定は、CIS(インターネット・セキュリティ・センター)などの認知されたベンチマークに合わせるべきである。

物理的セキュリティ

リムーバブル・メディアやキオスクを使用している組織は、物理デバイスを介したマルウェアの侵入を防ぐために、メディア・セキュリティのベスト・プラクティスを実施すべきである。

OT Security アーキテクチャと新たなトレンド

最新のOTセキュリティ・アーキテクチャは、複数の保護層を提供する深層防御戦略を重視している。これらのアーキテクチャは、設計プロセスを通じてサイバーセキュリティと安全性の両方の要件を考慮する。

組織がOTシステムをIIoTやクラウドサービスに接続する際に、統合の課題が生じる。このような接続は、運用上の利点をもたらす一方で、慎重な管理を必要とする新たなセキュリティリスクを生み出す。クラウド接続を実施する組織は、OTデータとシステムを保護するために、クラウドアプリケーションセキュリティのベストプラクティスに従う必要がある。

OTセキュリティの今後のトレンドには、ITとOTの融合、AIによる脅威検知、コンプライアンスに基づく強化などがある。自動化によってルーチン・タスクが効率化される一方、セキュリティの取り組みはクラウド、エッジ、CPSの保護にシフトする。

OT環境におけるIndustrial IoTの保護

Industrial Internet of Things)デバイスは、従来のOT環境に接続性とインテリジェンスをもたらす。これらのデバイスは運転データを収集し、遠隔監視を可能にし、予知保全プログラムをサポートする。

IIoT特有のリスクは、物理的なアクセス、ネットワーク接続性、多くの場合制限されたセキュリティ機能の組み合わせに起因する。多くのIIoTデバイスは、コストの制約や機能性を重視した設計の優先順位により、強固なセキュリティ機能を備えていません。

ベストプラクティス:

- ファイアウォールとVLANでIIoTデバイスを隔離する。

- デバイス認証と暗号化を使用する。

- IIoTアクティビティに異常がないか監視する。

組織はまた、機密性の高い業務データを静止時と転送時の両方で保護するためのファイル・セキュリティ対策を実施すべきである。

OT Security アーキテクチャ設計原則

効果的な OT セキュリティ・アーキテクチャは、運用技術環境特有の要件に対処する確立された設計原則に従う。層防御戦略は、アーキテクチャのさまざまなレベルで複数のセキュリティ制御を提供し、1 つの制御が故障しても他の制御が保護を継続することを保証する。弾力性と冗長性により、個々のコンポーネントが故障したり攻撃を受けたりした場合でも、セキュリティ制御が運用の可用性を損なわず、機能し続けるようにする。

OT Security ツールと機能の比較

適切な OT セキュリティ・ツールを選択するには、単一のソリューションではすべての運用技術セキュリティ・ニーズに効果的に対処できないことを理解する必要があります。包括的なOT保護には、統合プラットフォームとして連携する複数の専門機能が必要です。

OT Security ツールの3つのCore 機能

資産ディスカバリーとインベントリーは、すべてのOTシステムとデバイスに可視性を提供します。この機能は、接続されたデバイスを自動的に識別し、その特性をカタログ化し、正確な資産インベントリを維持します。包括的な資産発見、ネットワーク監視、インベントリ、パッチ管理機能を提供することにより、OPSWAT MetaDefender OT Security 比類のない可視性と制御を実現します。

能動的な脅威の検知と対応により、潜在的なセキュリティインシデントを特定し、迅速な対応を可能にします。MetaDefender Industrial Firewall MetaDefender OT Security 、ネットワークトラフィック、システム動作、ユーザアクティビティを監視し、オペレーションとプロセス制御ネットワークを保護するために連動します。

Secure リモートアクセスときめ細かなアクセス許可により、許可されたユーザのみが制御された安全な経路を通じて重要なOTシステムにアクセスできるようにします。従来のVPNとは異なり、MetaDefender OT Access ADServer 認証とアウトバウンドのみのファイアウォール接続を実装することでOTエンドポイントを保護します。MetaDefender Endpoint Gatewayと共に、システムは重要なインフラストラクチャへの制御されたアクセスを確実にするために、OTとIT資産を分離します。

重要なOTおよびサイバーフィジカルシステムの保護

OTセキュリティの完全なカバレッジを求める企業にとって、OPSWAT MetaDefender for OT & CPS Protectionは、最適なパフォーマンスと安全性を維持しながら、高度な持続的脅威やゼロデイ脆弱性からプロアクティブに防御することができます。資産の可視化、ネットワーク保護、安全なリモートアクセス、安全なデータ転送を統合した、まとまりのあるモジュール式ソリューションを活用することで、OTおよびCPS環境を保護し、今日の脅威環境の進化する課題に自信を持って対応するためのツールを得ることができます。

よくある質問 (FAQ)

Q:OTセキュリティとは何ですか? | OT セキュリティは、産業環境の物理的プロセスを制御する運用技術システムを保護します。これには、製造業、エネルギー、公益事業、運輸部門で使用されるプログラマブル・ロジック・コントローラ(PLC)、監視制御・データ収集(SCADA)システム、分散制御システム(DCS)などが含まれる。 |

Q: OTセキュリティの中核となるベストプラクティスとは何ですか? | 主なベスト・プラクティスには、ネットワーク・セグメンテーション、ゼロ・トラスト原則、アクセス・コントロール、リアルタイム・モニタリング、従業員トレーニングなどがある。 |

Q:主なOTセキュリティ標準は何ですか? | 主なOTセキュリティ標準には、IEC 62443(産業オートメーションセキュリティの世界標準)、NISTサイバーセキュリティフレームワーク(リスクベースアプローチ)、ISO 27001(情報セキュリティ管理)などがある。 |

Q: OTセキュリティ・ツールの3つの中核機能は何ですか? | この3つの中核機能は、資産の発見と目録(すべてのOTシステムの識別と目録化)、脅威の検出と対応(セキュリティ・インシデントの監視と迅速な対応の実現)、ポリシーの実施とコンプライアンス(システムがセキュリティ・ポリシーと規制に従って動作することの保証)である。 |

Q: OTセキュリティ・ポリシーとは何ですか? | リスクを最小化するために、OT システムをどのようにアクセス、監視、保守すべきかを定義する方針。 |

Q:OTセキュリティの基準は何ですか? | IEC 62443 は、OT セキュリティの世界標準として広く認知されている。IEC 62443は、産業用オートメーションおよび制御システムのライフサイクル全体にわたるセキュリティに対応し、さまざまなセキュリティ・レベルとシステム・コンポーネントに対する詳細な要件を規定しています。 |

Q: OT環境のシステムハードニング要件は何ですか? | 使用していないサービスを無効にし、安全なプロトコルを強制し、定期的にパッチを適用する。 |

Q: OTセキュリティはどのように行うのですか? | 資産の棚卸し、リスク評価、システムの堅牢化、リアルタイムの脅威監視を含む重層的な戦略に従うことによって。 |