組織は日々、Cloudアプリケーション、コラボレーションプラットフォーム、Secureポータル、メールを通じて、数百万ものファイルを生成、転送、受信しています。これらのファイルは、日常的なデータオブジェクトとして扱われることが多いものの、マルウェア、データ漏洩、サービス妨害ペイロードの理想的な運び手となります。

従来型のアンチウイルスツールや境界防御フィルターだけでは不十分です。最新のファイル由来の脅威に対抗するため、企業は多層防御のファイルセキュリティプラットフォームへ移行しており、ファイルの利用や共有前に分析、検証、無害化を行っています。

このブログでは、最新のファイルセキュリティ戦略がなぜ重要なのか、そしてどのように重要なのかを説明します。 MetaDefender CoreがどのようにDeep CDR™(Content Disarm and Reconstruction)のような機能を使用しているかを説明します、 File Type VerificationMetascan™Multiscanning、Proactive DLP™(データ損失防止)、および Adaptive Sandboxなどの機能を使用し、あらゆるエントリーポイントでファイルのリスクを低減します。

ファイルは、インフラストラクチャにおいて最も見過ごされがちな脅威ベクトルです。

多くのセキュリティ投資はエンドポイント、IDシステム、ネットワークファイアーウォールに集中していますが、ファイルは依然として、ほとんどの組織にとってデジタル環境における最も保護されていない領域の一つです。

毎日、ファイルは企業のインフラを移動している。ファイルはウェブフォーム経由でアップロードされ、コラボレーションツールで共有され、オブジェクトストレージに同期され、電子メールに添付されます。これらのファイルには、ゼロデイ・マルウェア、埋め込みスクリプト、または従来のツールをバイパスするポリシー違反が含まれている可能性があります。

MetaDefender Core 最新のファイルセキュリティプラットフォームで、保存、共有、実行される前にすべてのファイルを検査、サニタイズ、検証することができます。これは、ビジネスのスピードと柔軟性を維持しながら、ファイルベースのリスクを低減します。

一般的なファイルベースの攻撃手法とアンチウイルスだけでは不十分な理由

ファイルアップロードによるサービス拒否

攻撃者は、ストレージやコンピューティングリソースを圧迫するために、サイズの大きなファイルや大量のファイルのアップロードを使用します。これらの攻撃は、特にペイロードのサイズを偽装するためにアーカイブが使用されている場合、検出されずにアップロードフォームやAPIを通過することがよくあります。

MetaDefender Core 、ファイルベースのDoS攻撃を以下の方法で防ぐことができます:

- ファイルサイズとファイル量の制限の実施。

- アーカイブの抽出動作を制御し、解凍の過負荷を防止

- ファイルタイプを検証し、危険性の高い形式や誤認識した形式を拒否

アーカイブベースの攻撃と連結アーカイブ

攻撃者の中には、複数のネストされたレイヤーや連結されたストリームを含むアーカイブファイルを作成する者もいます。これらのファイルは小さく見えても、解凍中に劇的に膨張することがあります。連結されたアーカイブは、標準的な解凍ツールを混乱させ、悪意のあるファイルのスキャンをバイパスさせる可能性があります。

MetaDefender Core 、以下の方法でアーカイブベースのエクスプロイトから保護します:

- 解凍前にアーカイブの深さと構造を分析

- 抽出サイズとファイル数の制限を設定

- 連結されたアーカイブまたは不正な形式のヘッダーにおける異常を検出

アーカイブファイルがサイバー攻撃の第一の選択肢である理由

一般的なファイル形式に埋め込まれたマルウェア

脅威アクターは、Word文書、Excelスプレッドシート、PDFなどの一般的なファイル形式にマルウェアを埋め込むことがよくあります。これらのファイルには、検出を回避するために難読化されたスクリプト、マクロ、または隠された実行可能ファイルが含まれている場合があります。これらの脅威の多くは、シングルエンジンのアンチウイルスソリューションを回避します。

MetaDefender Core 、組み込みマルウェアに対するより強力な保護を提供します:

- Metascan™ 30以上の主要なマルウェア対策エンジンを使用したMultiscanning 。

- Deep CDR™(Content Disarm and Reconstruction)は、マクロやスクリプトのようなアクティブコンテンツを削除します。

- サンドボックス 振舞い検知で、回避的な脅威にも対応。

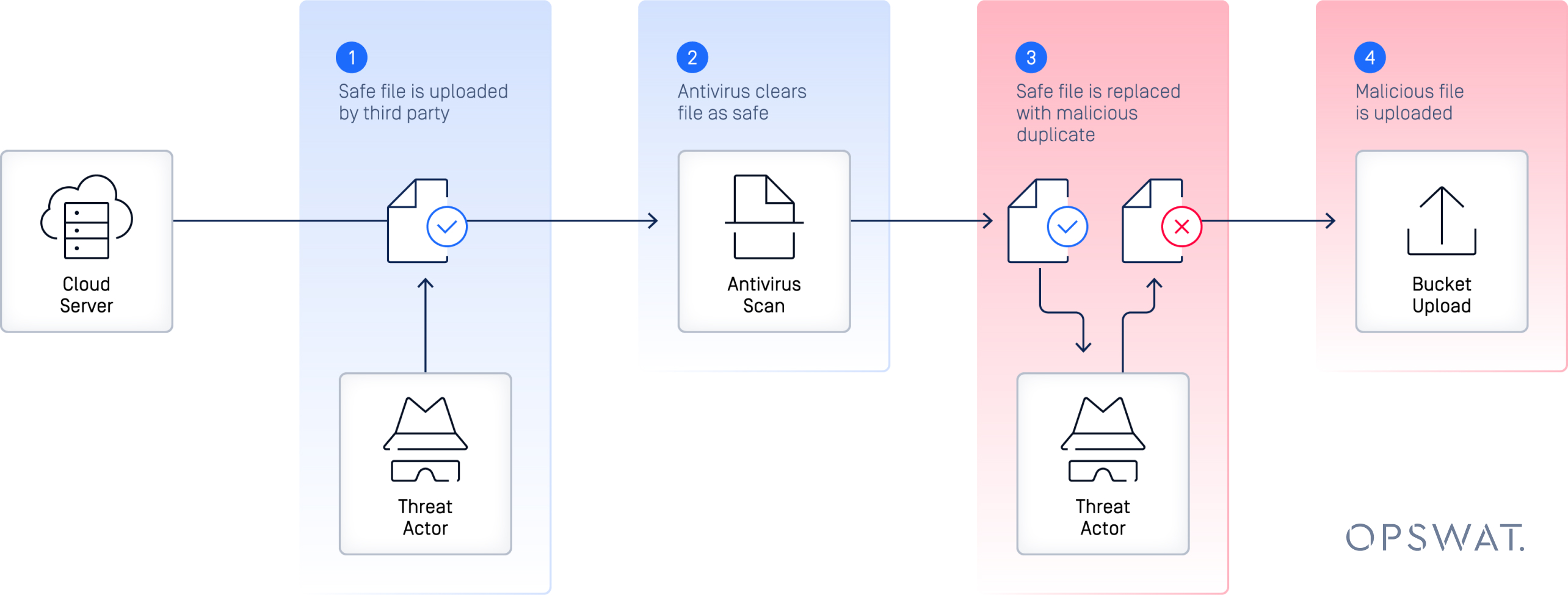

ファイル置換の悪用

非同期処理や遅延処理環境では、攻撃者は検証を通過するために無害なファイルをアップロードした後、保存または実行される前に悪意のあるバージョンに置き換えることがあります。この競合状態により、本来信頼すべきでないファイルが信頼されてしまう可能性があります。

MetaDefender Core 、以下の方法でこのリスクに対処します:

- ファイルの保管や今後の取り扱いの前に、ファイルをスキャンし、無害化する。

- プロセス途中での変更を防ぐ、不変のワークフローを使用する。

- ファイルが使用または配信される前に、最終検証を実行します。

信頼できるソースからの悪意のあるファイルまたは機密ファイル

信頼できるユーザー、パートナー、社内システムからのファイルであっても、マルウェアや共有すべきでない機密データが含まれている可能性があります。一貫したスキャンを行わないと、これらのファイルが意図せずリスクをもたらす可能性があります。

MetaDefender Core 、以下の方法でゼロトラストファイルポリシーを実施します:

- ファイル拡張子に関係なく、真のファイル形式を検証する。

- プロアクティブDLP™を使用して、PII、PHI、またはその他の規制対象データをスキャンします。

- アップロードポータル、メールシステム、ストレージプラットフォーム全体で一貫した制御を適用します。

MetaDefender Coreを支える先進技術

多層的なファイル・セキュリティ戦略の構築

ファイルは、フィッシング、マルウェアの配信、ラテラルムーブメント、およびデータ窃取に利用されます。しかし、ほとんどのエンタープライズシステムでは、ファイルがウイルス対策スキャンを通過すると、デフォルトで信頼できるものとして扱われます。

ゼロ・トラスト・ファイル・セキュリティ戦略では、そうでないことが証明されるまでは、すべてのファイルを潜在的に有害なものとして扱います。そのためには、ソース、フォーマット、使用目的に関係なく、すべてのファイルを検査、無害化、検証できる多層ツールが必要です。

MetaDefender Core 、検知と防御を組み合わせることで、この戦略をサポートします。MetaDefender Coreは、電子メール、ストレージ、ウェブアップロードなど、ファイル侵入の時点で脅威を無害化することができます。

おわりに

ファイルは現在、企業環境で最も一般的な攻撃ベクトルの1つです。アンチウイルスの検出だけに頼っていると、攻撃者が悪用しようとする重大なギャップが残ります。最新のファイル・セキュリティには、レイヤー検査、能動的なコンテンツ無害化、ポリシーの実施が必要です。

MetaDefender Core 、これらのギャップを埋めるために必要なプラットフォーム技術を提供します。Deep CDR、MetascanMultiscanning、Adaptive Sandbox、Proactive DLP、企業はすべてのファイルワークフローにわたって可視性と保護を得ることができます。

リスクを軽減し、安心して業務を遂行するために、企業はファイルを開いたり、共有したり、保存したりする前に、すべてのファイルを保護しなければなりません。